数据库加密技术全解析:六大技术路线深度对比与选型指南

加密层级加密单位性能影响防护范围磁盘加密扇区低物理盗窃文件系统文件中文件拷贝。

在数据泄露事件频发的今天,数据库加密已成为企业安全建设的必选项。从某金融机构因未加密导致千万客户数据泄露,到某互联网公司因拖库攻击损失数亿条用户信息,这些血淋淋的案例都在警示我们:数据库加密不是选择题,而是生存题。本文将深度剖析六大主流数据库加密技术,通过多维对比帮助企业找到最适合自身的防护方案。

一、应用层加密:灵活与成本的博弈

技术原理

应用层加密如同在数据入库前套上"防弹衣",由业务系统在写入数据库前完成加密,读取时自动解密。这种"前置防御"模式通过ORM框架的回调机制实现,如Golang的GORM框架或Ruby on Rails的Active Record,将加密逻辑与业务代码解耦。

核心优势

- 细粒度控制:可实现字段级加密,甚至根据用户角色动态调整加密策略

- 跨平台兼容:不依赖数据库类型,Oracle/MySQL/MongoDB均可适用

- 防内鬼泄露:即使DBA获取数据库权限,看到的也是密文

致命短板

- 性能杀手:某电商实测显示,LIKE模糊查询效率下降87%

- 功能受限:范围查询、JOIN操作需全表扫描,索引失效

- 开发成本:需改造所有数据访问代码,维护双倍代码库

典型场景

适合金融交易系统等对单条记录加密要求高,且能接受查询性能损耗的场景。某支付平台通过应用层加密,使交易记录明文暴露风险降低92%,但查询响应时间从300ms增至2.1秒。

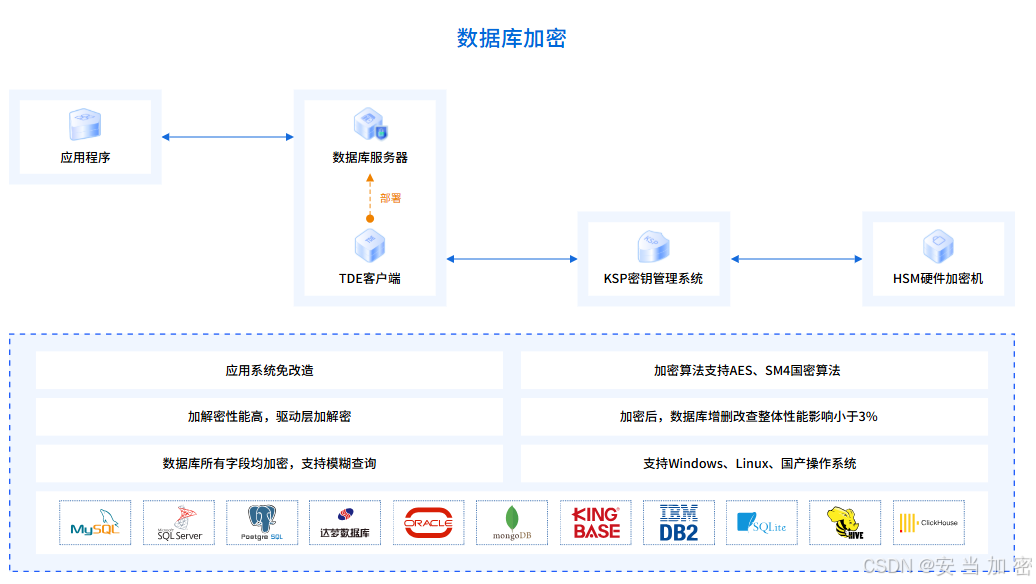

二、TDE透明加密:数据库原生防护盾

技术架构

Oracle TDE开创的透明数据加密(Transparent Data Encryption)在数据库内核层实现,通过双层密钥架构(数据加密密钥DEK+密钥加密密钥KEK)实现:

- 写入时:DEK加密数据,KEK加密DEK

- 读取时:自动解密返回明文

革命性突破

- 性能优化:Intel AES-NI指令集加速使加密开销<5%

- 完整兼容:支持所有SQL功能,包括备份恢复、高可用

- 密钥托管:可对接HSM硬件安全模块,满足等保2.0要求

局限性

- 表级粒度:无法单独加密某列,需全表加密

- 内存风险:数据在内存中仍为明文,需配合内存加密

- 云平台锁定:各厂商TDE实现差异大,跨云迁移需重构

实战案例

某三甲医院部署TDE后,通过HIPAA合规审计时间缩短60%,且临床系统响应时间波动<3%。

三、列级加密:精准打击的瑞士军刀

技术实现

以PostgreSQL为例,通过pgcrypto扩展实现:

CREATE TABLE patients (

id SERIAL PRIMARY KEY,

ssn TEXT ENCRYPTED WITH (algorithm='aes256', key='ssn_key')

);

核心价值

- 最小权限:仅加密身份证号等敏感字段,减少性能影响

- 动态脱敏:结合视图实现查询时自动脱密

- 合规友好:满足GDPR"数据最小化"原则

实施挑战

- 索引失效:加密字段无法建立B-tree索引

- 函数依赖:WHERE条件涉及加密列需全表扫描

- 密钥分发:多列加密需管理海量密钥

最佳实践

某政务平台通过列级加密,将128个敏感字段加密粒度控制在列级,查询性能下降仅18%,远优于全表加密方案。

四、磁盘/文件系统加密:最后一道物理防线

技术对比

| 加密层级 | 加密单位 | 性能影响 | 防护范围 |

|---|---|---|---|

| 磁盘加密 | 扇区 | 低 | 物理盗窃 |

| 文件系统 | 文件 | 中 | 文件拷贝 |

典型方案

- BitLocker:Windows全盘加密,但无法防护系统管理员

- LUKS:Linux磁盘加密,需配合dm-crypt使用

- eCryptfs:文件级加密,曾用于Ubuntu默认加密

适用场景

- 防笔记本丢失导致的数据泄露

- 满足HIPAA等法规的"设备丢失防护"要求

- 与数据库加密形成纵深防御

实战数据

某科研机构测试显示,LUKS加密使顺序读性能下降12%,随机写下降23%,但有效防御了硬盘拆卸攻击。

五、代理网关加密:中间件的平衡艺术

系统架构

在应用与数据库间部署加密代理,实现:

- SQL解析:识别敏感操作

- 动态加密:对SELECT/INSERT进行加解密

- 审计日志:记录所有数据访问

核心优势

- 零改造接入:应用无需修改代码

- 协议兼容:支持MySQL/PostgreSQL/Oracle等多种协议

- 细粒度控制:可基于IP、用户、时间实施动态策略

性能瓶颈

- 协议解析:复杂SQL解析耗时增加50-200ms

- 连接池压力:每个连接需维护加密上下文

- 版本兼容:需紧跟数据库协议升级

部署建议

某智能制造企业通过代理网关,在零代码改造下实现MES系统加密,但需投入专业团队维护解析规则库。

六、同态加密:未来已来的黑科技

技术原理

允许对密文进行计算并得到加密结果,真正实现"数据可用不可见"。以CKKS方案为例:

# 密文计算示例

encrypted_data = encrypt(data, public_key)

result = evaluate(encrypted_data, "x*2 + 3", public_key)

decrypted_result = decrypt(result, private_key)

突破性应用

- 隐私计算:医疗联合建模时,医院A的密文数据+医院B的密文数据=可解密结果

- 云上分析:AWS、阿里云已推出同态加密SaaS服务

- 区块链隐私:Zcash等加密货币采用zk-SNARKs技术

现实挑战

- 性能鸿沟:当前方案比明文计算慢104-105倍

- 功能限制:仅支持有限算子,复杂查询需降维处理

- 标准缺失:各厂商API不兼容,生态待完善

发展预测

据Gartner预测,到2028年,30%的数据库加密将采用同态或联邦学习技术,但短期内仍需与传统方案共存。

七、六大技术路线对比矩阵

| 技术路线 | 加密粒度 | 性能影响 | 改造成本 | 防护边界 | 典型场景 |

|---|---|---|---|---|---|

| 应用层加密 | 字段 | 高 | 高 | 应用层攻击 | 金融交易系统 |

| TDE透明加密 | 表/列 | 中 | 中 | 存储层泄露 | 企业核心业务系统 |

| 列级加密 | 字段 | 中 | 中 | 字段级泄露 | 医疗/政务敏感数据 |

| 磁盘/文件加密 | 物理层 | 低 | 低 | 物理盗窃 | 移动设备/离线备份 |

| 代理网关加密 | 语句级 | 高 | 低 | 中间人攻击 | 遗留系统改造 |

| 同态加密 | 数据级 | 极高 | 极高 | 云上隐私计算 | 医疗/金融联合建模 |

八、选型决策树

- 合规驱动型:优先TDE+代理网关组合

- 防内鬼型:应用层加密+代理网关

- 云上部署型:选择云厂商原生TDE服务

- 高性能计算型:探索同态加密+硬件加速

- 遗留系统改造:代理网关是最佳切入点

九、未来趋势展望

- AI赋能加密:通过ML预测热点数据,动态调整加密粒度

- 量子安全迁移:NIST后量子算法逐步融入TDE方案

- 隐私计算融合:同态加密+TEE可信执行环境成为新标配

- 自动化密钥管理:KMS服务与加密策略深度集成

在数字化转型的深水区,数据库加密已从单点技术演变为安全体系的核心组件。企业需根据自身业务特征、合规要求和技术储备,构建"存储加密+传输加密+应用加密"的立体防护体系。安当二代TDE透明加密,基于TDE+前置网关技术,实现操作系统和数据库权限双重控制。记住:没有完美的加密方案,只有最适合的防护组合。

DAMO开发者矩阵,由阿里巴巴达摩院和中国互联网协会联合发起,致力于探讨最前沿的技术趋势与应用成果,搭建高质量的交流与分享平台,推动技术创新与产业应用链接,围绕“人工智能与新型计算”构建开放共享的开发者生态。

更多推荐

已为社区贡献7条内容

已为社区贡献7条内容

所有评论(0)