Burpsuite+Proxifier抓取程序数据包

本文详细介绍了如何使用 Burp Suite 搭配 Proxifier 对本地桌面程序进行网络数据抓包。通过设置 Burp Suite 的代理监听端口并导入根证书,实现 HTTPS 流量的中间人拦截;随后利用 Proxifier 强制指定程序流量通过 Burp 代理,从而实现对无法直接配置代理的应用抓包。文中还对 Proxifier 的代理规则进行详细讲解,并针对常见问题如“无法联网”“全局抓包”

简介(Introduction)

在日常渗透测试与逆向分析中,我们常常需要抓取桌面程序的网络流量数据包,但这类程序通常无法配置代理,或无法信任 Burpsuite 的 HTTPS 证书。

本篇博客将手把手教你如何使用 Burpsuite + Proxifier 组合,在 Windows 平台上实现对任意桌面程序的 HTTP/HTTPS 流量抓包,包括代理设置、证书导入、规则配置及常见问题解决。

适用于以下场景:

● 桌面客户端抓包(如游戏客户端、独立登录程序等)

● 分析程序请求接口数据

● 练习逆向工程、漏洞挖掘等网络层分析技能

文章结构清晰,步骤详细,适合初学者按图索骥操作。建议收藏备查!

Burp Suite设置

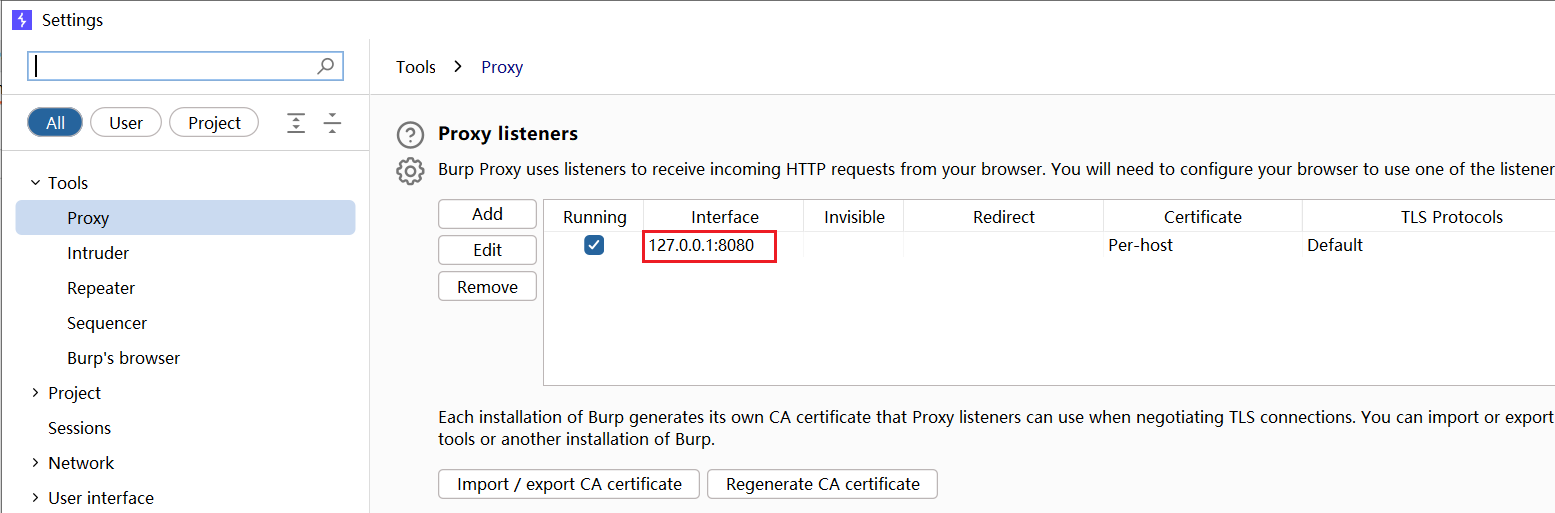

步骤1:Burp Suite代理端口进行设置

Proxy->Proxy Listeners->Options添加一个代理服务器和端口

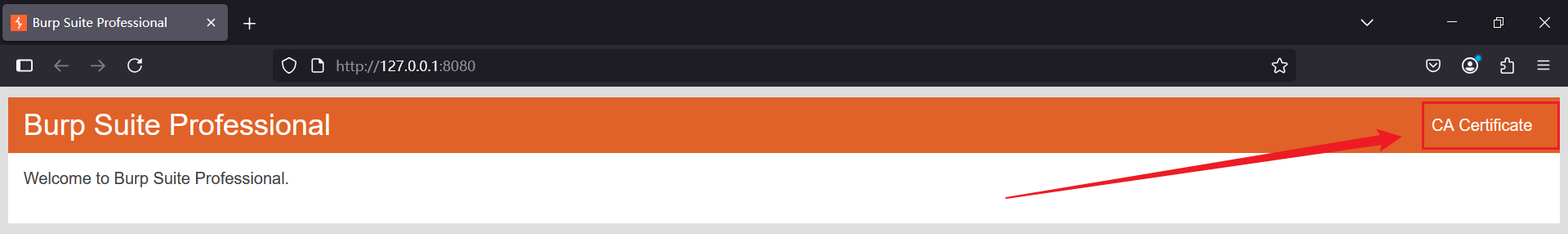

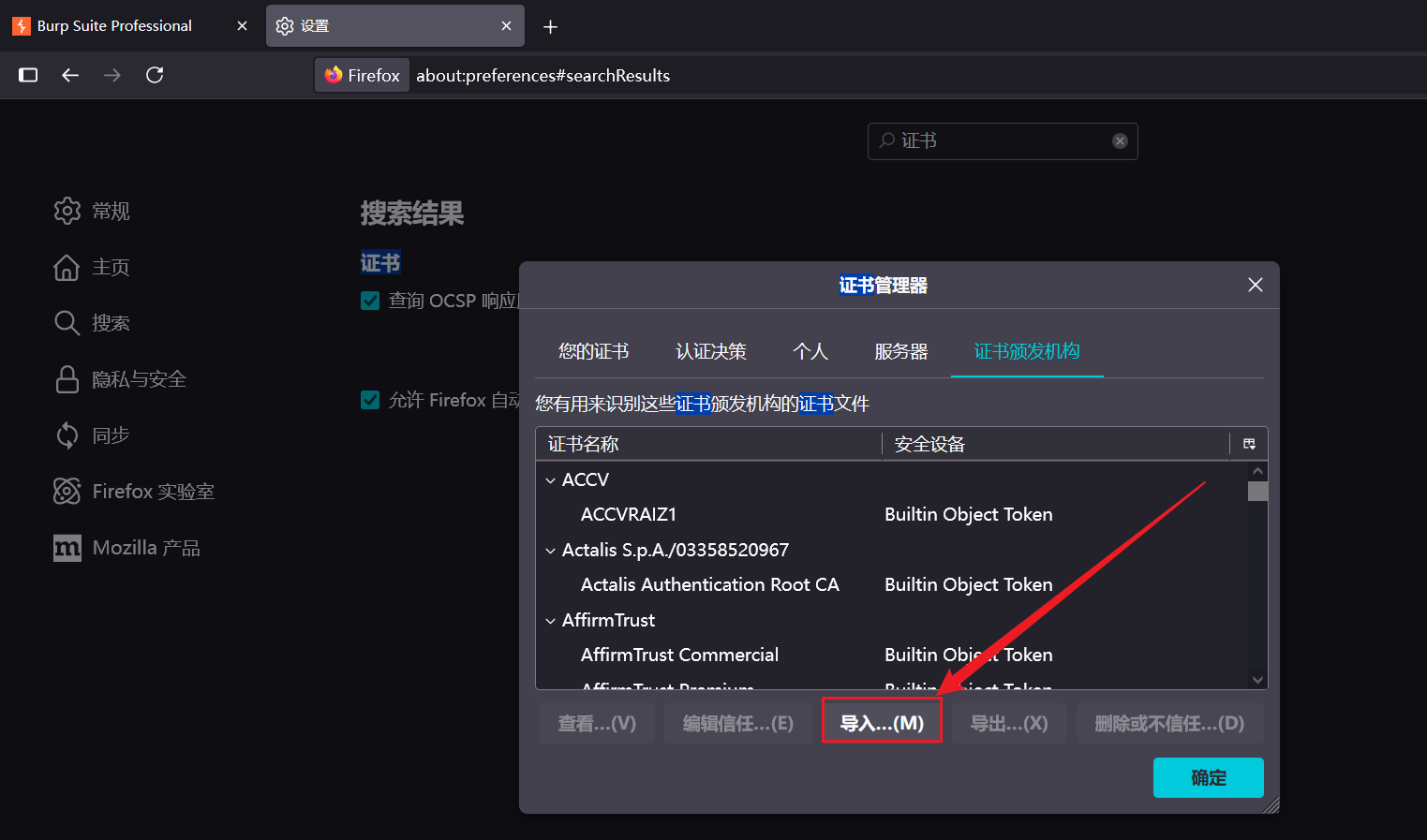

步骤2:导入Burp Suite证书

- 浏览器访问 http://127.0.0.1:8080/ 在右上角CA Certificate下载证书并导入到进浏览器中

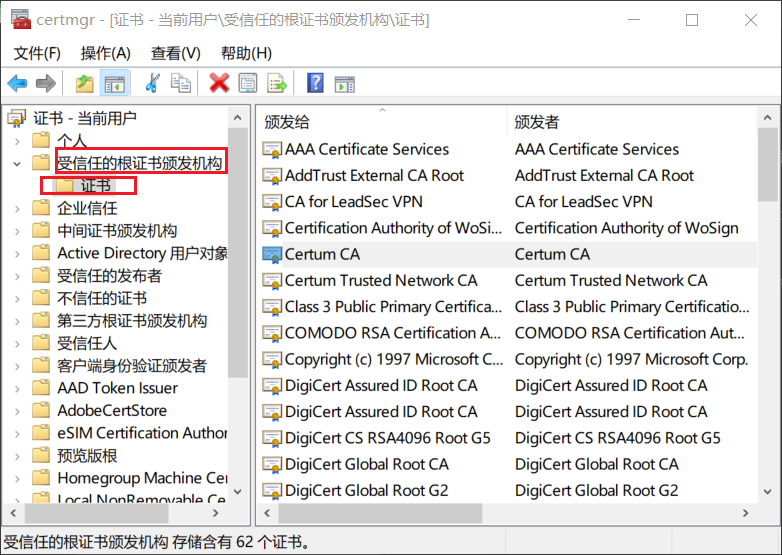

- 添加根证书到受信任证书列表

操作步骤:

1.按下 Win + R 打开运行窗口;

2.输入 certmgr.msc 并回车,打开证书管理器;

3.找到左侧“受信任的根证书颁发机构”;

4.右键点击该节点 → 所有任务 → 导入;

5.选择刚下载的 cacert.der 文件(需切换为“所有文件 .”);

6.完成导入后,Burp 的 HTTPS 拦截将不再触发浏览器安全警告。

Proxifier设置

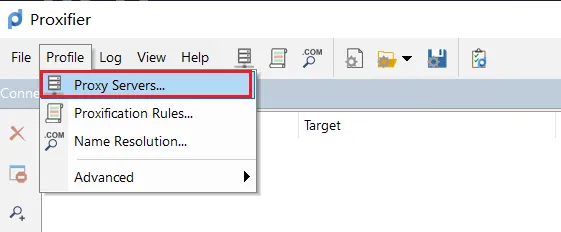

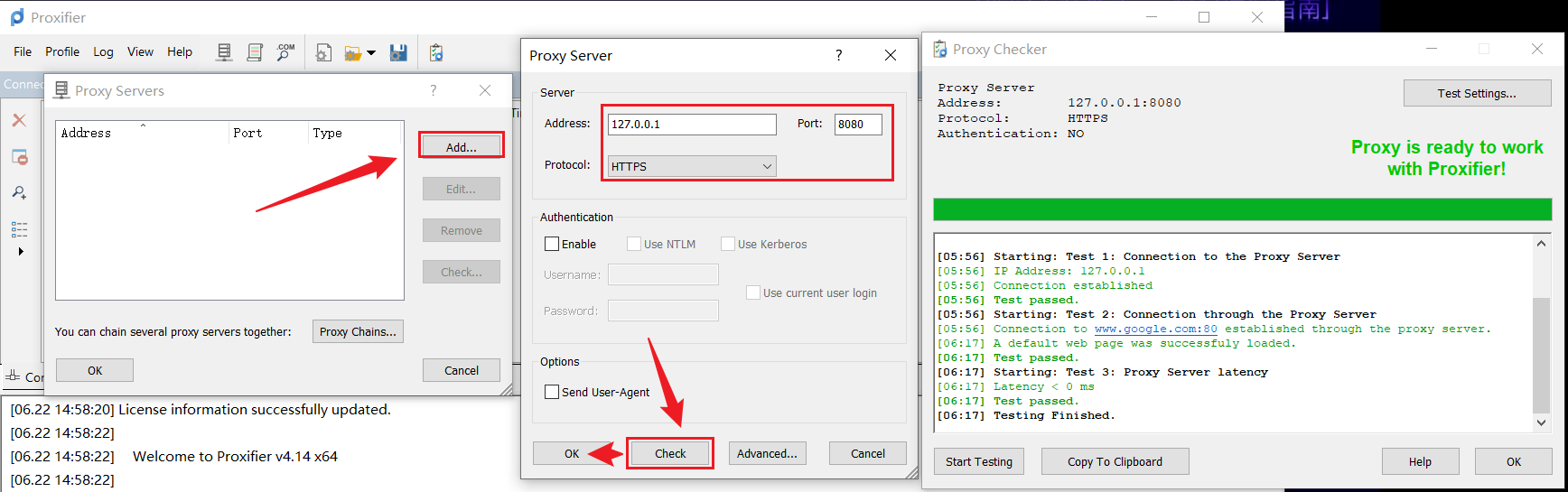

步骤1:设置HTTPS代理

我们继续设置Proxifier,Profile->Proxy Servers…->Add添加一个HTTPS代理,填入Burpsuite监听的IP地址和端口,然后Check检查下这个代理是否已连通。

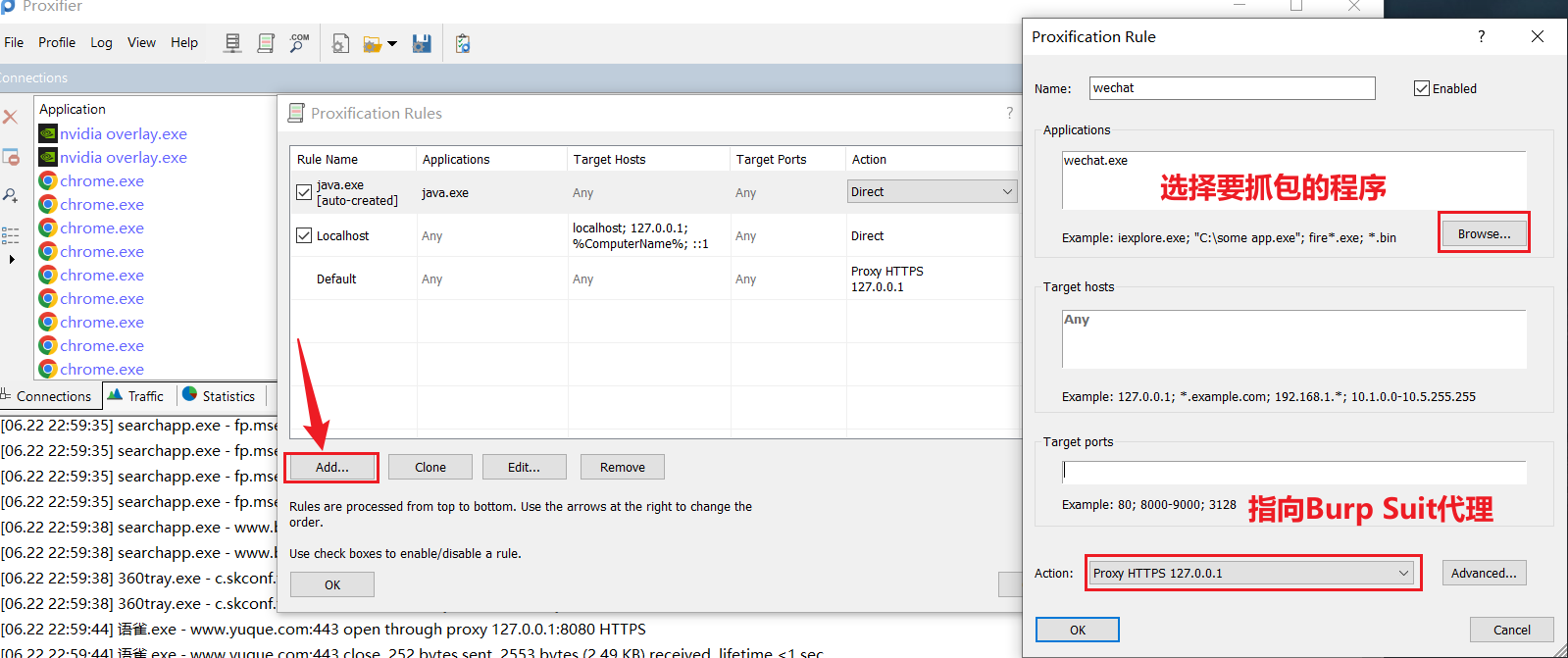

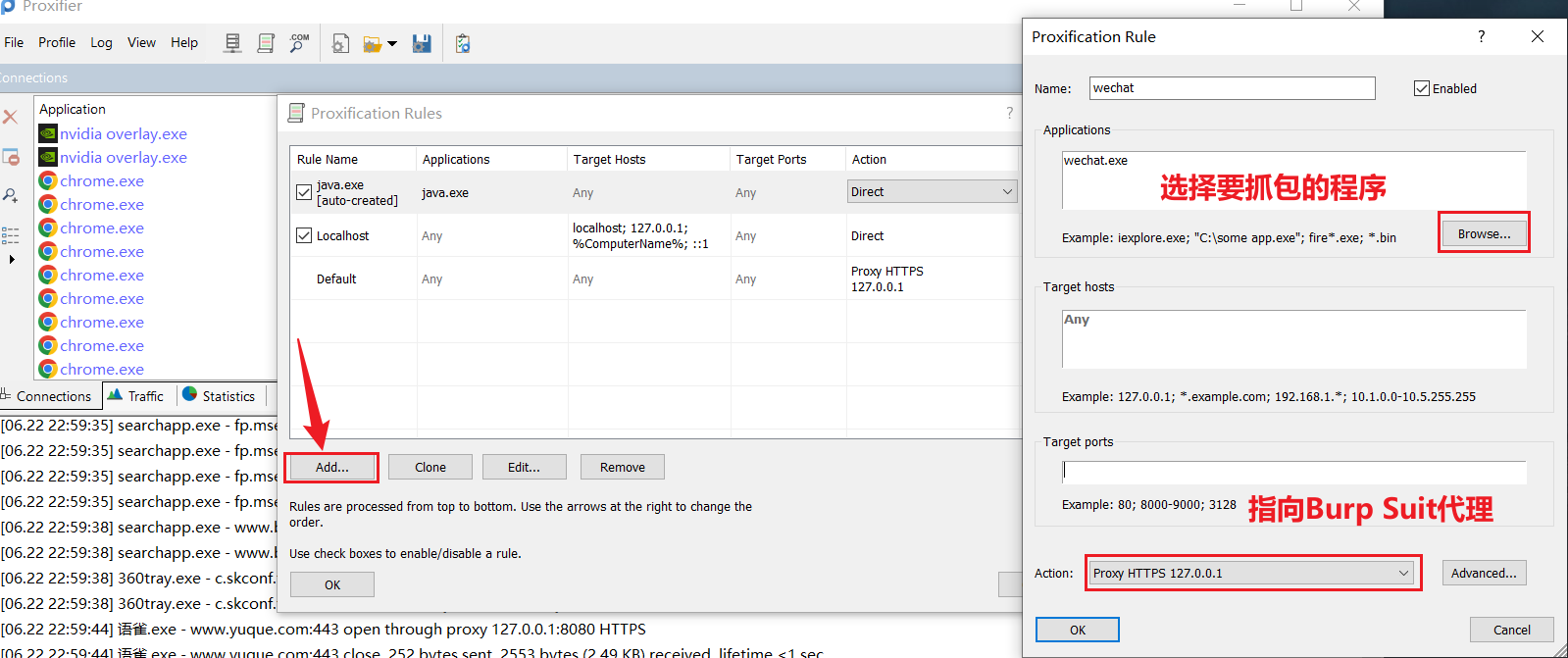

步骤2:配置代理规则

#设置好代理后需要重启Proxifier以及要被抓包的程序

问题补充

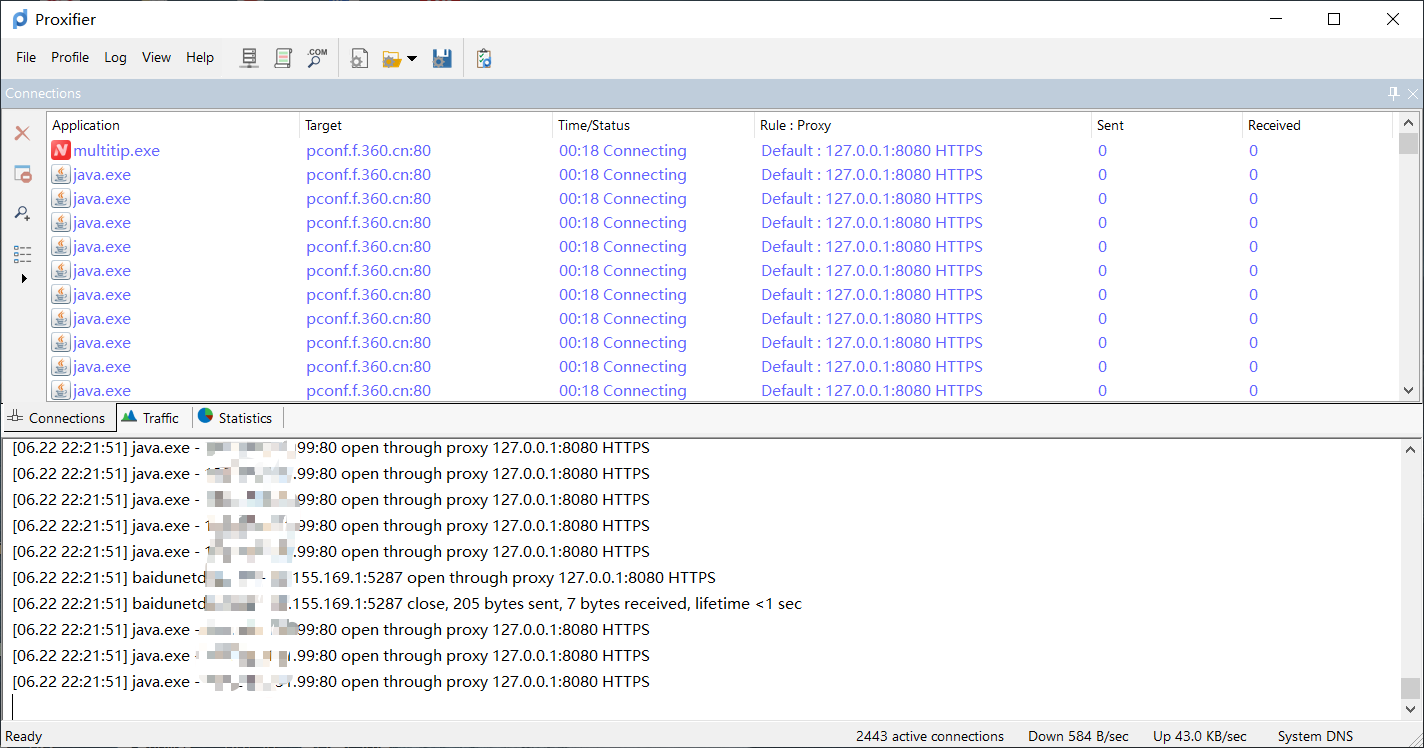

问题1:无法上网及无限循环崩溃

因代理规则设置不对,导致无限循环发包导致数据量太大,最后报错导致程序崩溃。

解决方法:

重新设置代理规则并设置好被抓包的程序,配置好后一定要重启Proxifier以及要被抓包的程序。

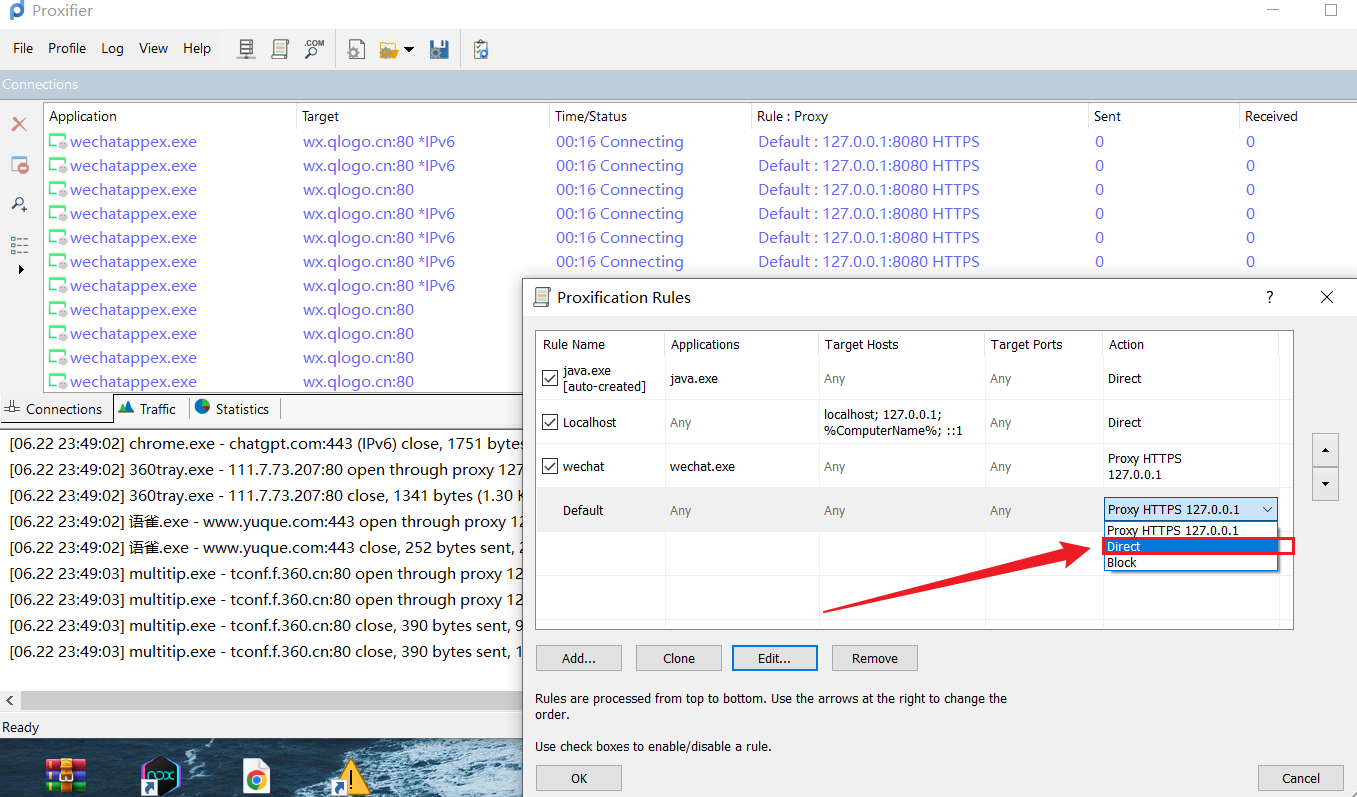

问题2:全局抓包所有程序流量都有

如我们只需要抓取某个程序的流量包,但是Proxifier却抓取了所有应用程序的流量。

解决方法:

将规则中的连接方式从 Proxy 改为 Direct,即可让流量直连目标地址,不经过代理。

配置修改完成后,重启 Proxifier 以使更改生效。

● Proxy:通过所设置的代理服务器转发流量(如 yakit、Clash 等)。

● Direct:直接连接目标地址,不经过任何代理。

● Block:阻断该连接,完全不允许流量通过。

免责声明(Disclaimer)

本博客内容仅用于网络安全学习与测试研究用途,禁止用于任何非法用途,包括但不限于未授权的数据抓取、信息窃取、网络攻击等。

● 所有操作建议仅在合法授权环境中进行(如本地测试、授权系统)。

● 若读者因使用本博客中内容进行非法操作所造成的一切后果,与作者无关。

● 请遵守《中华人民共和国网络安全法》等相关法律法规,安全研究请以合规为前提。

请牢记:学习网络安全的终点是守护,而不是破坏。

DAMO开发者矩阵,由阿里巴巴达摩院和中国互联网协会联合发起,致力于探讨最前沿的技术趋势与应用成果,搭建高质量的交流与分享平台,推动技术创新与产业应用链接,围绕“人工智能与新型计算”构建开放共享的开发者生态。

更多推荐

已为社区贡献1条内容

已为社区贡献1条内容

所有评论(0)