【信息安全管理与评估】2024年某省职业院校技能大赛高职组“信息安全管理与评估”第二阶段:可疑数据分析例题

【信息安全管理与评估】某年某省职业院校技能大赛高职组“信息安全管理与评估”第二阶段:可疑数据分析例题

·

文章目录

-

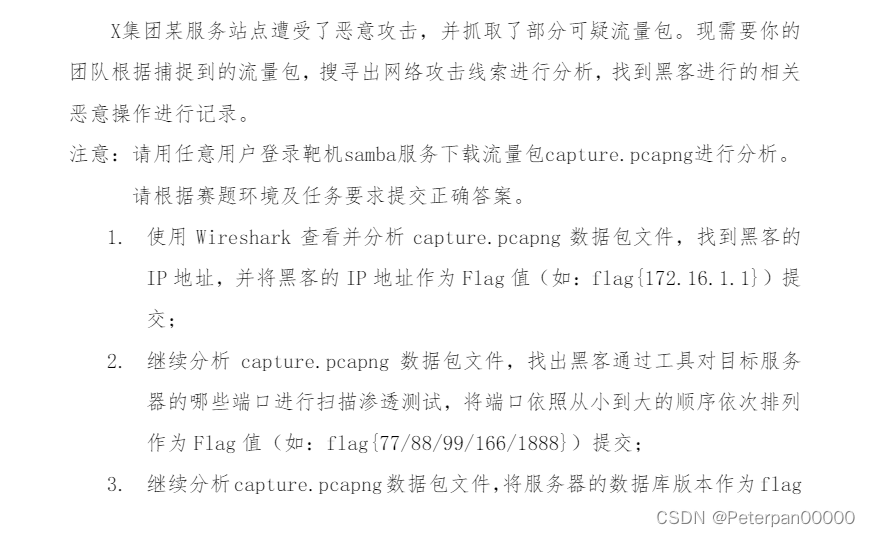

- 1、使用Wireshark查看并分析capture.pcapng数据包文件,找到黑客的IP地址,并且将黑客的IP地址作为Flag值提交(如:flag{172.16.1.1})提交;

- 2、继续分析 capture.pcapng 数据包文件,找出黑客通过工具对目标服务器的哪些端口进行扫描渗透测试,将端口依照从小到大的顺序依次排列作为Flag值(如:flag{77/88/99/166/1888})提交;

- 3、继续分析capture.pcapng数据包文件,将服务器的数据库版本作为flag值提交:flag 格式:flag{版本信息}

- 4、继续分析 capture.pcapng 数据包文件,黑客通过服务从服务器下载了一份文件将下载的文件名称作为 flag 值提交,flag 格式:flag{文件名}。

- 5、继续分析 capture.pcapng 数据包文件,将黑客所下载文件的最终内容作为flag提交,flag 格式:flagxxxxxx}。

首先

打开靶机,进入单用户模式,配置完后重启即可

1、使用Wireshark查看并分析capture.pcapng数据包文件,找到黑客的IP地址,并且将黑客的IP地址作为Flag值提交(如:flag{172.16.1.1})提交;

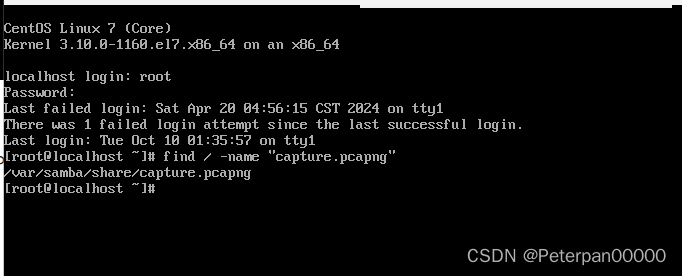

这里我们可以定位文件

find / -name "capture.pcapng"

使用windows远程连接centos7导出文件

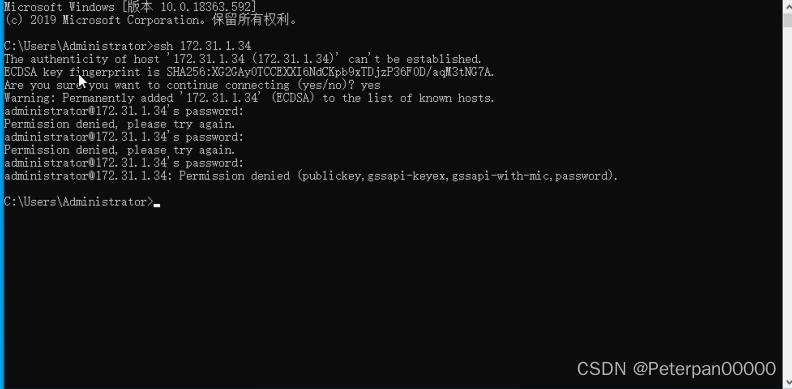

检查发现ssh链接失败,因为centos没有装了epel库

执行命令:rpm -qa | grep epel

换个方法

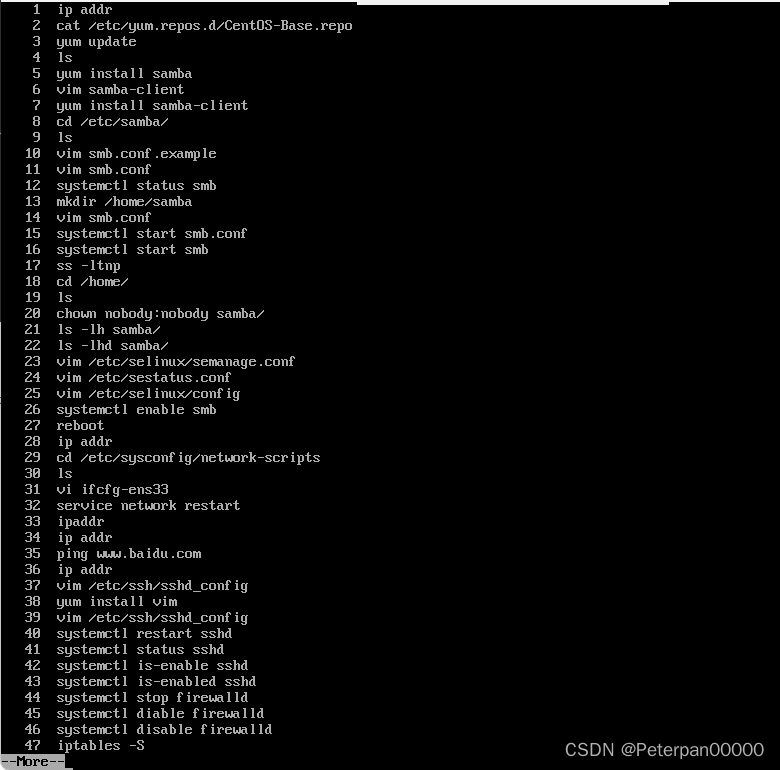

这里根据题目我们知道samba服务,不知道不要紧,我们也可以查看一下history

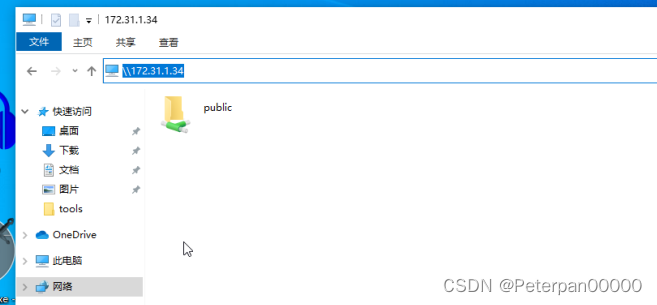

分析发现开启了samba的服务器,那我们可以直接使用window连接samba

连接成功,这是一个samba服务器里面的共享文件夹,history命令有说开启了这个共享文件夹

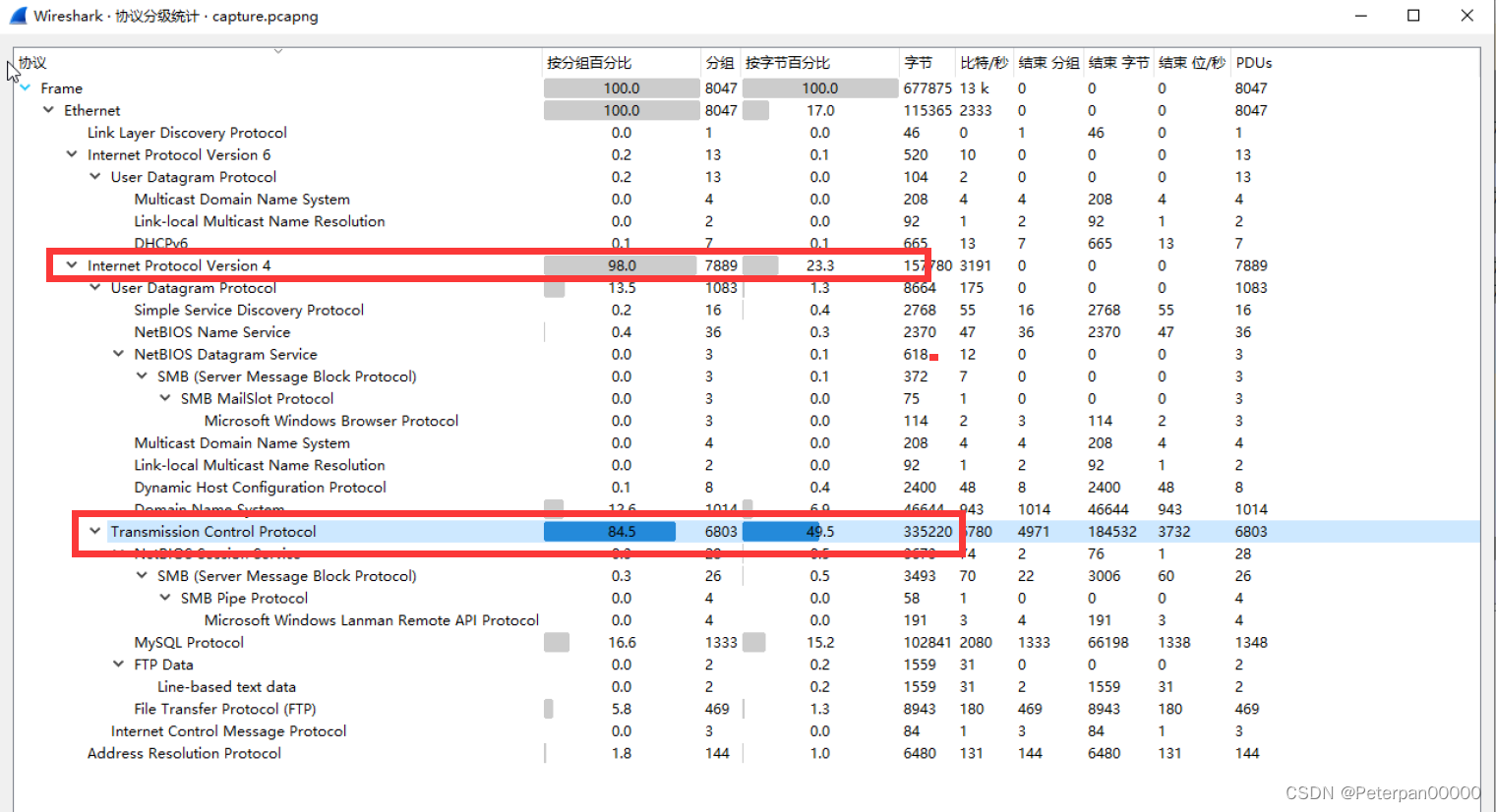

使用Wireshark打开流量包

查看协议分级,发现IPv4和tcp最多,可以筛选查看,两个都行

flag{192.168.234.139}

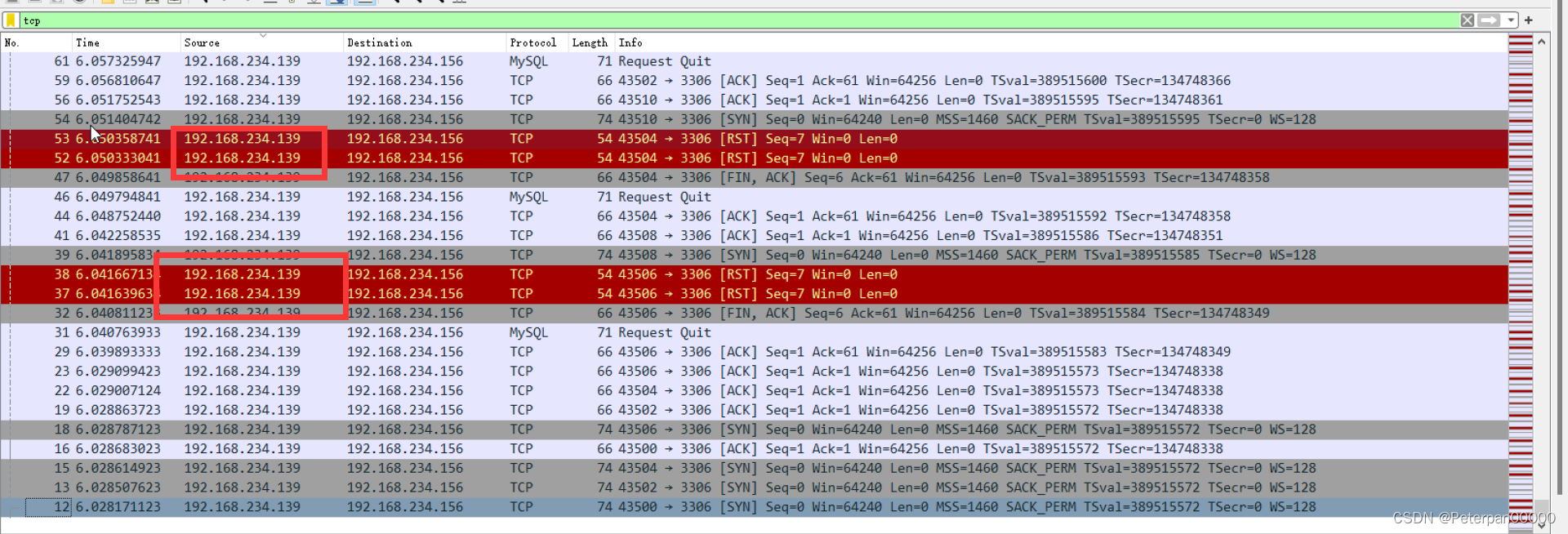

2、继续分析 capture.pcapng 数据包文件,找出黑客通过工具对目标服务器的哪些端口进行扫描渗透测试,将端口依照从小到大的顺序依次排列作为Flag值(如:flag{77/88/99/166/1888})提交;

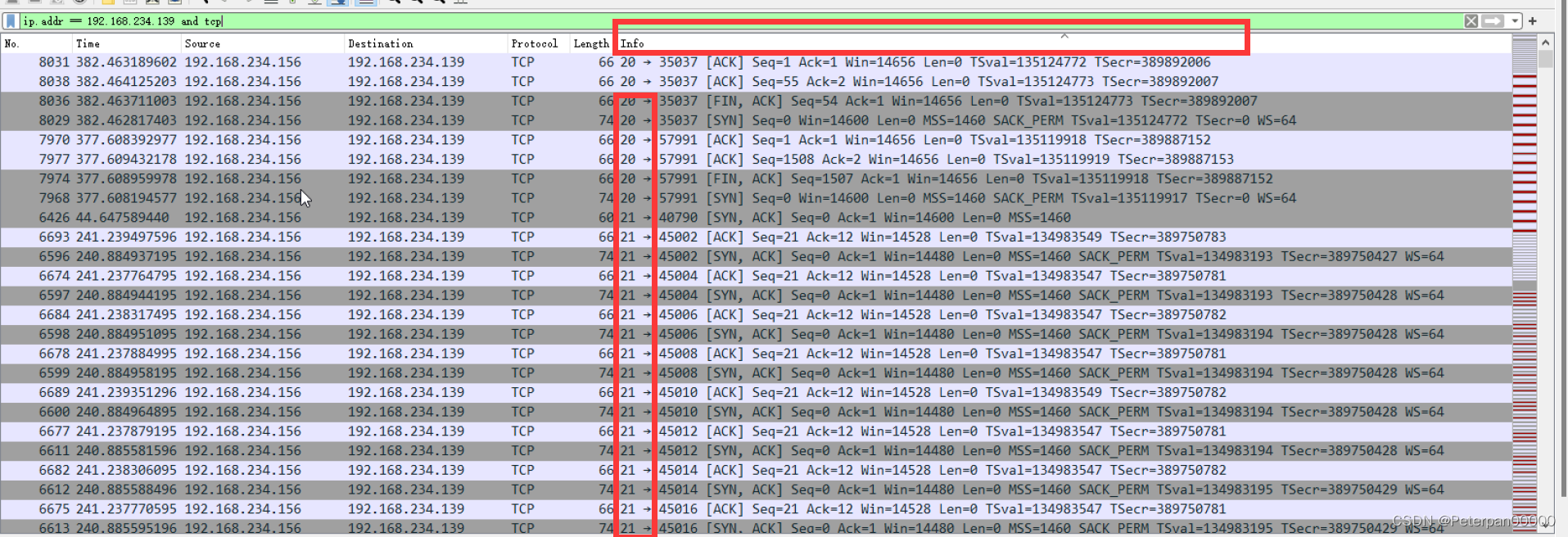

根据题一可知黑客ip,在看题目可知黑客扫描的是服务器

ip addr == 192.168.234.139 and tcp

这一竖排就是端口,往下翻,多翻几次就可以找到

flag{21/22/23/80/3306}

3、继续分析capture.pcapng数据包文件,将服务器的数据库版本作为flag值提交:flag 格式:flag{版本信息}

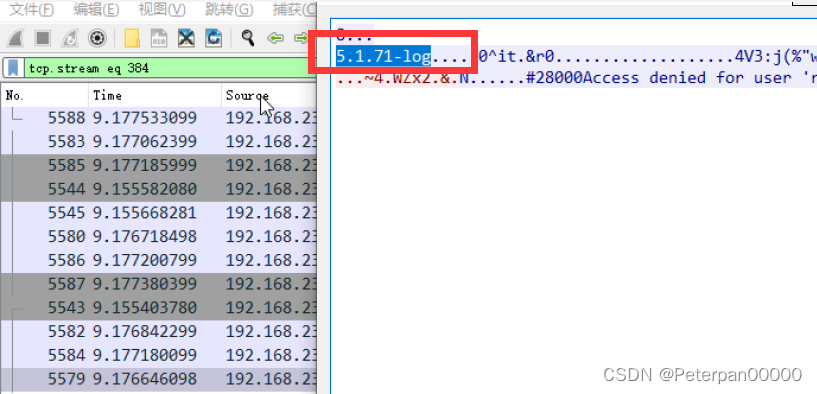

筛选一个MySQL追踪tcp即可看见

flag{5.1.71}

4、继续分析 capture.pcapng 数据包文件,黑客通过服务从服务器下载了一份文件将下载的文件名称作为 flag 值提交,flag 格式:flag{文件名}。

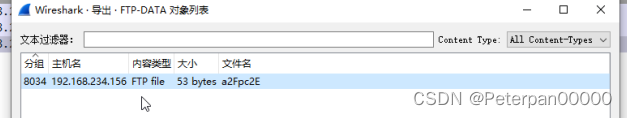

思路很简单,导出对象里面查看ftp-data即可

flag{a2Fpc2E}

5、继续分析 capture.pcapng 数据包文件,将黑客所下载文件的最终内容作为flag提交,flag 格式:flagxxxxxx}。

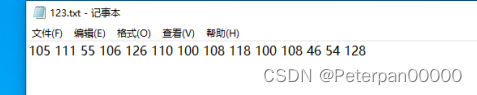

在第四题的基础上导出即可

解码

flag{fl4g{kaisai+3}}

DAMO开发者矩阵,由阿里巴巴达摩院和中国互联网协会联合发起,致力于探讨最前沿的技术趋势与应用成果,搭建高质量的交流与分享平台,推动技术创新与产业应用链接,围绕“人工智能与新型计算”构建开放共享的开发者生态。

更多推荐

已为社区贡献5条内容

已为社区贡献5条内容

所有评论(0)