大型校园网络规划与实施

本文设计实现了一个大型校园网络,采用有线与无线局域网结合,目的是建立一个大型校园的工作业务需求的网络,包括校园的总部网络、分部网络和外部网络三个部分,以达到该大型校园网络完整的通盖整个校园。本次网络架构采用华为eNSP模拟器,模拟该大型校园网络拓扑,包括需求分析、网络拓扑设计、IP和VLAN设计、关键技术支持与实现设计、系统测试等步骤。为保证该大型校园网络合理规划IP,采用了DHCP技术来划分地址

专注计算机、单片机毕业设计、开题报告、任务书、期末大作业报告、技术指导答疑。感兴趣的同学可点击底部作者名片了解

专注计算机、单片机毕业设计、开题报告、任务书、期末大作业报告、技术指导答疑。感兴趣的同学可点击底部作者名片了解

专注计算机、单片机毕业设计、开题报告、任务书、期末大作业报告、技术指导答疑。感兴趣的同学可点击底部作者名片了解

摘要

本文设计实现了一个大型校园网络,采用有线与无线局域网结合,目的是建立一个大型校园的工作业务需求的网络,包括校园的总部网络、分部网络和外部网络三个部分,以达到该大型校园网络完整的通盖整个校园。

本次网络架构采用华为eNSP模拟器,模拟该大型校园网络拓扑,包括需求分析、网络拓扑设计、IP和VLAN设计、关键技术支持与实现设计、系统测试等步骤。为保证该大型校园网络合理规划IP,采用了DHCP技术来划分地址池,采用了OSPF、RIP、BGP等路由技术;为保证内网的安全性,采用了双机热备USG6000V防火墙,实施各种安全与访问策略,并采用NAT地址转换技术避免外网攻击;为保证大型校园的总部和分部网络信息部分区域分享安全可靠,采用IPsec VPN技术加密传输信息;为保证大型校园网络可靠性、可用性、负载均衡等要求,采用MSTP、VRRP、链路聚合、BFD等技术。在防火墙上采用ip-link与策略路由联动,DMZ区域的服务器对内对外均要提供服务,并实施流量带宽管理;为达到大型校园各区域网络需求,为总部规划设计了教学楼、行政楼、图书馆、教师公寓、学生公寓五大内网区域模块,为分部规划设计了行政楼、教学楼两个内网区域模块,总部部分区域运用无线网络技术,为在校师生提供高质量、高速的无线网络。

通过使用本网络架构的设计,可以满足该大型校园日常对网络的基本需求,极大地提高了网络的可靠性、可用性、可扩展性、安全性等,保证网络系统稳定、高效、持久、安全地运行。

本文最后说明了现代大型校园相对过去传统校园的运作方式拥有更为便捷更为高效的提升,大型校园网络已经成为不可阻挡的时代趋势。

关键词:大型校园;网络规划;有线与无线;安全

In this paper, the design and implementation of a large campus network, using wired and wireless LAN combination, the purpose is to establish a large campus work business needs of the network, including the campus headquarters network, branch network and external network three parts, in order to achieve the large campus network complete through cover the whole campus.

Huawei ENSP simulator was used to simulate the network topology of the large campus, including requirements analysis, network topology design, IP and VLAN design, key technical support and implementation design, system testing and other steps. In order to ensure the reasonable IP planning of the large campus network, DHCP technology is used to divide the address pool, and OSPF, RIP, BGP and other routing technologies are adopted. In order to ensure the security of the internal network, a dual-machine hot standby USG6000V firewall is adopted to implement various security and access policies, and NAT address translation technology is adopted to avoid the attack of the external network. IPSec VPN technology is used to encrypt and transmit information in order to ensure the safe and reliable sharing of network information in the headquarters and branch of large campus. MSTP, VRRP, link aggregation, BFD and other technologies are used to ensure the reliability, availability and load balancing of large campus network. In the firewall using IP-Link and strategic routing linkage, DMZ area of the server to provide internal and external services, and the implementation of traffic bandwidth management; , to achieve large regional campus network requirements for planning and design of the teaching building, administration building, library, teachers' apartment, student apartment five area network module, designed for the division of the planning administration building, teaching building modules, two network area headquarters parts using the wireless network technology, to provide the high quality of teachers and students in the university, high-speed wireless networks.

By using the design of the network architecture, it can meet the basic needs of the daily network of the large campus, greatly improve the reliability, availability, scalability, security and so on of the network, and ensure the stable, efficient, durable and safe operation of the network system.

In the end, this paper explains that the modern large-scale campus has a more convenient and efficient improvement compared with the traditional campus operation in the past, and large-scale campus network has become an irresistible trend of The Times.

Key words: A large campus; Network planning; Wired and wireless; Safety

1绪论

当今社会是一个信息化的社会,信息成为社会经济发展的核心因素,但金世界的快速发展更是把信息化体现得淋漓尽致。校园网的建设不仅完善了教学体系而且跟上了时代的步伐,把信息化的发展更好地融入到教学中。

信息高速公路的建设与计算机网络技术的飞速发展,为教育信息化的发展,提高教育的科学性和网络教学提供了方便快捷的工具。学校建立一个高效智能、协同办公与教学自动化的计算机校园网,是信息化社会和教学教育发展的需要。

随着信息技术的不断发展和人们对各种数据形式的信息需求和交流不断增长,使得当今的计算机网络,特别是Internet从传统的数据处理设备和管理工具中独立出来,担当一个重要的角色——信息技术的基础设施与获取、共享和交流信息的主要工具,并成为人们在当今社会生活及工作中不可或缺的组成部分。许多基于网络的各种应用,正在以惊人的速度扩展,几乎渗透到了社会生活的各个方面。纵观所有高校、公司等的网络建设现状,普遍存在着缺乏整体规划、未能形成完整多功能的系统、各方面整合较松散等问题。所以对网络规划和设计是很有必要的。

其中校园网的建设和发展已经成为学校发展的重要基础设施,是提高学校教学和科研水平不可或缺的支撑环境,也是衡量学校学术水平和管理工作水平的重要指标。利用校园局域网便于资源共享,提高学校管理水平。通过校园网,教师、学生和管理部门可共享计算机网络系统资源。大大加强学校办公自动化;可为改革教学方法、教学手段、教学工具、将计算机引入教学各个环节提供网络环境,为学校管理工作现代化、图书情报资料的管理和服务电子化以及通信现代化提供重要的支撑环境;有利于教学科研水平的提高。通过校园网的建设,可使教师、学生和科研人员通过校园网使用全国和全球范围内的计算机网络环境进行学习和开展研究工作,便于获取最新信息并可使用先进的计算机设备、从而提高教学质量和科研水平,为培养高层次人才创造良好条件;便于校际交流合作。校园网的建设及其与国内、国际教育科研网的连接将对开展与国内外同行的交流与合作将起到极大的推动作用,也便于吸引更多的优秀人才和先进经验。

现代社会已经进入了互联网时代到“互联网+”时代的过渡期,信息技术的应用几乎无处不在了。校园网的发展与创新,既是学校自身发展和内部管理的基本需求,也是网络技术发展应用的趋势与体现。而随着技术的发展,基本网络与层次化的网络结构已发展成熟并广泛应用,接入技术、无线网络技术、云计算与大数据技术、虚拟化技术等技术已经在各类型网络中不断升级和发展的过程中逐渐应用。

规划设计理论体系的成熟和越来越多新技术的出现,使得国内外的校园网组建方案呈现应用普遍化和设计多样化。但是纵观大部分的规划设计方案,除了一些特别优秀的大型网络设计以外,普通的设计方案普遍存在着单一出口、安全等级不够、无冗余备份、网络稳定性差等问题,需有待改进。

本论文是专注于通过USG6000V防火墙设备及网络安全等技术在大型校园有线与无线网络中的应用及规划,主要体现USG6000V防火墙设备和有线与无线技术到底怎么样在大型校园网络中被应用,如何配置,如何使用,如何体现它的价值。在项目中,模拟了一个大学,专注配置了USG6000V防火墙设备的安全技术以及有线与无线技术。这些技术,单个来说是我们现在学校中经常被使用的技术,但是很多学校只是单独使用他们,或者开启太多的没必要的技术功能,增加网络的负担。而本项目具有简洁、可靠、安全、可用等一系列优点。

本次论文大体结构分为:课题研究的背景和意义——系统分析与设计——系统实现——系统测试——总结与展望。其中系统分析与设计主要写了网络架构的需求分析以及详细的设计如拓扑结构、IP和VLAN规划、关键设备等;系统实现主要展示了系统的一些相关技术的配置;在系统测试写了对系统的这些技术的测试;最后是总结与展望,对本次论文的工作进行概括性总结,包括本次论文的不足和本次论文的感想。

2校园网络的需求分析与总体设计

该大型校园网中共拥有5个区域,为保证通信的稳定,减轻广播风暴对网络的影响,需要进行子网划分和vlan的划分,这里直接对每栋楼划分一个子网,每栋楼一个vlan,某些区域包括有线与无线网络也共用一个vlan(由于图书馆有特殊要求,所以图书馆划分为两个子网和两个vlan)。

校园内部分区域同时采用无线局域网技术,实现高速上网,为在校师生提供高质量、高速的无线网络,采用AC+AP的无线组网,考虑到可能随时接待来宾的需求,该部分区域都开放来宾网络,为来宾配置ACL技术,保证来宾只能访问外网;来宾用户以隧道方式转发数据,内部人员以WPA方式进行加密以保障安全;为提高无线网络的安全性,行政楼、教师公寓和学生公寓的局域网都配置不同的安全模板,无线AP的上线方式改为通过MAC地址添加,通过isolate技术使同一个AP上面的来宾用户不能互访,但能访问上层网络,配置黑白名单模板,对行政楼创建白名单模板,对教师公寓创建黑名单模板。

该校园需要访问到电信和教育网,所以这里需要设置双出口,在出口防火墙中配置NAT技术,包括动态PAT和静态PAT。为实现图书检索计算机不能访问到外网,学生公寓和教师公寓控制上网时间,所以在配置安全策略的时候需要把图书馆的图书检索计算机排除掉,并将时间策略应用的到安全策略上面;对于内部区域,图书馆不与其他区域进行相互访问。

为防止核心设备损坏导致整个网络瘫痪,需要给该校园配置双核心设备,在配置双核心的同时,配合使用MSTP、VRRP和链路聚合技术,来实现不同源地址的数据经过不同的核心交换机来实现数据通信。配合MSTP和VRRP使用BFD技术监控链路的通信情况,可以实现快速转换到备份链路的效果。

考虑到一般在校园内图书馆掌握着一些书的重要信息,因此通过ACL技术设置其不允许与其他任何内网区域访问,其他内网区域也无法访问到图书馆。

该校园配有校园网站,且要求校内和校外都可以通过学校域名www.hzl.com来访问到校园网站,所以需要在防火墙的DMZ区域设置一台Web服务器、DNS服务器,且针对一些文件信息的上传下载等操作,也需要在DMZ区域设置一台FTP服务器,学生公寓不允许登录到FTP服务器上对文件进行操作;考虑到节约成本问题,且该校园使用的出口设备为USG6000V防火墙,所以可以把校园内部的DNS服务器去掉,在出口防火墙中配置NAT ALG,从而达到运用公网DNS服务器解析域名获得私网IP的效果;校园网络接入Internet时尽可能节约IP地址的损耗,DMZ的服务器对内对外均要提供服务。

在总校区中设立两个防火墙,启到双机热备中主备备份组网的作用,保证其可靠性和内部网络与外部网络之间的通讯畅通,并结合相关的反病毒和攻击防范技术来有效地防御网络攻击、病毒感染等安全事件的发生。

总校区中设有两个出口,为分担链路负担,其中学生公寓、教师公寓以及行政楼上网要求走电信出口,教学楼、图书馆中的电子阅览室以及无线来宾上网需求走教育网出口,所以需要在出口防火墙上配置策略路由,让指定部门走相应的出口,当其中一条链路中断的时候,数据会从另外一个出口访问到互联网,并采用ip-link技术与策略路由联动,实现对链路的监控,进行主备切换,保证网络正常运行。

学校设置分校区,在分校区中由于只有两个区域,因此只设立一个出口,即走电信出口访问到互联网,且分校区中的防火墙也配置NAT技术;并采用单臂路由并配置DHCP服务来实现相互隔离的不同VLAN区域之间的互联互通,运用DHCP Snooping技术配置信任接口,实现隔绝非法的DHCP服务器接入网络。

由于校园网接入运营商时,以太网不支持身份的认证,而分校区只设立一个出口,因此在分校区中通过PPPoE协议使防火墙向电信运营商拨号后获得IP地址,实现接入Internet。PPP技术还被广泛的运用,而又由于点到点线路传输速率的限制,后来又发展出了PPPoE技术,即将PPP协议封装在以太网中,既保留PPP的认证等特性,又实现了对数据的高速传输。同时,防火墙和电信出口之间采用chap认证方式进行身份认证,以保证网络的安全性。

校园总校区和分校区需要传输财务数据和考试资料等私密信息,必须保证二者之间通信的可靠性和安全性,所以需要在主校区和分校区之间配置VPN,考虑到信息的安全性,这里使用通信加密的IPSec VPN,并通过访问控制功能,使之只有两校区的行政楼可以进行传输与加密。

为改善流量带宽的管理,在总校区和分校区的防火墙中,均配置流量带宽管理功能,在办公环境中Email、ERP等流量可认为是关键业务流量,而P2P、在线视频等流量可认为是非关键业务流量,限制非关键业务流量的最大带宽,保证某些关键业务流量的带宽不受影响。

总校区与分校区中均采用核心设备作为网络管理设备,可以通过SSH远程方式登录对防火墙进行网络的管理。

行政楼要求能够实现视频会议,教师可以在公寓内给学生公寓的学生进行视频授课,行政楼可以给教师公寓进行开会,所以这里在行政楼和教师公寓放置组播源,实现视频会议的需求。

路由协议的选择:由于该园区网络规模比较大,使用静态路由的话工作量比较大,所以这里选择动态路由RIP和OSPF,由于RIP是有类路由,且算法没有OSPF算法高效,校园网络比较复杂所以在总校区中选用OSPF动态路由,在分校区中选用RIP动态路由,对于外部网络电信与连通之间采用BGP动态路由。

由于校园里面设备比较多,如果使用静态配置IP的话工作量比较大,所以要在校园内搭建一个DHCP服务器,并考虑到设备较多,将核心交换机作为DHCP服务器。

2.2总体设计

1.逻辑拓扑图:

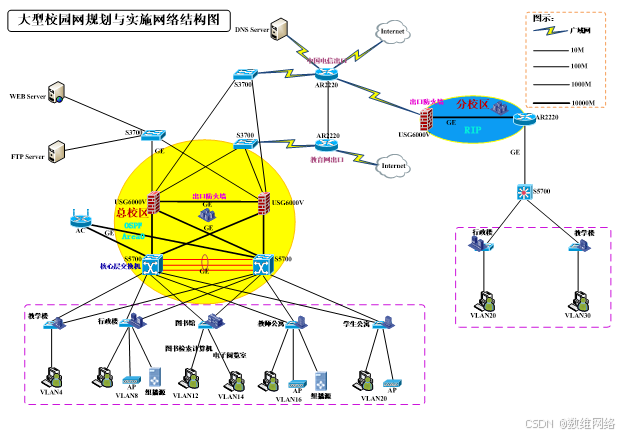

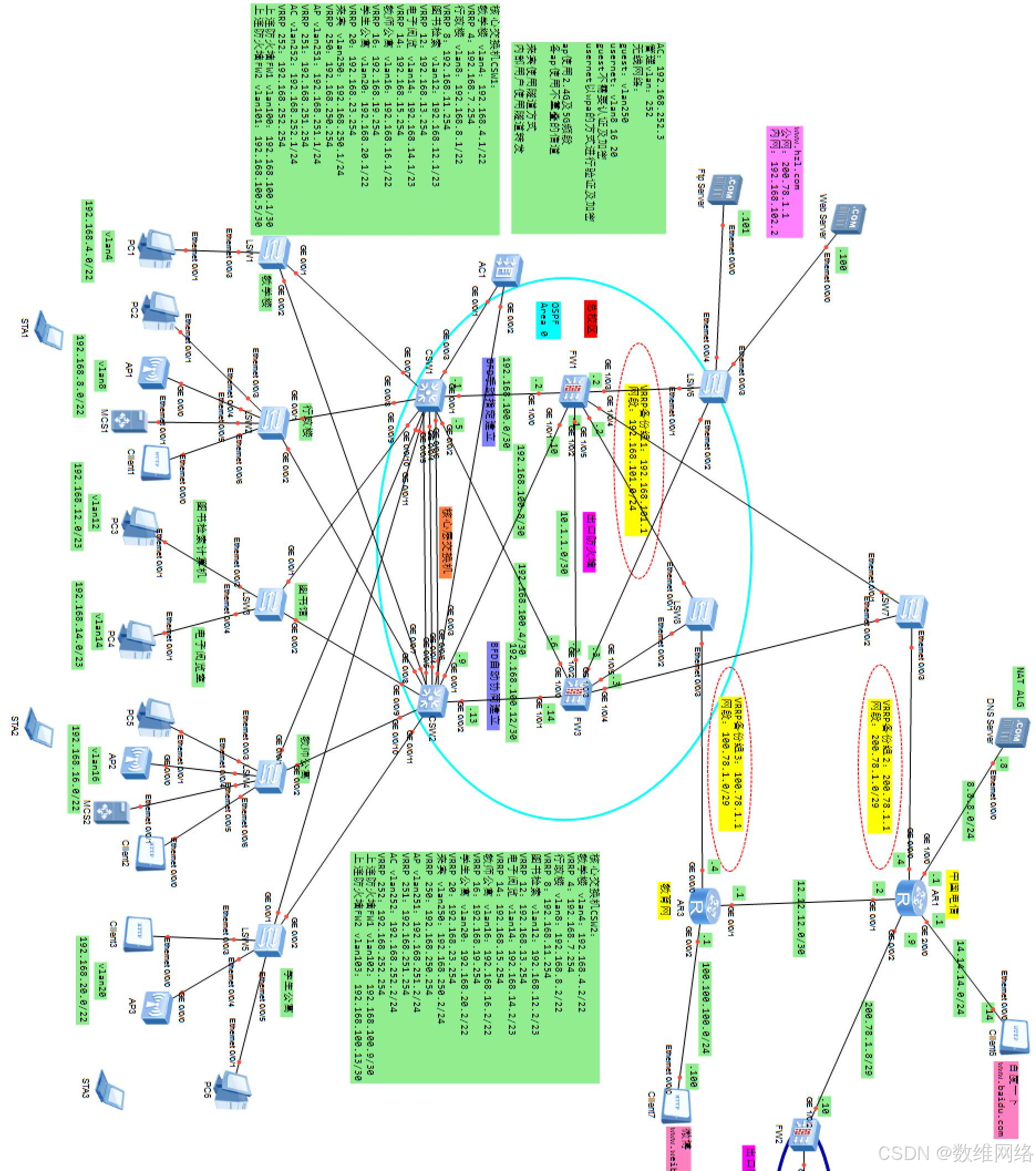

通过需求分析,根据总校区和分校区的防火墙划分区域的方式将拓扑分成三个部分:trust区域、untrust区域和DMZ区域,最后通过防火墙将这三部分的网络结构进行连接,形成一个完整的大型校园网visio网络逻辑拓扑图,如图2-1大型校园网络逻辑拓扑图所示:

2-1大型校园网络逻辑拓扑图

将校园网络分区分块后开始按照每一部分的结构进行逐步建模:

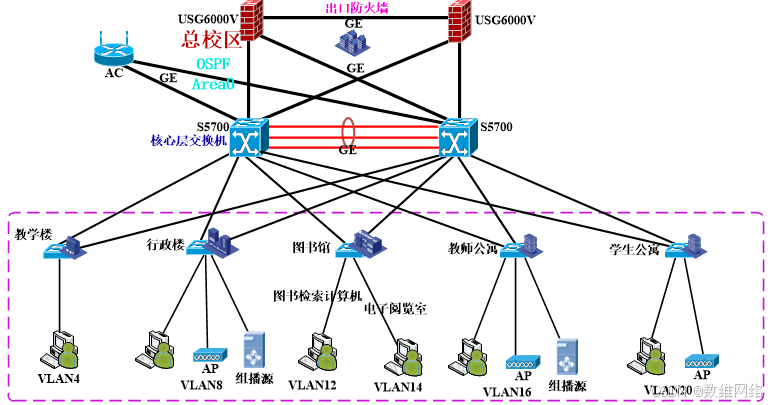

(1)总校区的trust区域:

总校区的trust区域在大型校园网中属于整个校园的内部网络,根据需求构建核心层交换机的链路聚合,二层交换机接入总校区内各区域的二层设备,二层设备均连接各区域内的客户端,部分区域开设AP设备,为了对DMZ区域的服务器进行测试、访问,其中图书馆二层设备需连接两台客户端,分别为图书检索计算机和电子阅览室的,行政楼和教师公寓分别再连接一台组播源,核心交换机同时作为DHCP服务器,防火墙采用的是双机热备,因此核心交换机均需与两条防火墙进行连接,如图2-2总校区的trust区域所示:

图2-2总校区的trust区域

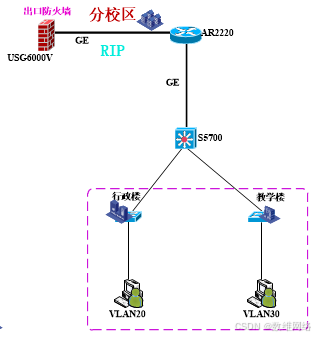

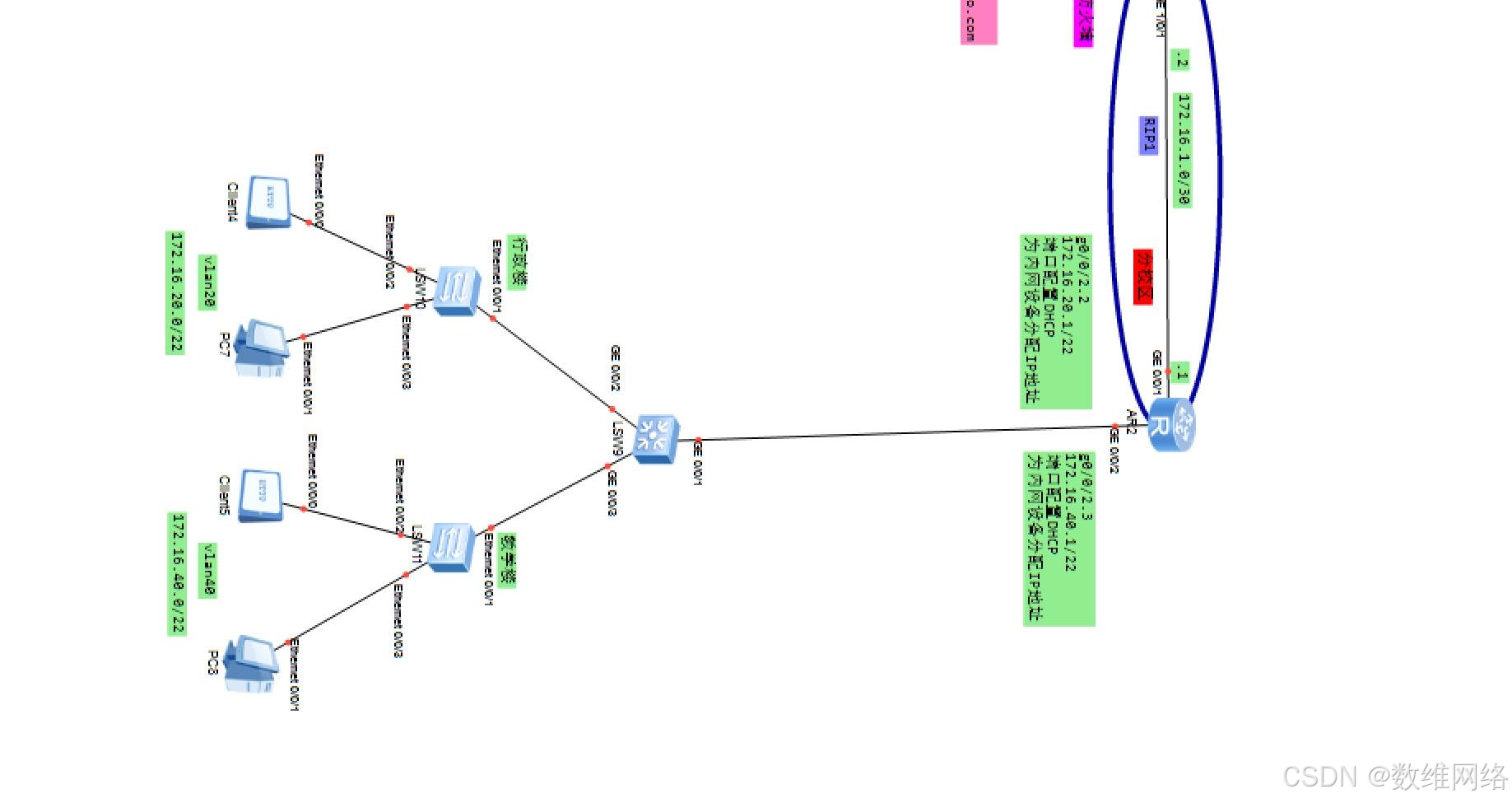

(2)分校区的trust区域:

分校区的trust区域与总校区的trust区域类似,构建一台路由器,与出口防火墙连接,与一台三层交换机设备连接,内部接入两个二层交换设备,二层设备均连接各区域内的客户端,如图2-3总校区的trust区域所示:

图2-3分校区的trust区域

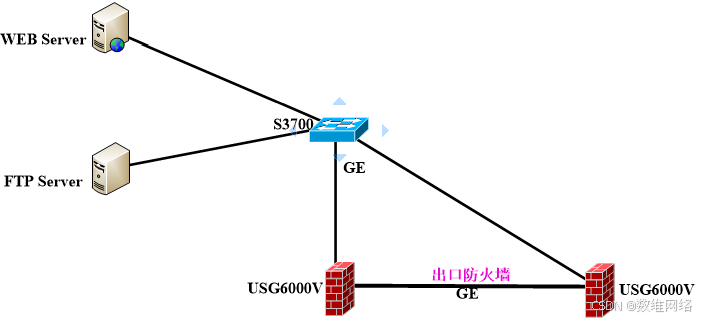

(3)DMZ区域:

DMZ区域设立在校园网总校区的防火墙中,根据需求构建了访问这些服务器的网络拓扑,其先设立一个二层交换设备与防火墙相连接,再将这些服务器与该三层设备进行连接,如图2-4DMZ区域所示:

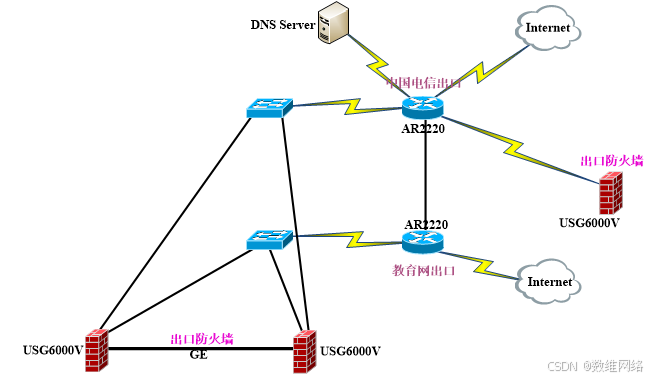

(4)untrust区域:

untrust区域设立在总校区和分校区的防火墙外部,在校园网中属于外网,根据需求分析,需要构建两条ISP出口线路,即电信和教育网,在两台防火墙上均连接两台二层设备,再将二层设备与该两个出口设备分别连接到外网云,来访问外网资源,在电信出口中连接一台DNS服务器,为了通过域名解析公网从而访问内网服务器,如图2- 5untrust区域所示:

根据上图可以简单地知道防火墙三个区域的结构,以及清晰trust区域、DMZ区域以及untrust区域彼此的关系与联系,大型校园网络逻辑拓扑图的建立有利于物理拓扑的构建,是物理拓扑的先前基础。

2.物理拓扑图:

根据构建出的大型校园网络逻辑拓扑图,也根据防火墙划分区域的方式将拓扑分成三个部分:trust区域、untrust区域和DMZ区域进行构建,其中,对于总校区和分校区的trust区域,校园内网各区域的终端分别用一台PC机和一台客户端Client进行连接,校园内网的DHCP服务器用三层交换机代替;对于untrust区域,外网云均用客户端来代替;最后通过防火墙将这三部分的网络物理拓扑进行连接,形成一个完整的大型校园网络物理实现拓扑图,如图2-6大型校园网络物理拓扑图所示:

1.总校区的IP和VLAN规划:

(1)各区域的IP和VLAN规划:

为保证总校区内每个区域的IP地址够用,需要给每个区域划分一个22位的子网(1022个可用IP),由于图书馆有特殊的需求,因此图书馆内的图书检索计算机和电子阅览室区域均划分为一个23位的子网,由于对部分区域配置了无线局域网,且考虑到可能有来宾,对无线AC、管理AP和来宾均划分一个24位的子网,同时为了减轻广播风暴对网络的影响,需要对每个区域具有单独的广播域,如表2-1各区域的IP和VLAN规划所示:

|

校园区域 |

IP网段 |

可用IP地址范围 |

虚拟网关地址 |

VLAN |

||

|

教学楼 |

192.168.4.0/22 |

192.168.4.3~7.253 |

192.168.7.254 |

VLAN4 |

||

|

行政楼 |

192.168.8.0/22 |

192.168.8.3~11.253 |

192.168.11.254 |

VLAN8 |

||

|

图书馆 |

图书检索计算机 |

192.168.12.0/23 |

192.168.12.3~13.253 |

192.168.13.254 |

VLAN12 |

|

|

电子阅览室 |

192.168.14.0/23 |

192.168.14.3~15.253 |

192.168.15.254 |

VLAN14 |

||

|

教师公寓 |

192.168.16.0/22 |

192.168.16.3~19.253 |

192.168.19.254 |

VLAN16 |

||

|

学生公寓 |

192.168.20.0/22 |

192.168.20.3~23.253 |

192.168.23.254 |

VLAN20 |

||

|

来宾 |

192.168.250.0/24 |

192.168.250.3~252 |

192.168.250.254 |

VLAN250 |

||

|

AP |

192.168.251.0/24 |

192.168.251.3~252 |

192.168.251.254 |

VLAN251 |

||

|

AC |

192.168.252.0/24 |

192.168.252.3 |

192.168.252.254 |

VLAN252 |

||

(2)核心交换机的IP和VLAN规划:

在核心交换机上,需要对每个区域以及无线AC和AP创建单独的一个VLAN,同时对每个VLAN创建一条虚拟地址,与各区域内部的网关地址相对应,用于实现主备冗余的效果,同时在核心交换机出口的端口也创建分别创建一个独立的VLAN,用于与上行的设备能够通信,如表2-2核心交换机的IP和VLAN规划所示:

|

设备名 |

VLAN |

IP地址 |

子网掩码 |

VRRP虚拟地址 |

|

核心交换机CSW1 |

VLAN4 |

192.168.4.1 |

255.255.252.0 |

192.168.7.254 |

|

VLAN8 |

192.168.8.1 |

255.255.252.0 |

192.168.11.254 |

|

|

VLAN12 |

192.168.12.1 |

255.255.254.0 |

192.168.13.254 |

|

|

VLAN14 |

192.168.14.1 |

255.255.254.0 |

192.168.15.254 |

|

|

VLAN16 |

192.168.16.1 |

255.255.252.0 |

192.168.19.254 |

|

|

VLAN20 |

192.168.20.1 |

255.255.252.0 |

192.168.23.254 |

续表2-2核心交换机的IP和VLAN规划

|

核心交换机CSW1 |

VLAN250 |

192.168.250.1 |

255.255.255.0 |

192.168.250.254 |

|

VLAN251 |

192.168.251.1 |

255.255.255.0 |

192.168.251.254 |

|

|

VLAN252 |

192.168.252.1 |

255.255.255.0 |

192.168.252.254 |

|

|

VLAN100 |

192.168.100.1 |

255.255.255.252 |

N/A |

|

|

VLAN101 |

192.168.100.5 |

255.255.255.252 |

N/A |

|

|

核心交换机CSW2 |

VLAN4 |

192.168.4.2 |

255.255.252.0 |

192.168.7.254 |

|

VLAN8 |

192.168.8.2 |

255.255.252.0 |

192.168.11.254 |

|

|

VLAN12 |

192.168.12.2 |

255.255.254.0 |

192.168.13.254 |

|

|

VLAN14 |

192.168.14.2 |

255.255.254.0 |

192.168.15.254 |

|

|

VLAN16 |

192.168.16.2 |

255.255.252.0 |

192.168.19.254 |

|

|

VLAN20 |

192.168.20.2 |

255.255.252.0 |

192.168.23.254 |

|

|

VLAN250 |

192.168.250.2 |

255.255.255.0 |

192.168.250.254 |

|

|

VLAN251 |

192.168.251.2 |

255.255.255.0 |

192.168.251.254 |

|

|

VLAN252 |

192.168.252.2 |

255.255.255.0 |

192.168.252.254 |

|

|

VLAN102 |

192.168.100.9 |

255.255.255.252 |

N/A |

|

|

VLAN103 |

192.168.100.13 |

255.255.255.252 |

N/A |

(3)其他设备的IP和VLAN规划:

在校园内部有两个组播源,分别设立在行政楼和教师公寓上,因此需要对这两个组播组规划IP地址;为保证减少网络的规模,提高网管人员的工作效率并减少设备数量多及成本,将两台核心交换及作为DHCP服务器进行,每个区域内部的PC机,都采用DHCP服务在获取地址;由于两台防火墙作为双机热备来使用,上行连接二层设备,下行连接三层设备,因此需要内网的核心交换机直连线路规划IP地址,对DMZ区域以及与外网出口互相连接二层设备的线路规划VRRP备份组和IP地址,并且两台防火墙之间的心跳接口也规划IP地址,在DMZ区域中对各服务器规划IP地址,如表2-3其他设备的IP和VLAN规划所示:

|

设备名 |

接口号/VLAN |

IP地址 |

子网掩码 |

网关地址 |

|

防火墙FW1 |

G1/0/0 |

192.168.100.2 |

255.255.255.252 |

N/A |

|

G1/0/1 |

192.168.100.10 |

255.255.255.252 |

N/A |

|

|

G1/0/2 |

10.1.1.1 |

255.255.255.252 |

N/A |

|

|

G1/0/3 |

192.168.101.2 |

255.255.255.0 |

N/A |

|

|

G1/0/4 |

200.78.1.2 |

255.255.255.248 |

N/A |

|

|

G1/0/5 |

100.78.1.2 |

255.255.255.248 |

N/A |

续表2-3其他设备的IP和VLAN规划

|

防火墙FW3 |

G1/0/0 |

192.168.100.6 |

255.255.255.252 |

N/A |

|

G1/0/1 |

192.168.100.14 |

255.255.255.252 |

N/A |

|

|

G1/0/2 |

10.1.1.2 |

255.255.255.252 |

N/A |

|

|

G1/0/3 |

192.168.101.3 |

255.255.255.0 |

N/A |

|

|

G1/0/4 |

200.78.1.3 |

255.255.255.248 |

N/A |

|

|

G1/0/5 |

100.78.1.3 |

255.255.255.248 |

N/A |

|

|

Web服务器 |

E0/0/0 |

192.168.101.100 |

255.255.255.0 |

192.168.101.1 |

|

Ftp服务器 |

E0/0/0 |

192.168.101.101 |

255.255.255.0 |

192.168.101.1 |

|

组播源 |

源IP地址 |

组播组IP地址 |

网关地址 |

|

|

行政楼的组播源MCS1 |

192.168.11.200 |

224.1.1.1 |

192.168.11.254 |

|

|

教师公寓的组播源MCS2 |

192.168.19.200 |

225.1.1.1 |

192.168.19.254 |

|

2.分校区的IP和VLAN规划:

(1)各区域的IP和VLAN规划:

为保证分校区内每个区域的IP地址也够用,也需要给每个区域划分一个22位的子网(1022个可用IP),同时为了减轻广播风暴对网络的影响,需要对每个区域具有单独的广播域,如表2-4各区域的IP和VLAN规划所示:

|

校园区域 |

IP网段 |

可用IP地址范围 |

网关地址 |

VLAN |

|

行政楼 |

172.16.20.0/22 |

172.16.20.2~23.253 |

172.16.20.1 |

VLAN20 |

|

教学楼 |

172.16.40.0/22 |

172.16.40.2~43.253 |

172.16.40.1 |

VLAN40 |

(2)其他设备的IP和VLAN规划:

在路由器上,通过子接口对每个区域标记单独的一个VLAN,其子接口的IP地址与各区域内部的网关地址相对应,同时开启端口的DHCP服务,使各区域内自动获取IP地址,通过单臂路由实现不同VLAN间的通信,同时需要对与防火墙直连的线路规划IP地址网段;在防火墙上,也需要对内部的路由器和与外网出口直连的线路规划IP地址网段,如表2-5其他设备的IP和VLAN规划所示:

|

设备名 |

接口号/VLAN |

IP地址 |

子网掩码 |

网关地址 |

|

路由器AR2 |

G0/0/1 |

172.16.1.1 |

255.255.255.252 |

N/A |

|

G0/0/2.2 |

172.16.20.1 |

255.255.252.0 |

N/A |

|

|

G0/0/2 |

172.16.40.1 |

255.255.252.0 |

N/A |

|

|

防火墙FW2 |

G0/0/1 |

172.16.1.2 |

255.255.255.252 |

N/A |

|

G0/0/2 |

200.78.1.10 |

255.255.255.248 |

N/A |

3.校园外网的IP规划:

由于总校区和分校区需要实现VPN通信,所以校园内向电信出口运营商申请了两个公网IP地址给总校区和分校区使用,总校区需要有教育网出口,所以向教育网出口运营商申请了一个教育网的公网IP地址,在两个运营商之间相互连接,用于实现链路切换,并分别连接一台客户端,充当访问的外网,规划外网IP地址,同时在电信出口运营商中设立一台外网的DNS服务器,也为该服务器规划IP地址,如表2-6校园外网的IP规划所示:

|

设备名 |

接口号 |

IP地址 |

子网掩码 |

网关地址 |

|

路由器AR1 (电信出口) |

G0/0/0 |

200.78.1.4 |

255.255.255.248 |

N/A |

|

G0/0/1 |

12.12.12.2 |

255.255.255.252 |

N/A |

|

|

G0/0/2 |

200.78.1.9 |

255.255.255.248 |

N/A |

|

|

G1/0/0 |

8.8.8.1 |

255.255.255.0 |

N/A |

|

|

G2/0/0 |

14.14.14.1 |

255.255.255.0 |

N/A |

|

|

路由器AR3 (教育网出口) |

G0/0/0 |

100.78.1.4 |

255.255.255.248 |

N/A |

|

G0/0/1 |

12.12.12.1 |

255.255.255.252 |

N/A |

|

|

G0/0/2 |

100.100.100.1 |

255.255.255.0 |

N/A |

|

|

DNS服务器 |

E0/0/0 |

8.8.8.8 |

255.255.255.0 |

8.8.8.1 |

|

电信客户端 |

E0/0/0 |

14.14.14.14 |

255.255.255.0 |

14.14.14.1 |

|

教育网客户端 |

E0/0/0 |

100.100.100.100 |

255.255.255.0 |

100.100.100.1 |

根据规划好的IP和VLAN规划表,就可以开始实现相关的技术了。通过IP和VLAN规划表,可以便于进行交换机创建VLAN和配置IP地址信息;便于PC机自动获取IP地址,client配置IP和网关;便于防火墙和路由器等其他设备配置接口IP;也方便查看IP之间是否存在错误或冲突,使得配置技术实现的过程更加顺利。

模拟一个校园网进行设计,少不了关键的一些设备,对于校园网总分校区的内网区域用户,分别通过一台PC和一台Client机模拟用户工作和上网,各区域通过接入层设备接入,以二层交换机模拟接入层设备,总校区内网部分采用了无线网络的区域还需接入一台无线AP,通过两台三层交换机模拟实现核心层设备的处理,通过一台无线AC放置在核心设备旁,出口设备采用两台防火墙进行处理,分校区内网通过路由器模拟实现核心设备的处理,出口设备采用一台防火墙进行处理,整个校园网中针对Web和FTP服务器模拟在总校区防火墙旁,而DNS服务器模拟在外网中,具体关键设备个数和型号如表2-7大型校园网络设计的设备所示:

表2-7大型校园网络设计的设备

|

设备 |

个数(台) |

设备型号 |

|

PC |

8 |

PC |

续表2-7大型校园网络设计的设备

|

Client |

7 |

Client |

|

二层交换机 |

10 |

S3700 |

|

三层交换机 |

3 |

S5700 |

|

防火墙 |

3 |

USG5500 |

|

路由器 |

3 |

AR2220 |

|

服务器 |

3 |

Server |

|

组播源 |

2 |

MCS |

|

AC |

1 |

AC6005 |

|

AP |

3 |

AP6050 |

DAMO开发者矩阵,由阿里巴巴达摩院和中国互联网协会联合发起,致力于探讨最前沿的技术趋势与应用成果,搭建高质量的交流与分享平台,推动技术创新与产业应用链接,围绕“人工智能与新型计算”构建开放共享的开发者生态。

更多推荐

已为社区贡献1条内容

已为社区贡献1条内容

所有评论(0)