防火墙 DHCP+VLAN 协同配置实验

FW1-ip-pool-dhcp-a]undo static-bind ip-address 172.16.1.90 #华为防火墙删除DHCP静态绑定的命令不需要同时指定IP和MAC,正确格式只需保留static-bind ip-address即可。========== 配置子接口GE1/0/1.1(VLAN 10) ==================== 配置子接口GE1/0/1.2(VLAN

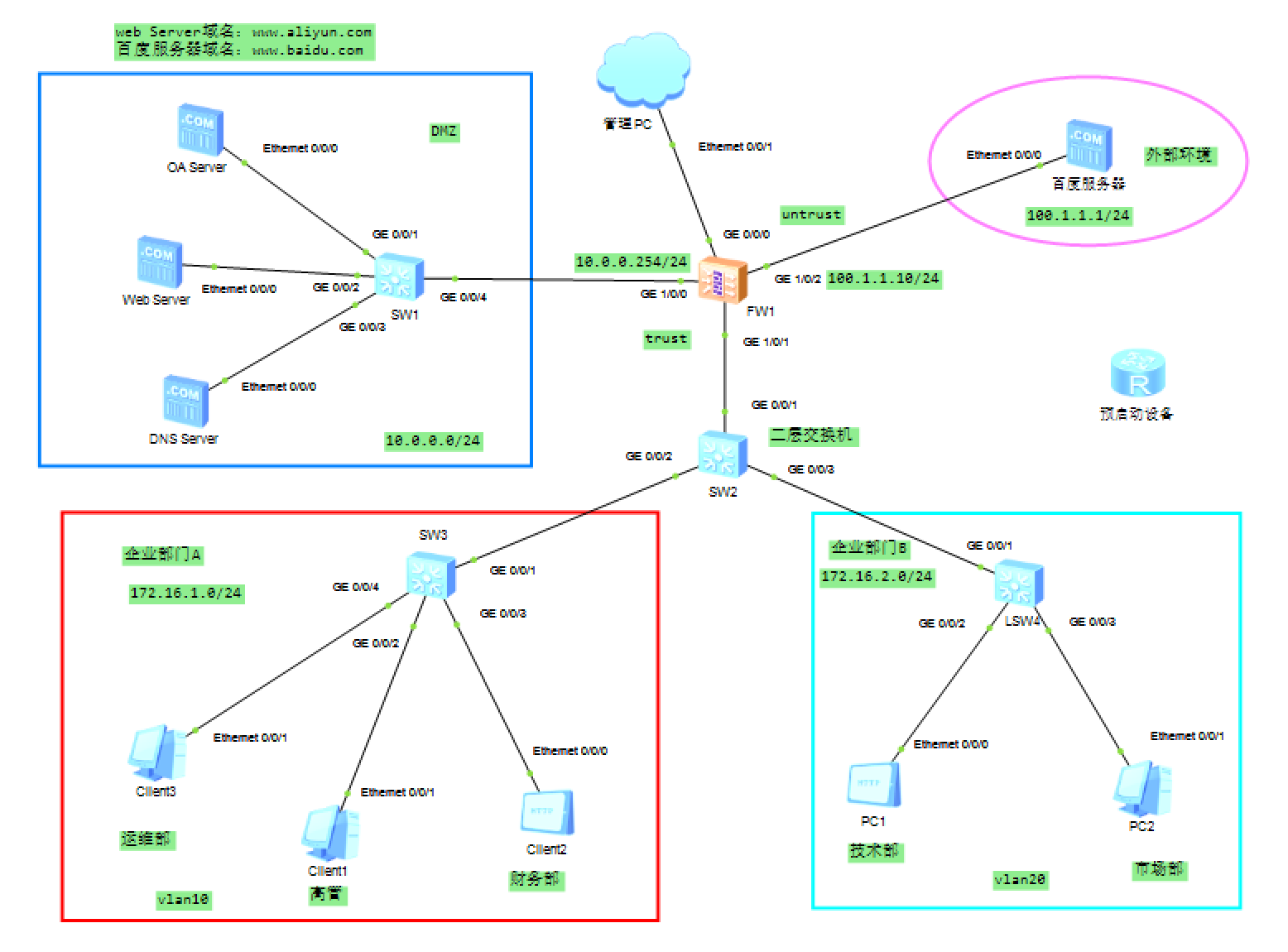

一、拓扑图

二、需求

1、基础设备接口与 IP 配置

完成交换机、防火墙、服务器及终端设备的接口与 IP 规划配置,明确设备间网络连通基础。

- 交换机(SW2):GE0/0/2 配置为 Access 类型并划入 VLAN 10,GE0/0/3 配置为 Access 类型并划入 VLAN 20,GE0/0/1 配置为 Trunk 类型且允许 VLAN 10 和 VLAN 20 通过。

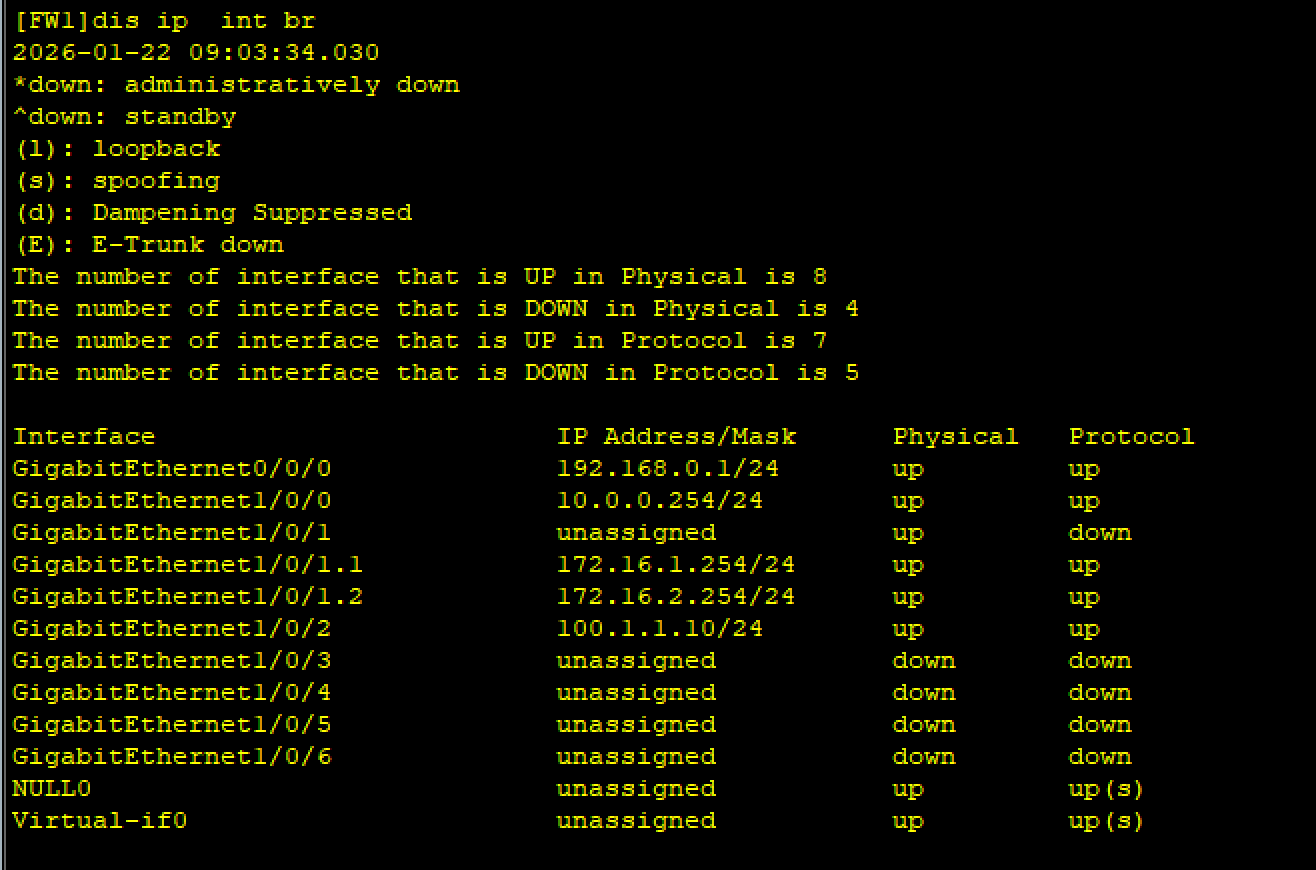

- 防火墙(FW):子接口 GE1/0/1.1 绑定 VLAN 10,配置 IP 172.16.1.254/24;子接口 GE1/0/1.2 绑定 VLAN 20,配置 IP 172.16.2.254/24;物理接口 GE1/0/0 配置 IP 10.0.0.254/24,物理接口 GE1/0/2 配置 IP 100.1.1.10/24。

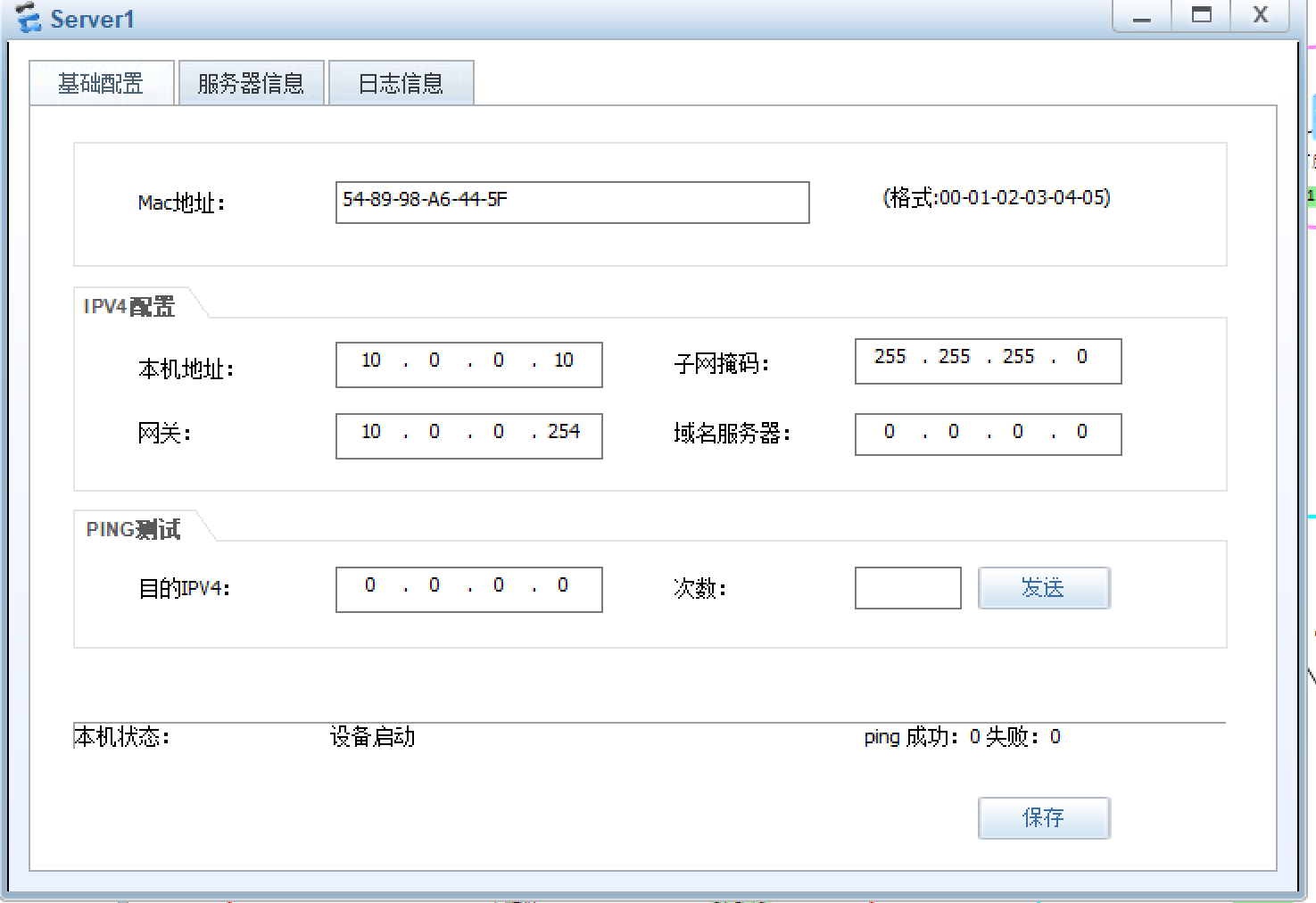

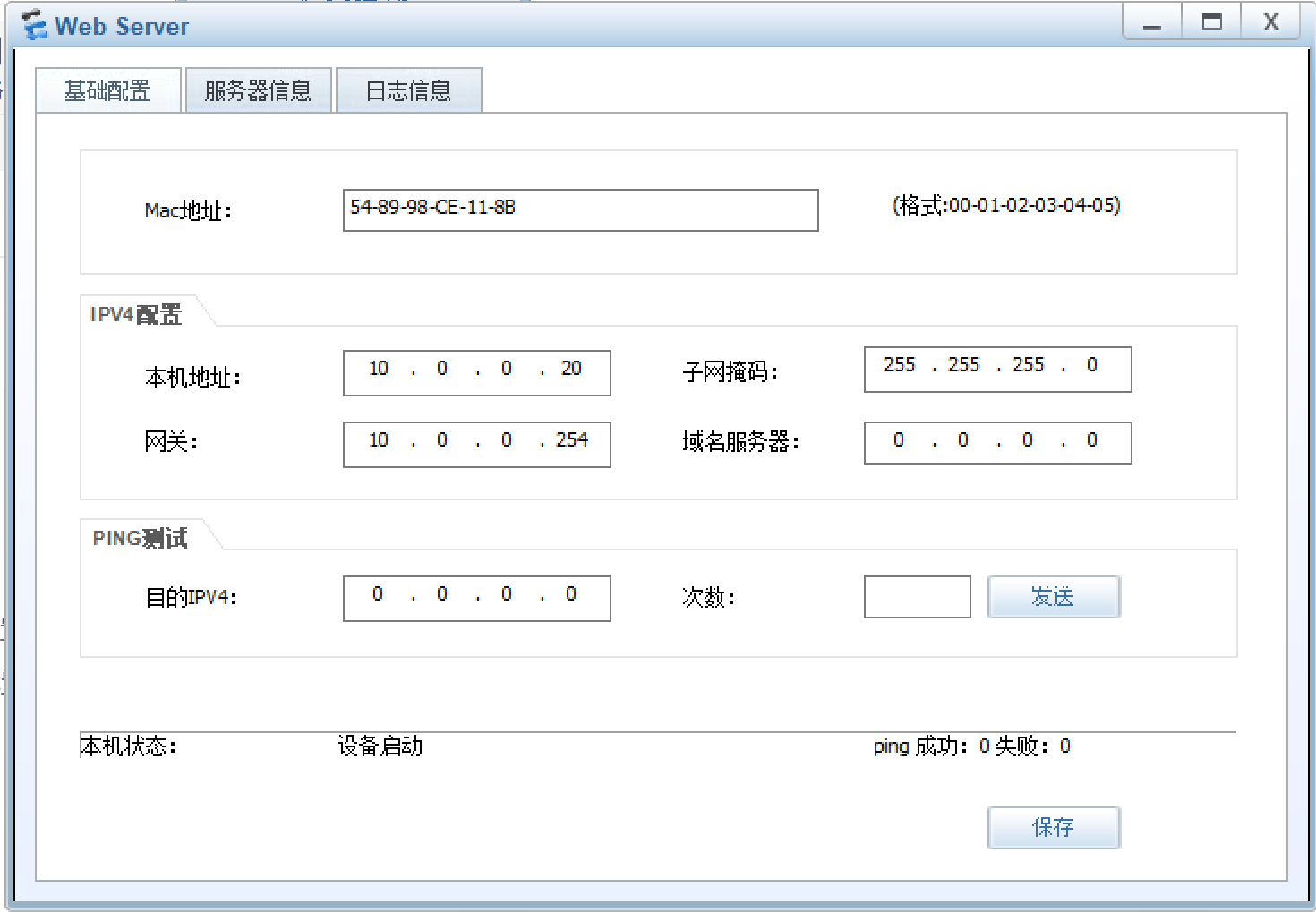

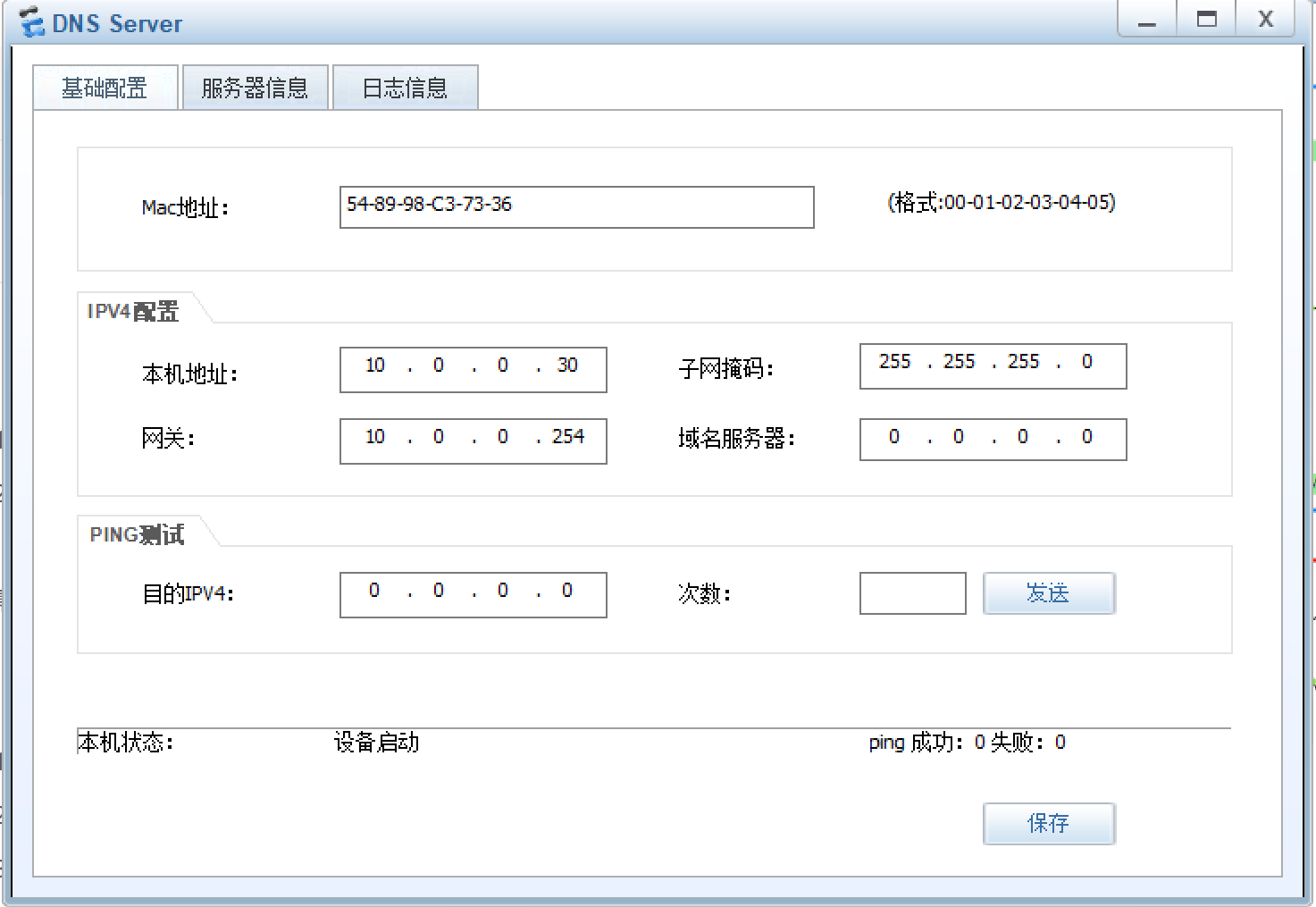

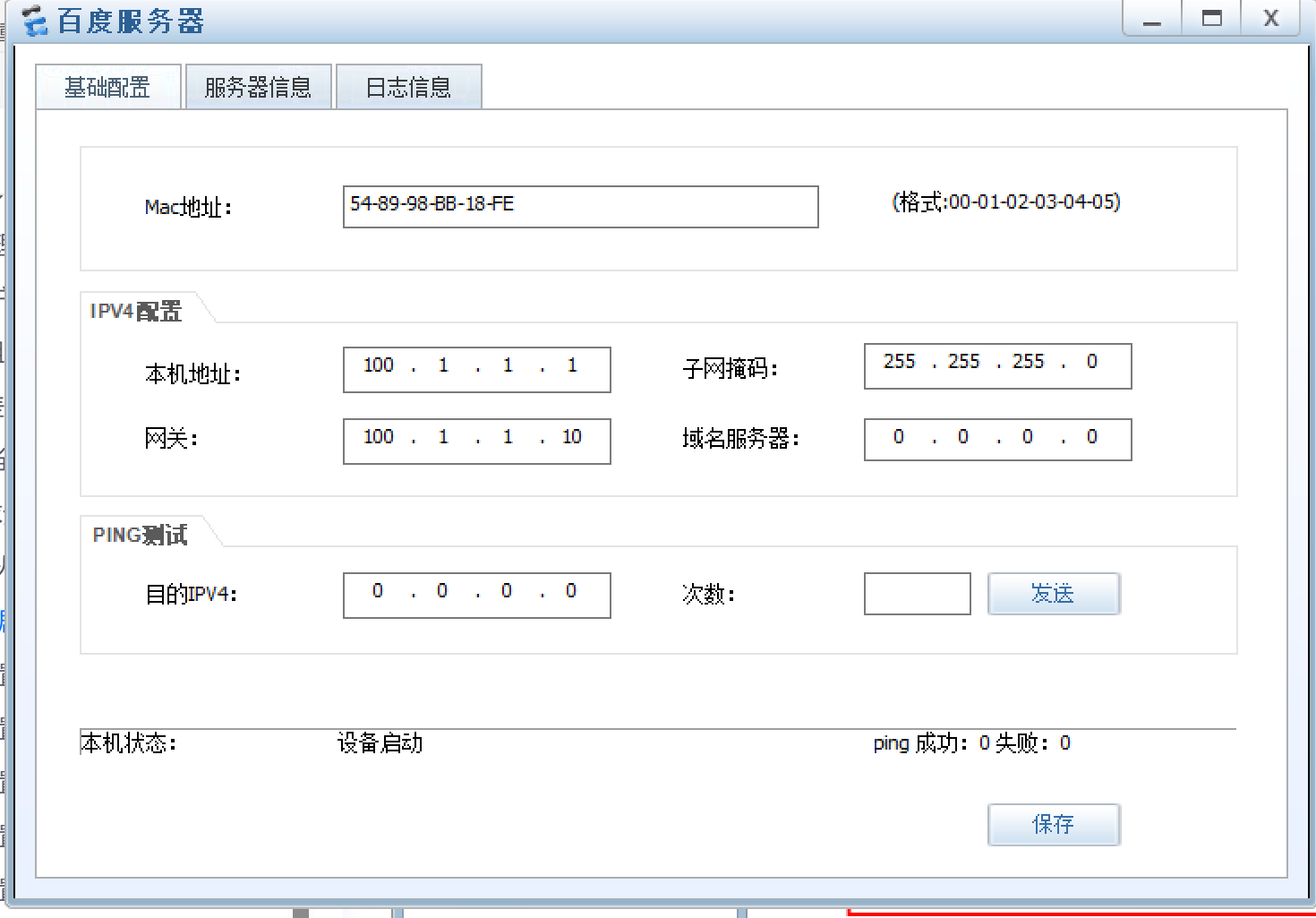

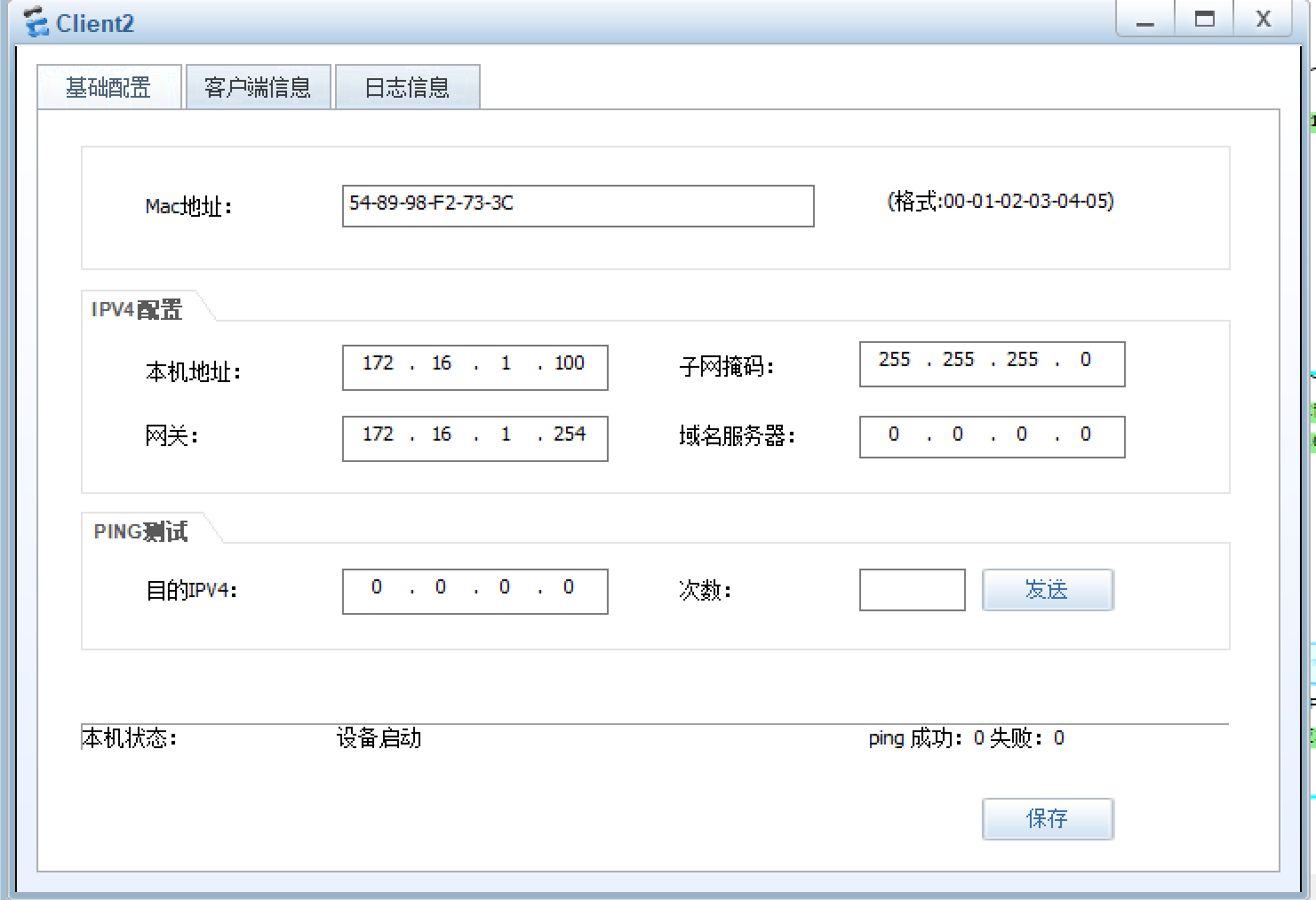

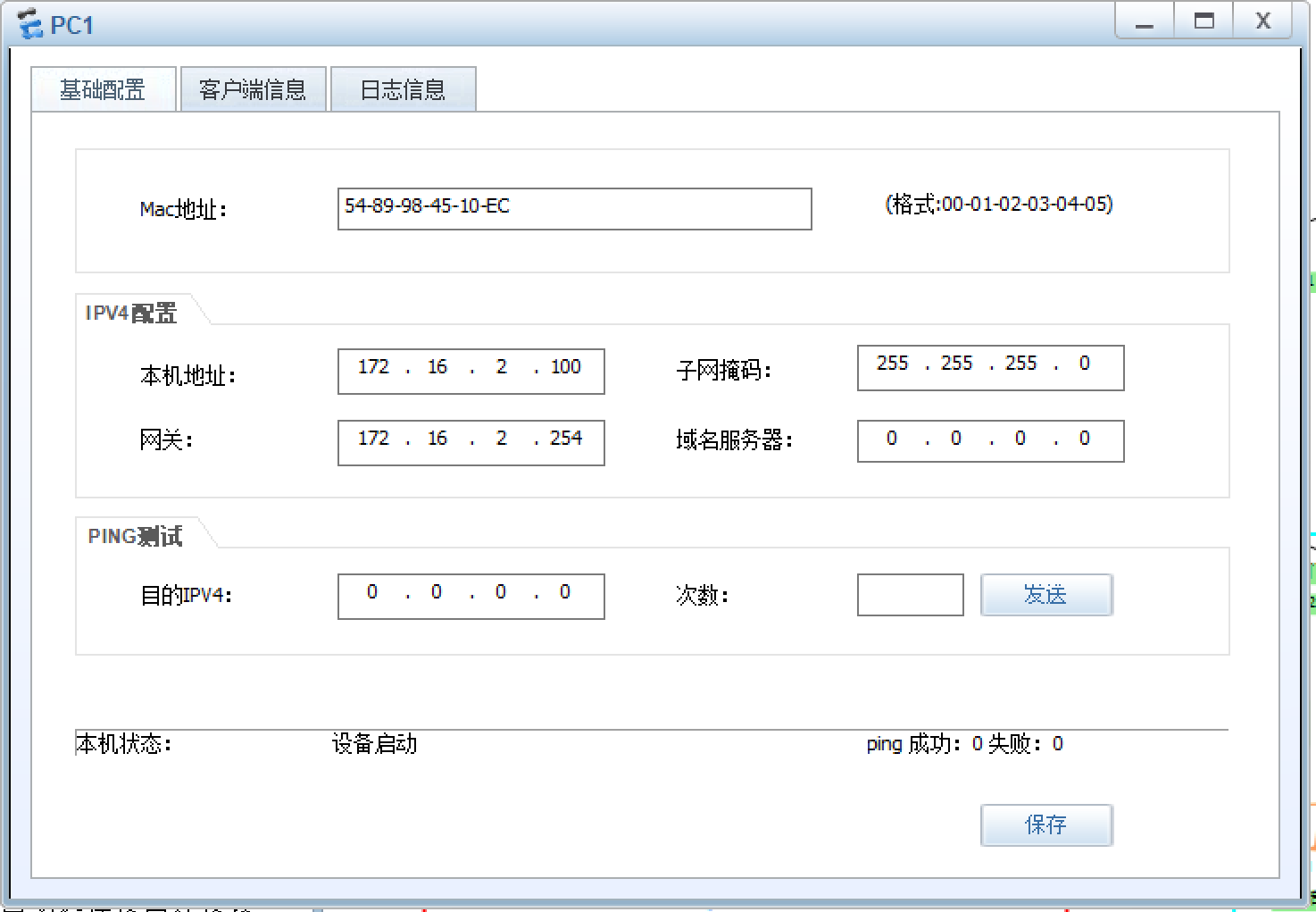

- 服务器:OA Server 的 Ethernet0/0/0 接口配置 IP 10.0.0.10/24,Web Server 配置 IP 10.0.0.20/24,DNS Server 配置 IP 10.0.0.30/24,百度服务器配置 IP 100.1.1.1/24。终端设备:Client1 通过 DHCP 获取固定 IP 172.16.1.90/24,Client2 配置静态 IP 172.16.1.100/24,Client3 通过 DHCP 获取 172.16.1.0/24 网段 IP(需排除 172.16.1.90 和 172.16.1.100);PC1 配置静态 IP 172.16.2.100/24,PC2 通过 DHCP 获取 172.16.2.0/24 网段 IP(需排除 172.16.2.100)。

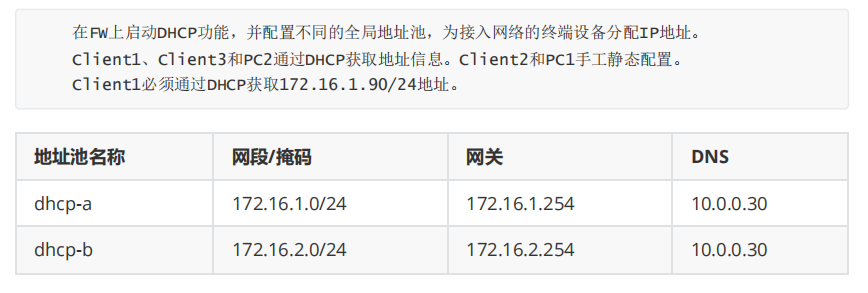

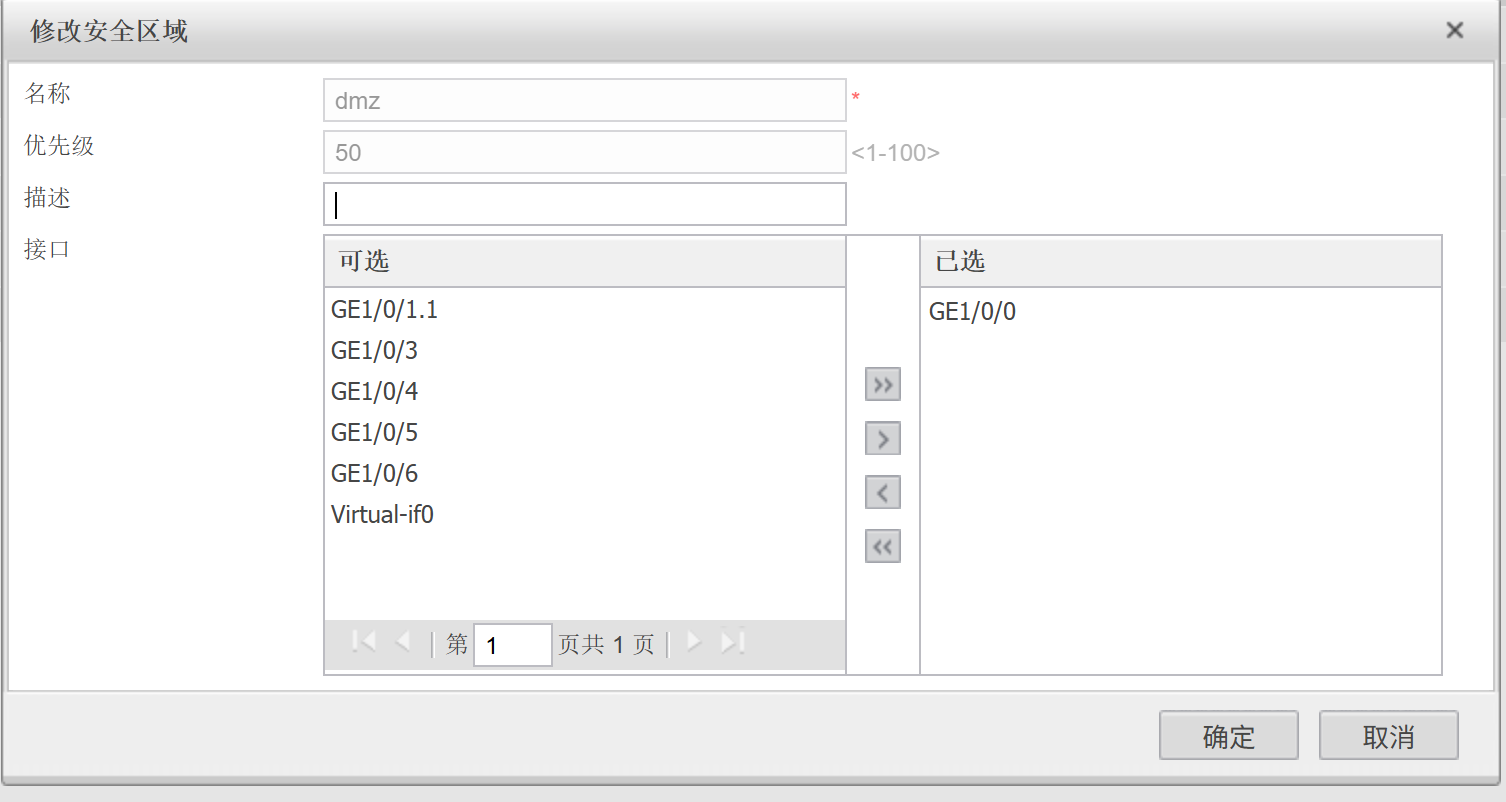

2、DHCP 协议配置

在防火墙上启用全局 DHCP 服务,通过独立地址池实现终端 IP 的精准分配与隔离。

- 开启全局 DHCP 服务,执行dhcp enable命令。

- 创建两个全局地址池,dhcp-a 对应 172.16.1.0/24 网段,网关为 172.16.1.254,DNS 为 10.0.0.30,供 Client1 和 Client3 使用,其中为 Client1 绑定固定 IP 172.16.1.90;dhcp-b 对应 172.16.2.0/24 网段,网关为 172.16.2.254,DNS 为 10.0.0.30,供 PC2 使用。

- 在 dhcp-a 中排除 172.16.1.90 和 172.16.1.100,在 dhcp-b 中排除 172.16.2.100,避免静态 IP 与动态分配 IP 冲突。

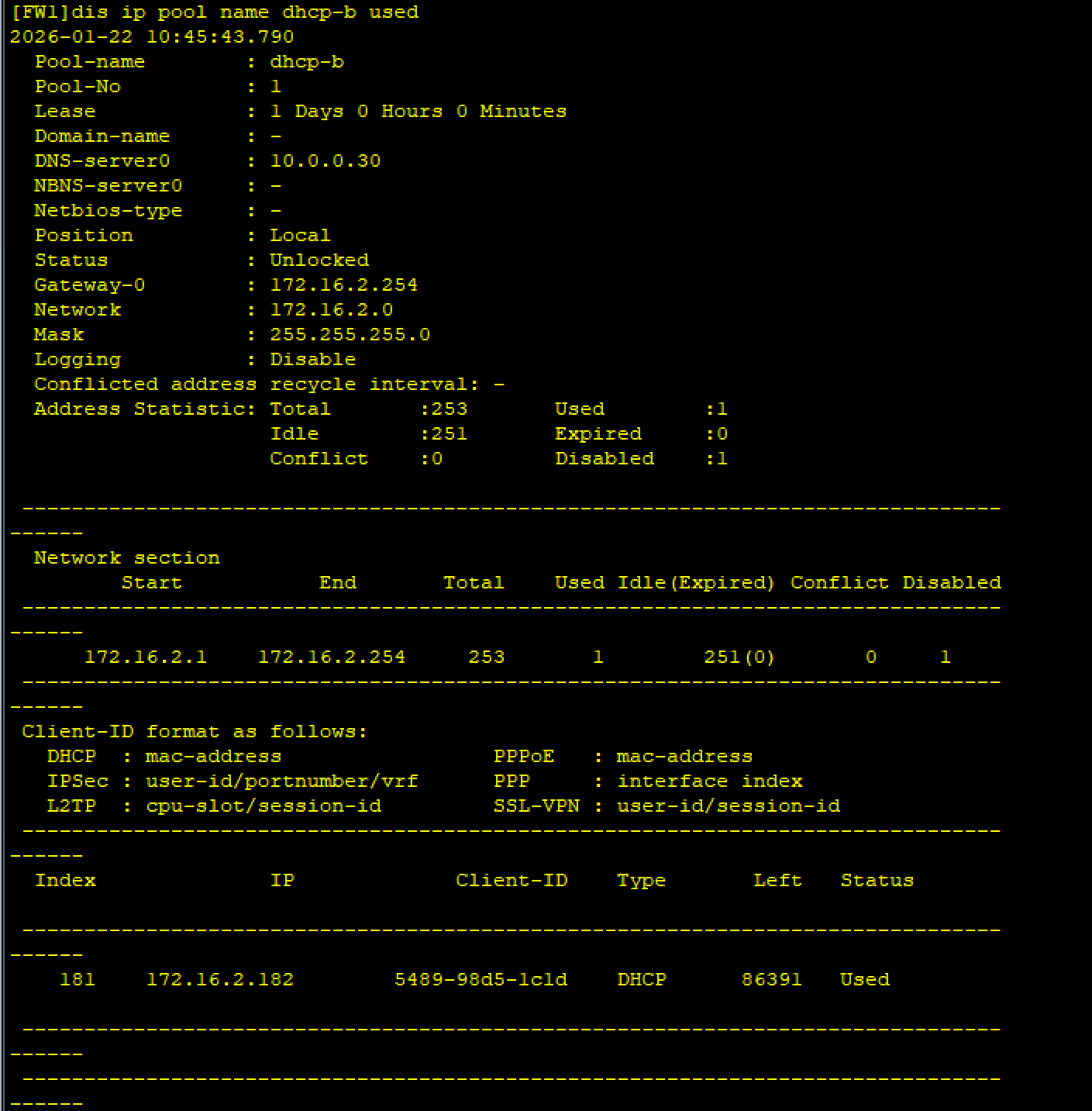

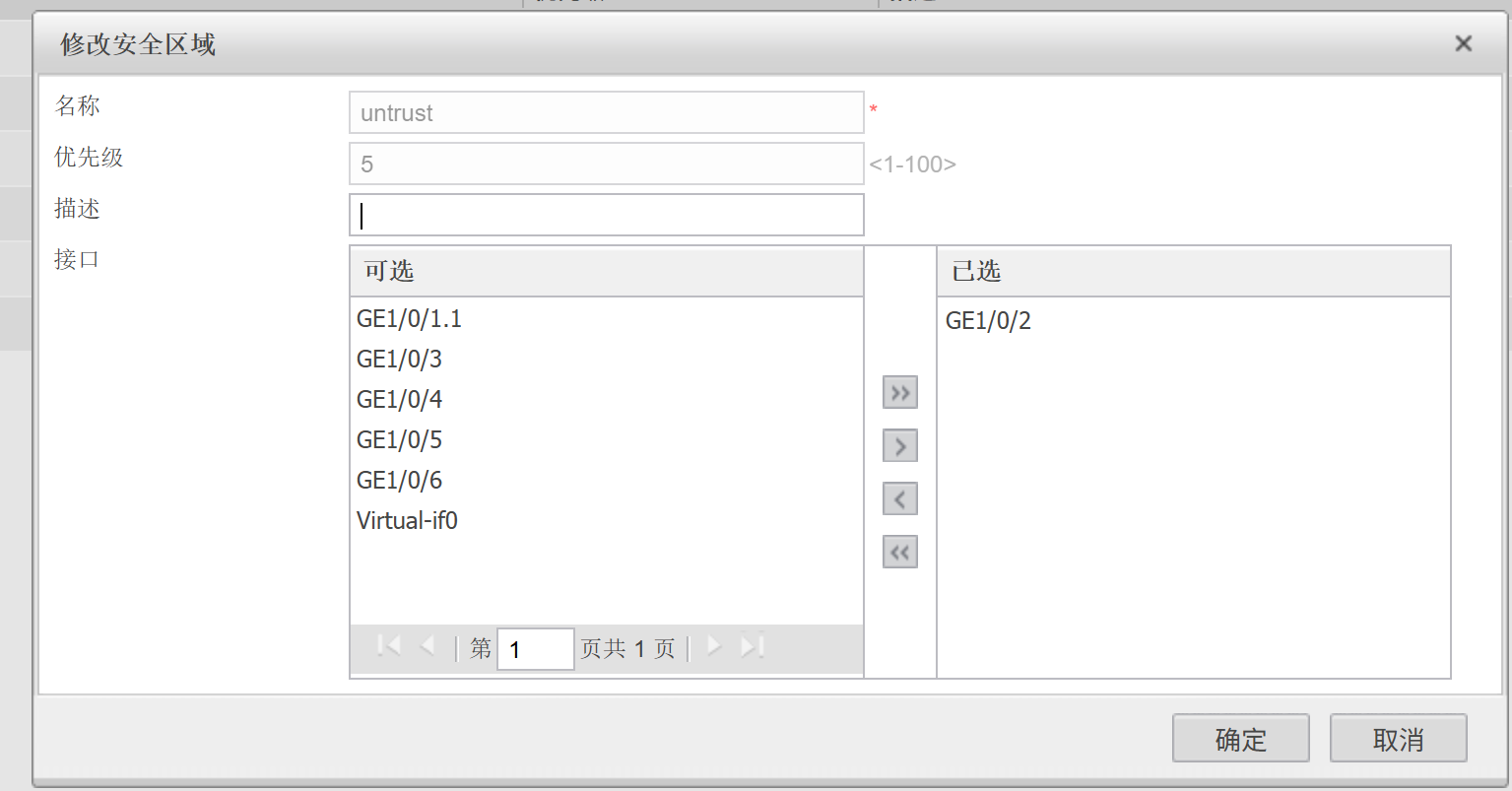

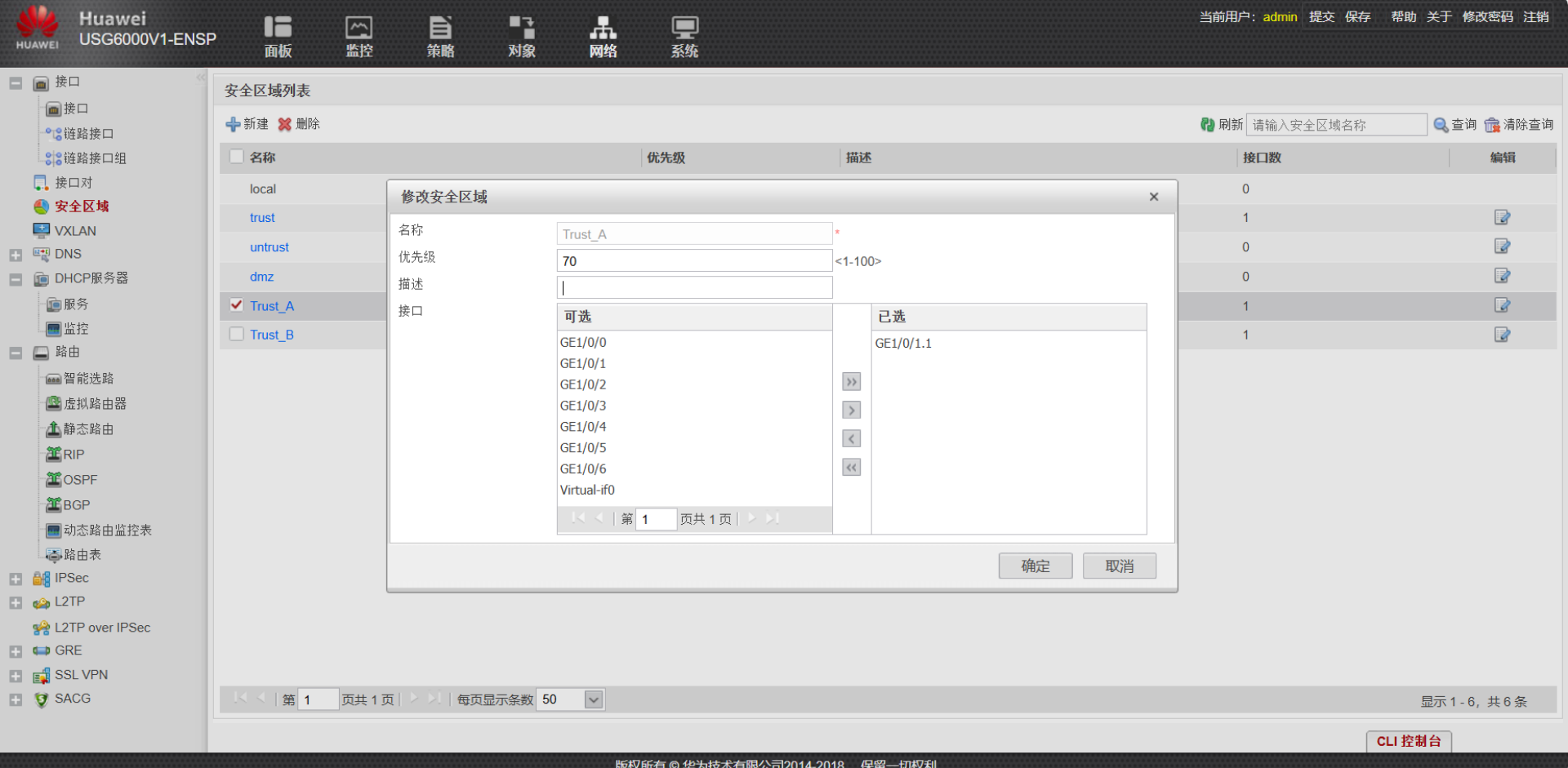

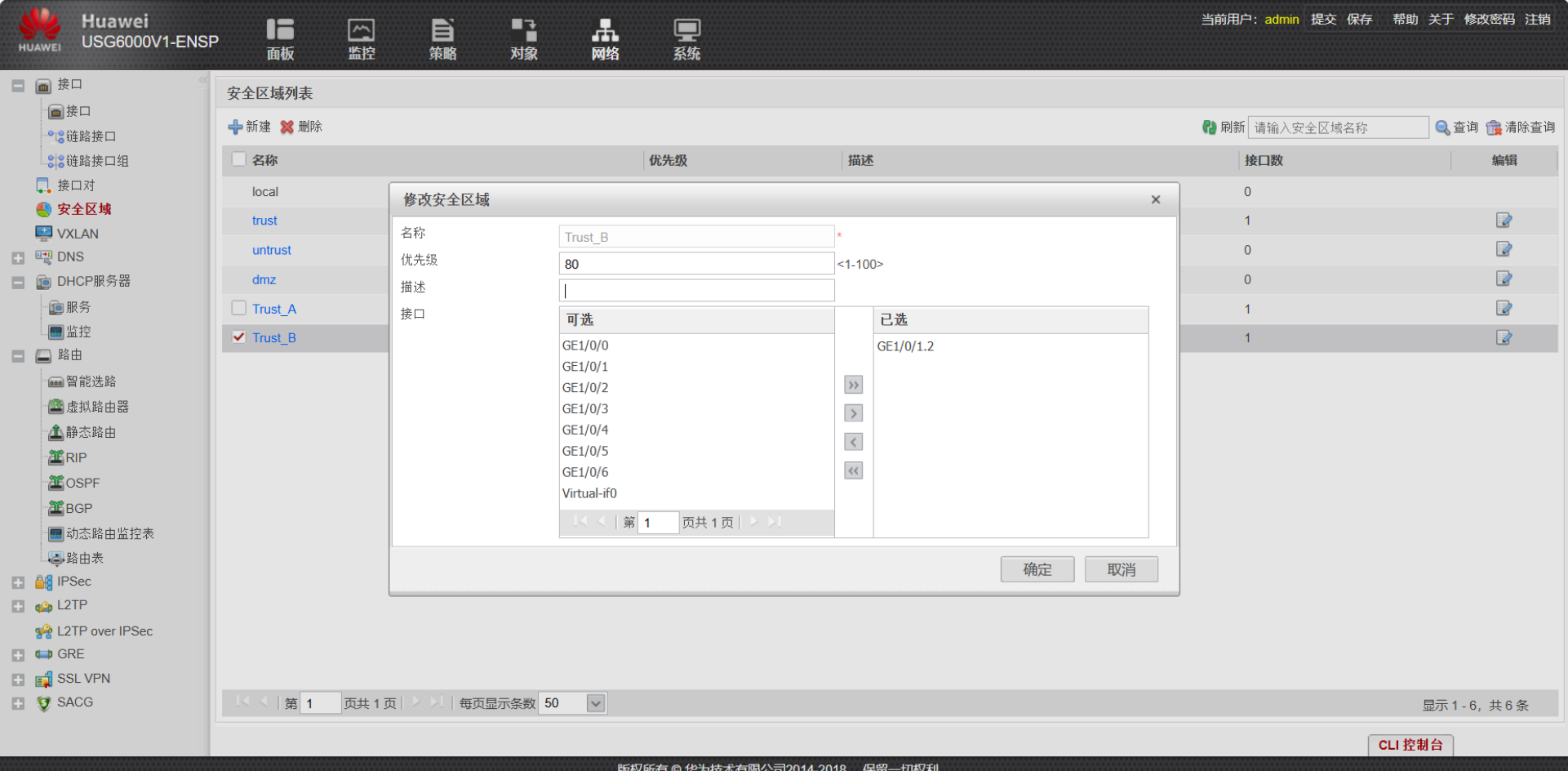

3、防火墙安全区域配置

划分防火墙安全区域并分配对应优先级,构建区域间访问管控的基础框架。

- 将防火墙接口 GE1/0/1 划分至 Trust_A 区域,优先级设为 70;接口 GE1/0/1.2 划分至 Trust_B 区域,优先级设为 80。

- 接口 GE1/0/0 划分至 DMZ 区域,沿用默认优先级;接口 GE1/0/2 划分至 Untrust 区域,沿用默认优先级。

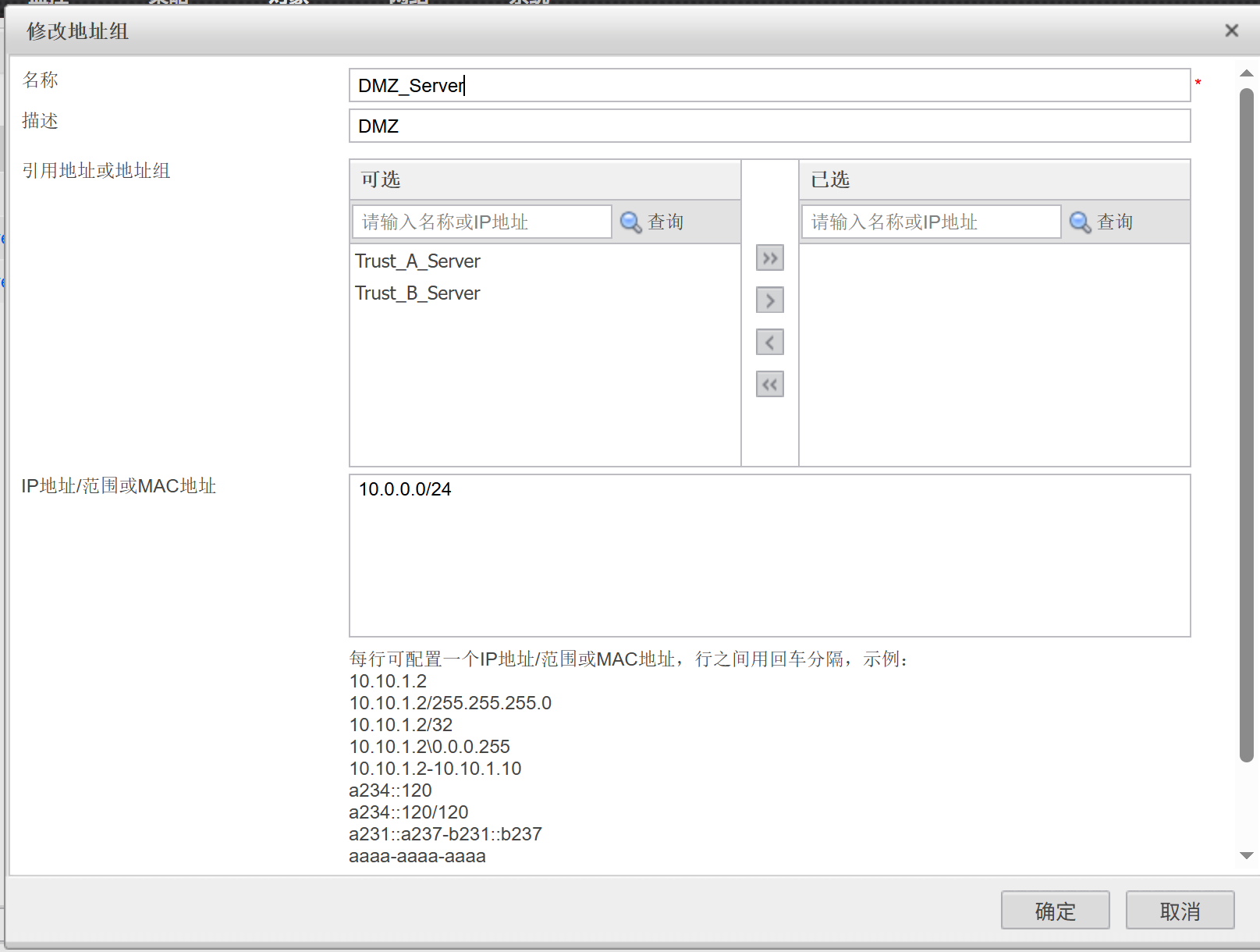

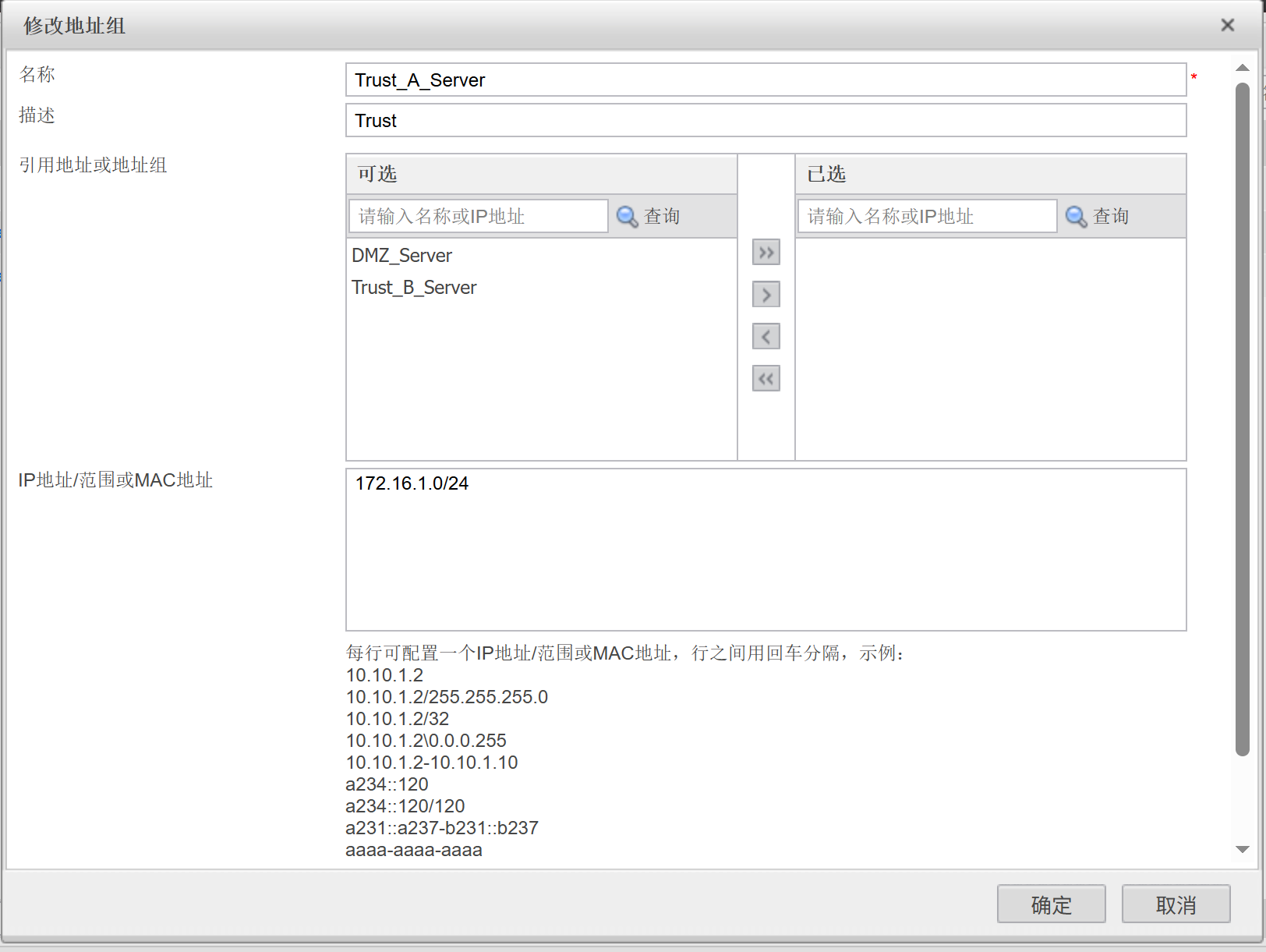

4、防火墙地址组配置

按设备类型与部门归属归类 IP 地址,创建专用地址组,便于后续安全策略统一调用。

- 创建 DMZ_Server 地址组,包含 OA Server(10.0.0.10/32)、Web Server(10.0.0.20/32)和 DNS Server(10.0.0.30/32),描述为 “DMZ 区域服务器集合”。

- 创建 Trust_A_address 地址组,包含 Client1(172.16.1.90/32,高管)、Client2(172.16.1.100/32,财务部)、Client3(172.16.1.0/24,运维部,排除 172.16.1.90 和 172.16.1.100)及管理员 PC(172.16.1.10/32),描述为 “部门 A(高管 + 财务 + 运维 + 管理员)地址集合”。

- 创建 Trust_B_address 地址组,包含 PC1(172.16.2.100/32,技术部)和 PC2(172.16.2.0/24,市场部,排除 172.16.2.100),描述为 “部门 B(技术 + 市场)地址集合”。

5、管理员配置

配置本地认证管理员账号,支持 Telnet 登录管理,明确登录权限与信任范围。

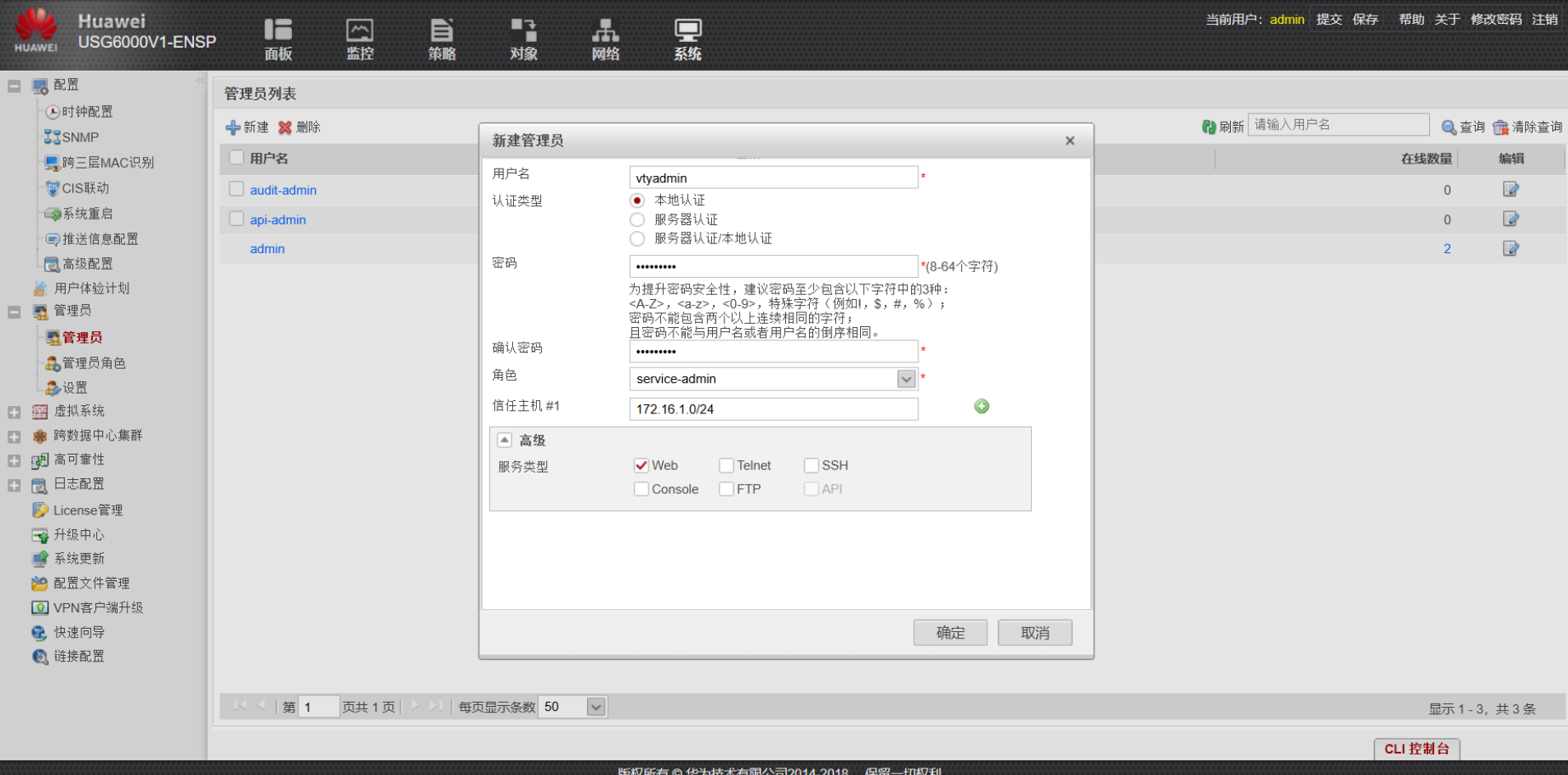

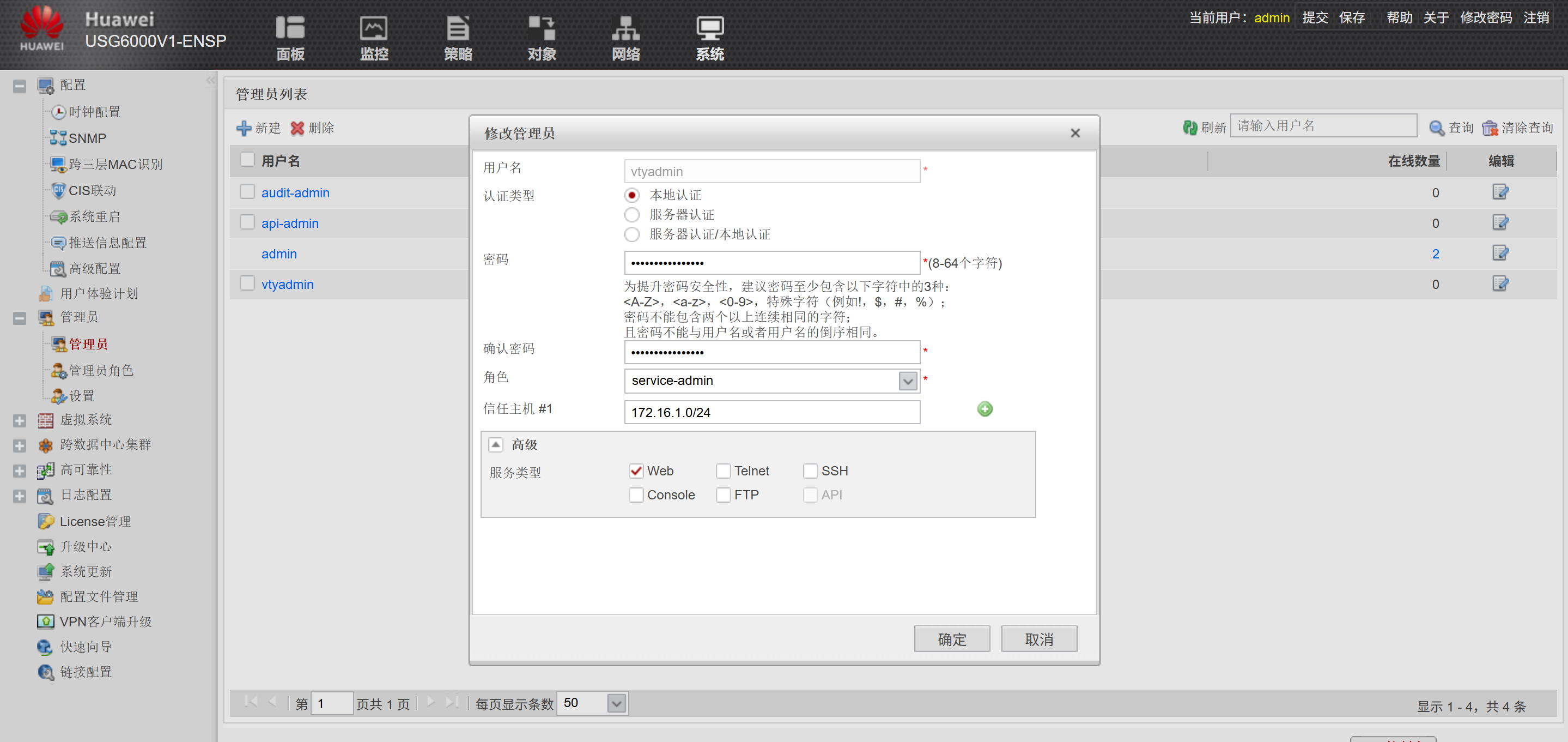

- 创建管理员账号vtyadmin,密码设为admin@123,管理员 PC 固定 IP 为 172.16.1.10/24。

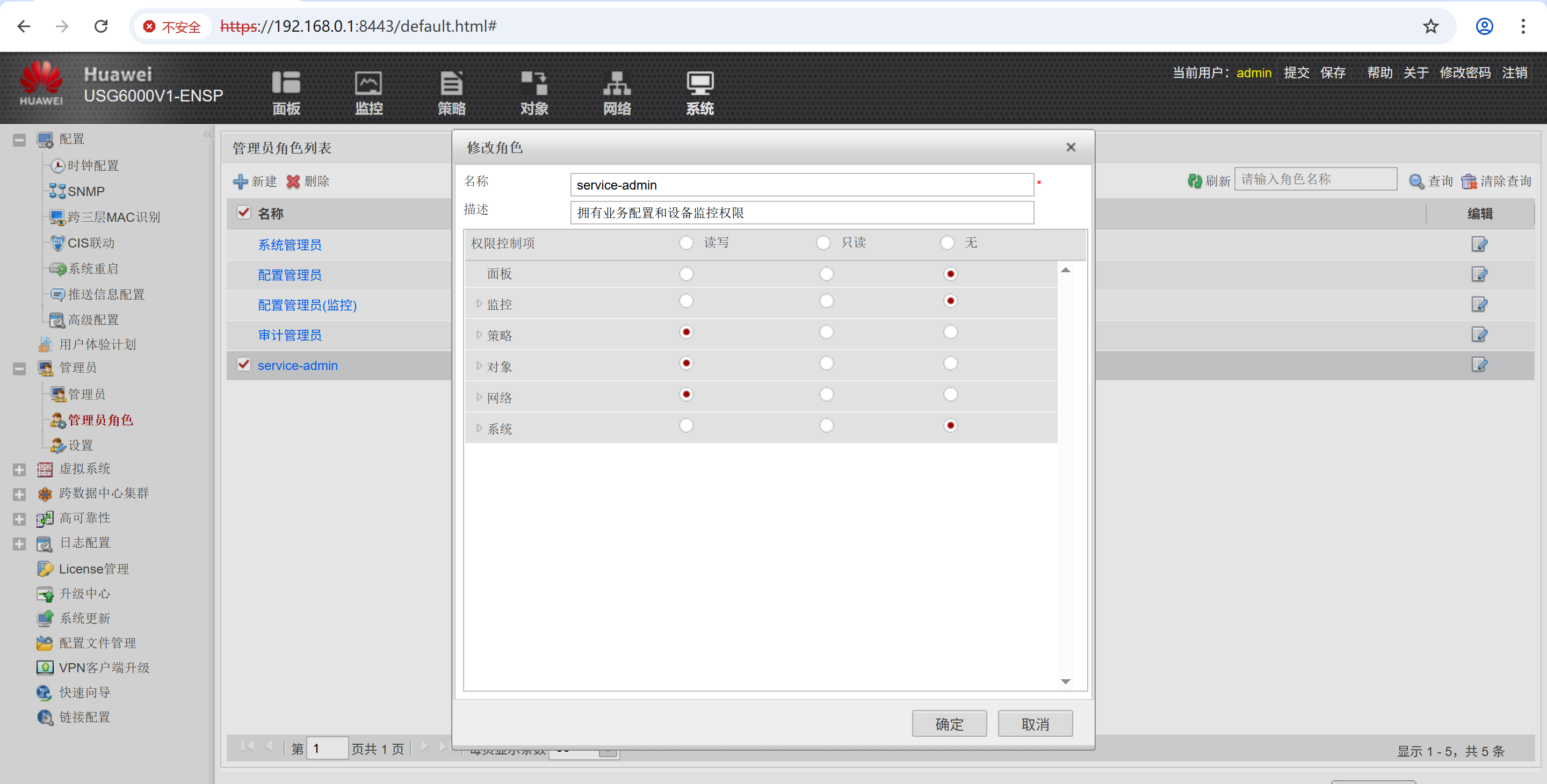

- 分配service-admin角色,授予 “策略、对象、网络” 相关的读写权限,限制 “面板、监控、系统” 相关权限。

- 仅允许 172.16.1.0/24 网段主机通过 Telnet 登录,采用本地认证方式。

- 启用防火墙 Telnet 服务,配置user-interface vty 0 4的入方向协议为 Telnet。

6、用户认证配置

搭建分级组织架构与用户组,配置差异化认证策略,实现精准的访问权限管控。

1. 组织架构与用户配置

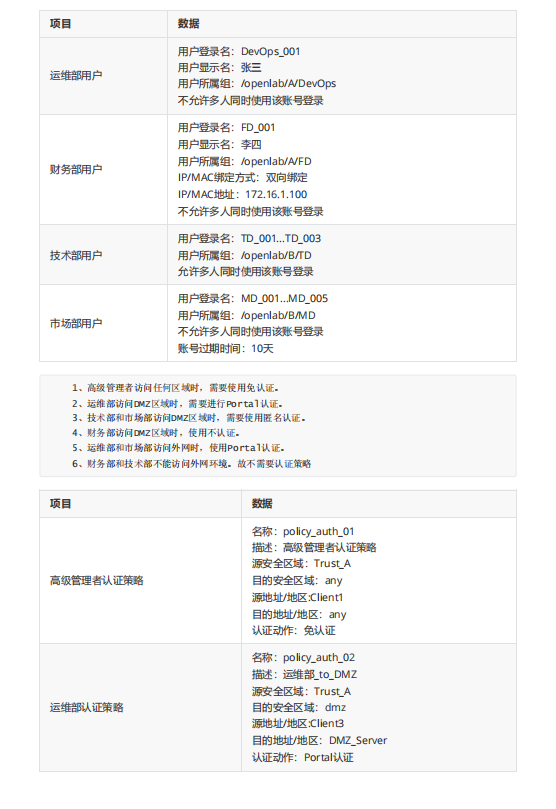

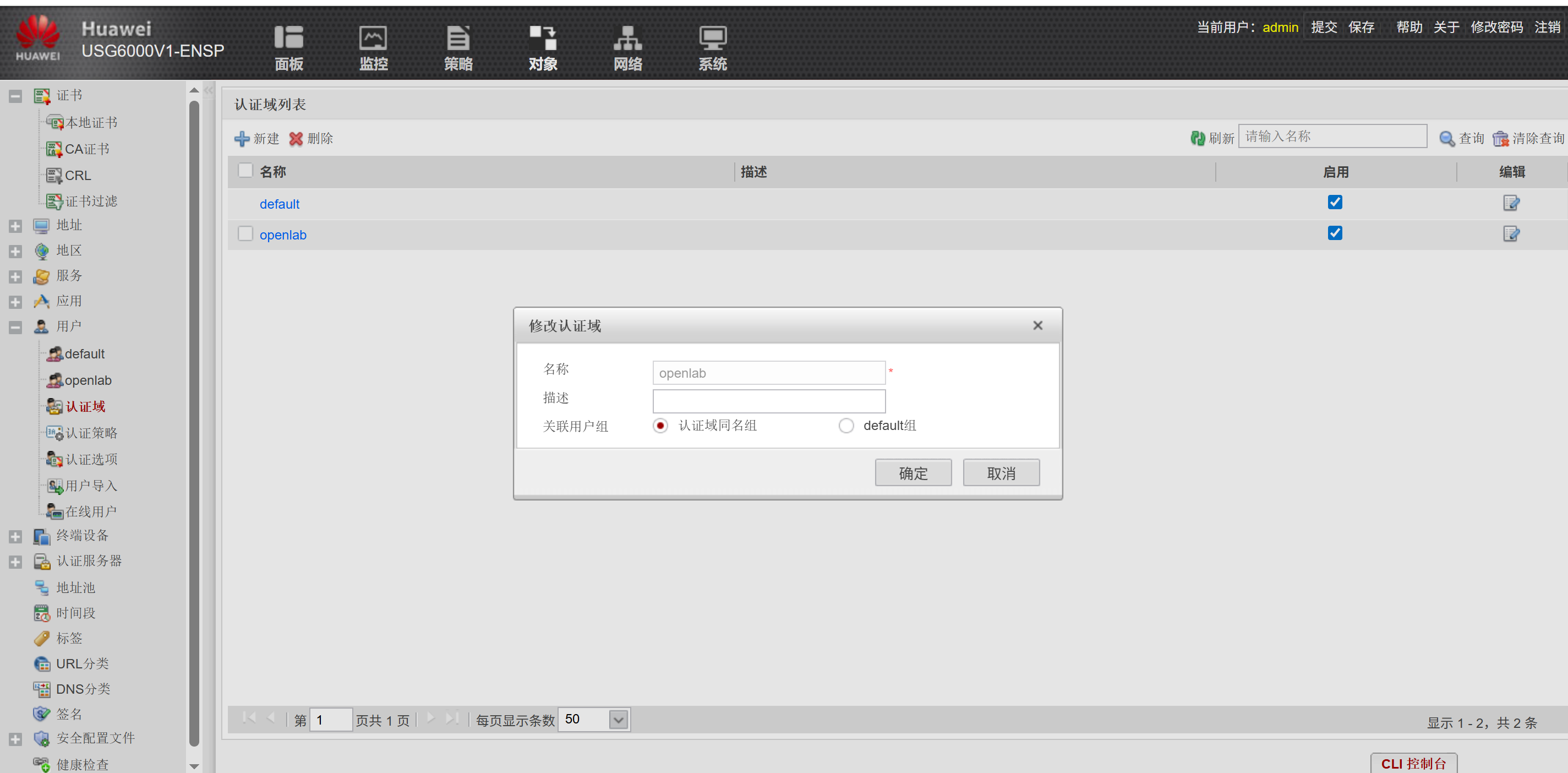

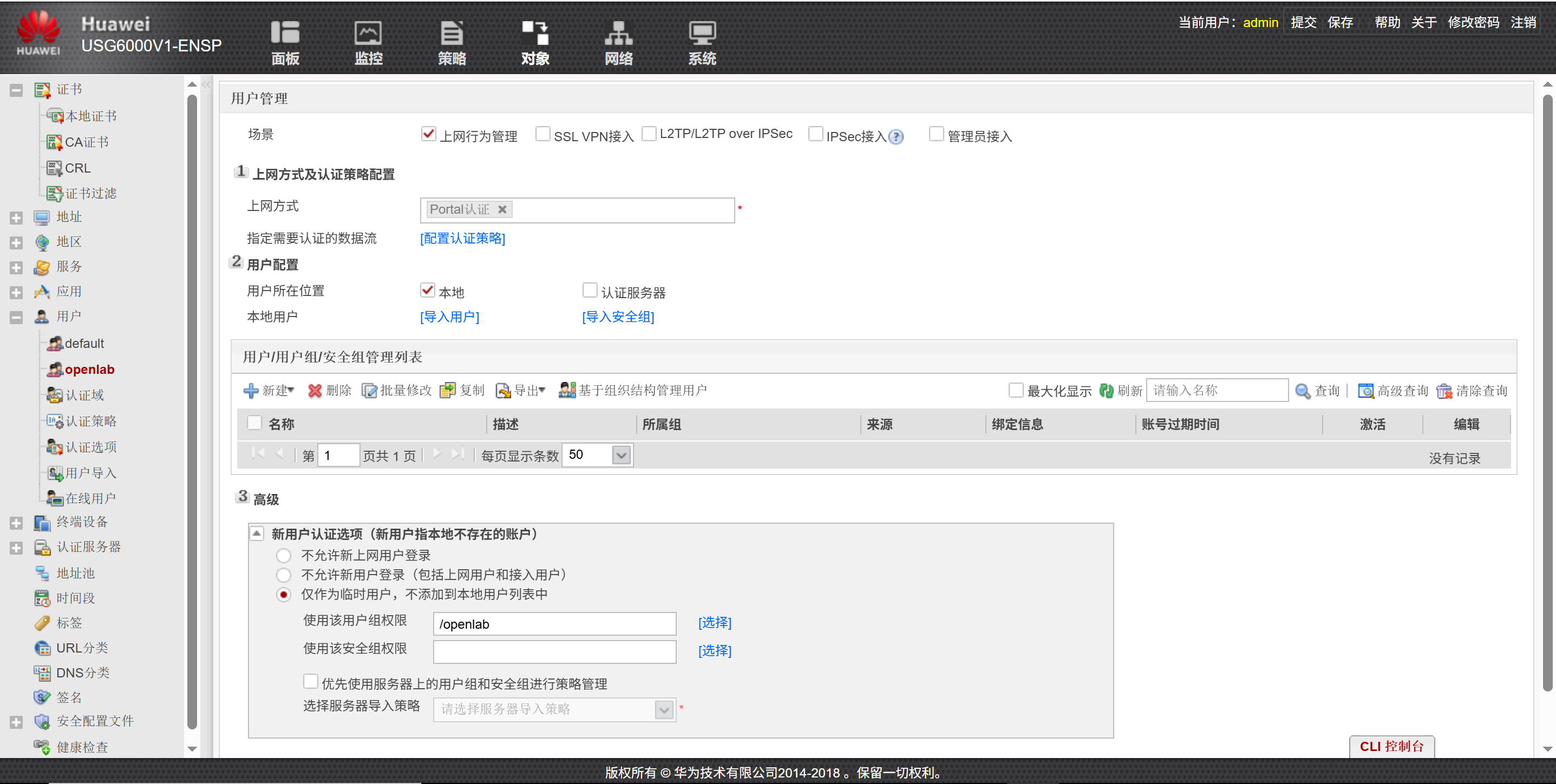

- 创建名为openlab的认证域,采用 Portal 认证方案,接入控制设为上网行为管理,新用户默认使用/openlab组权限。

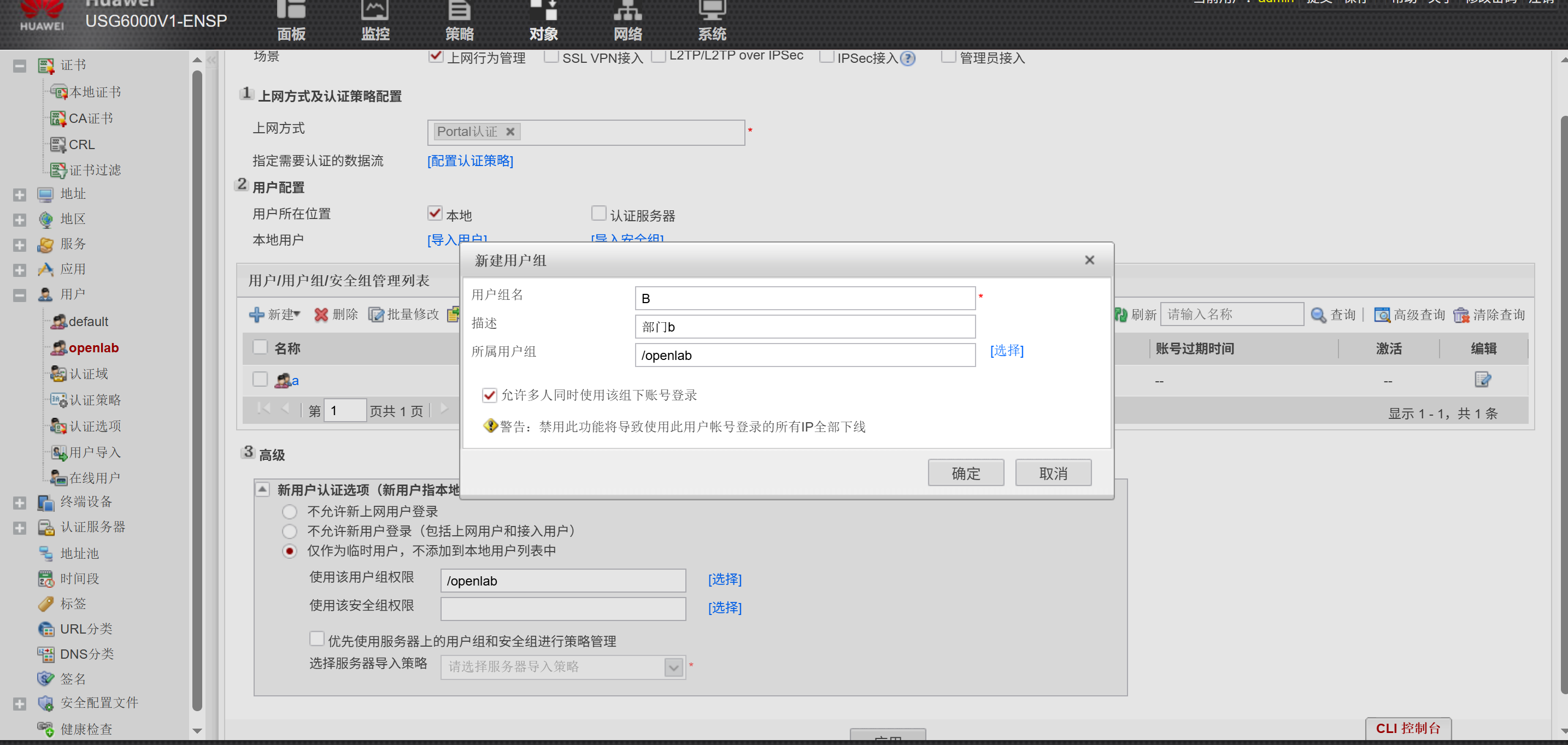

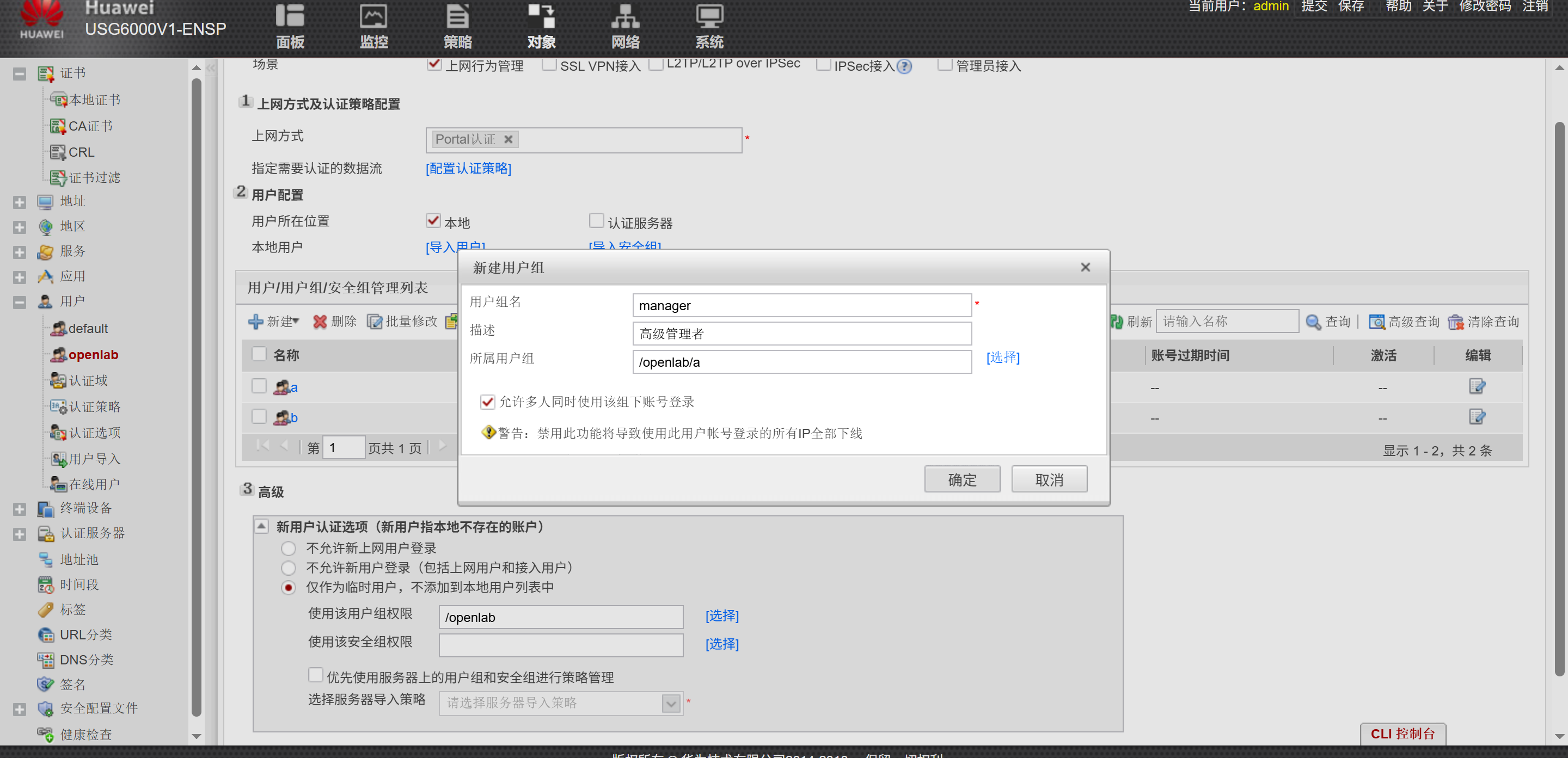

- 构建用户组层级,/openlab下分设 A 组(部门 A)和 B 组(部门 B);A 组下包含 manager(高管)、DevOps(运维)、FD(财务)子组,B 组下包含 TD(技术)、MD(市场)子组。

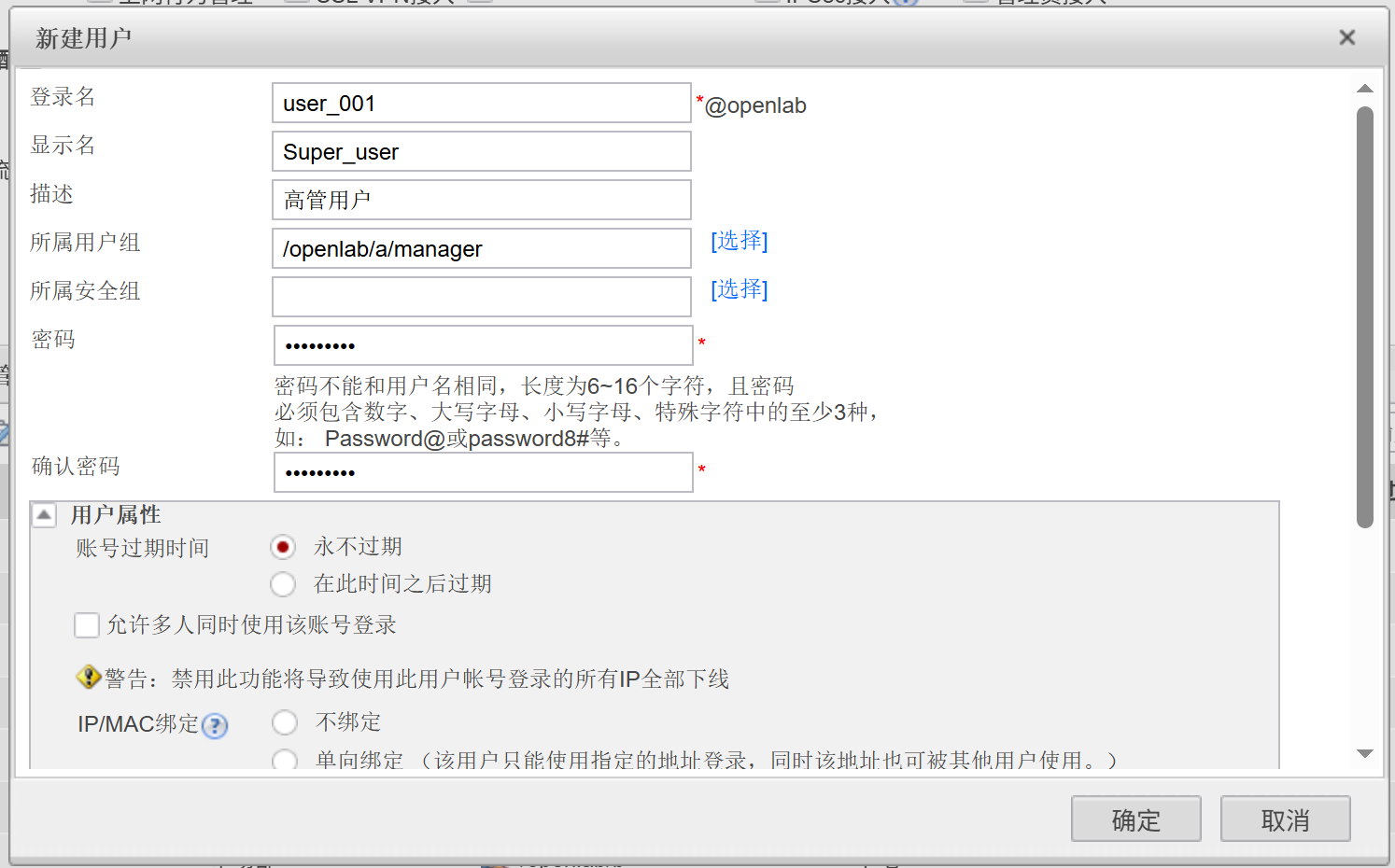

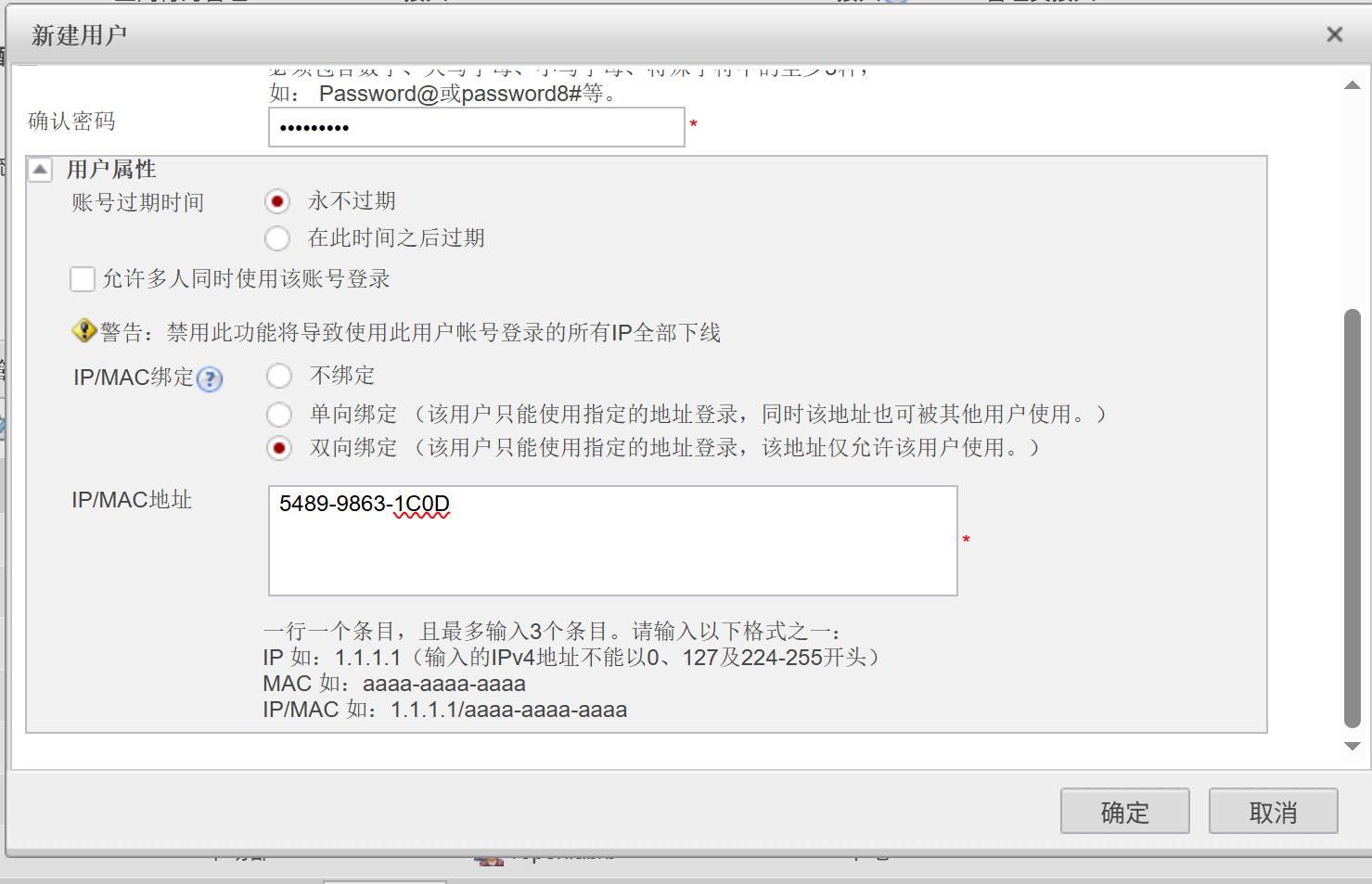

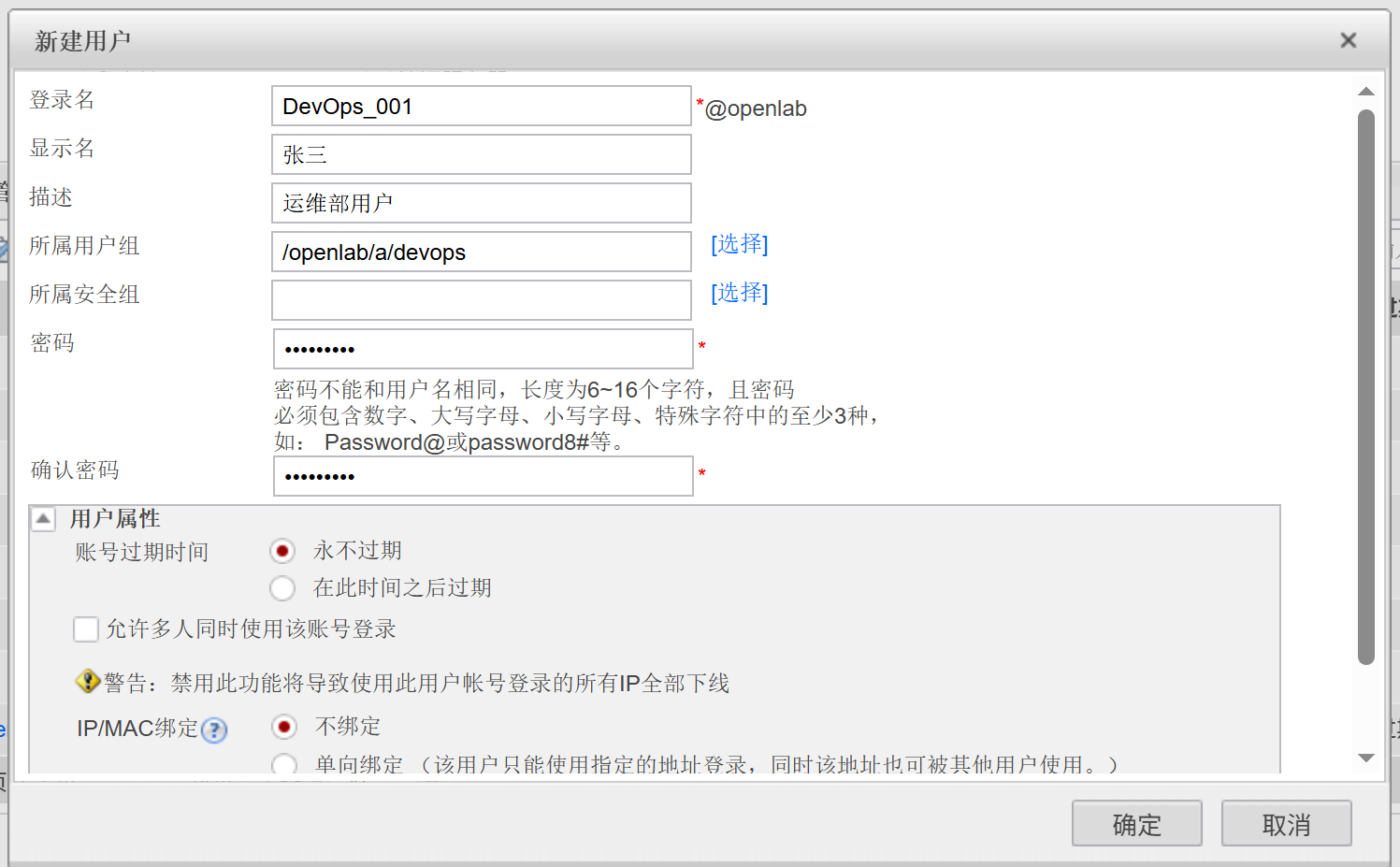

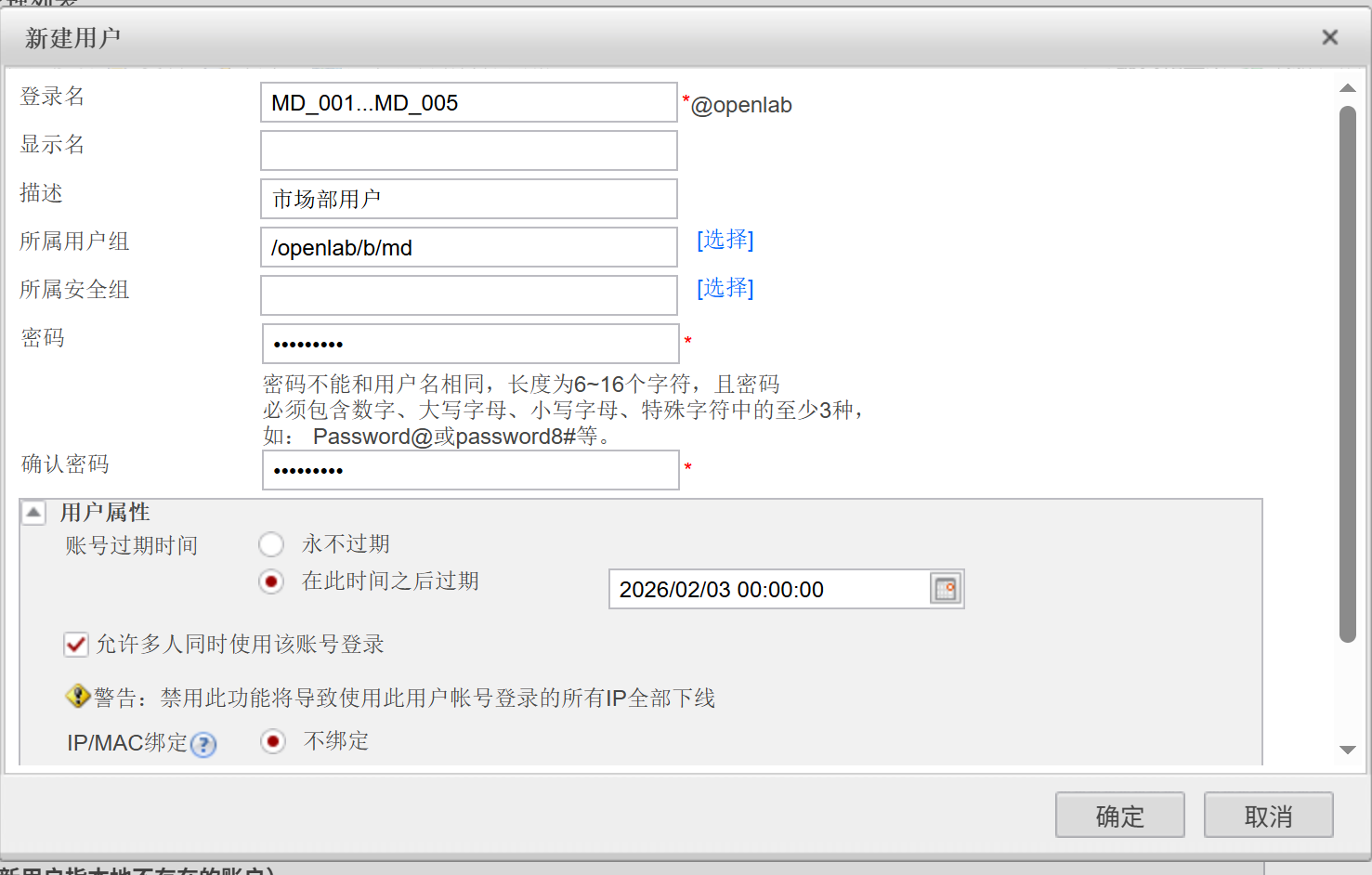

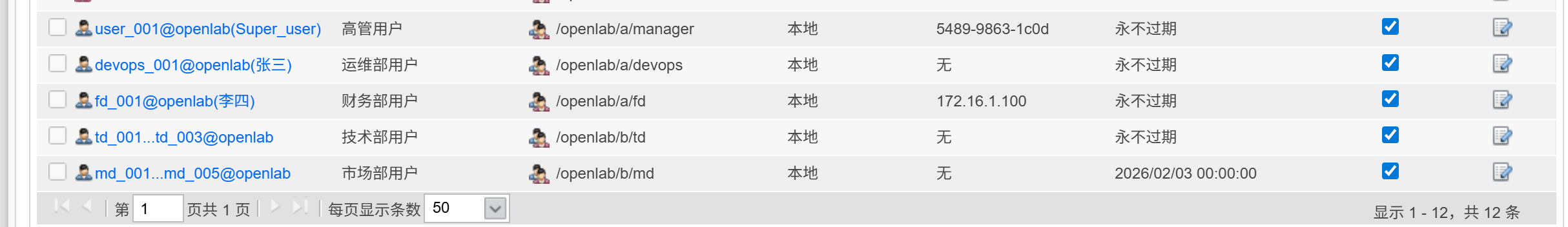

- 配置各部门用户账号,统一初始密码为admin@123,首次登录需强制修改密码。高管用户user_001(所属/openlab/A/manager)需绑定 Client1 的 IP 与 MAC 地址,不允许多人同时登录;运维用户DevOps_001(所属/openlab/A/DevOps)不允许多人同时登录;财务用户FD_001(所属/openlab/A/FD)需绑定 IP 172.16.1.100 与对应 MAC 地址,不允许多人同时登录;技术用户TD_001~TD_003(所属/openlab/B/TD)允许多人同时登录;市场用户MD_001~MD_005(所属/openlab/B/MD)不允许多人同时登录,账号有效期设为 10 天。

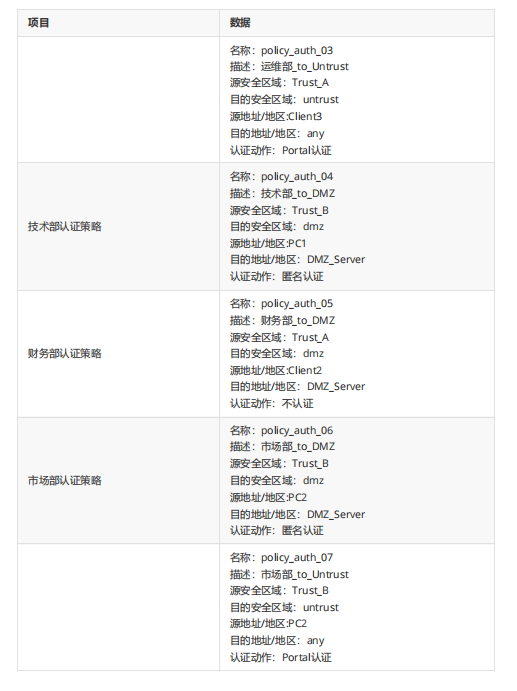

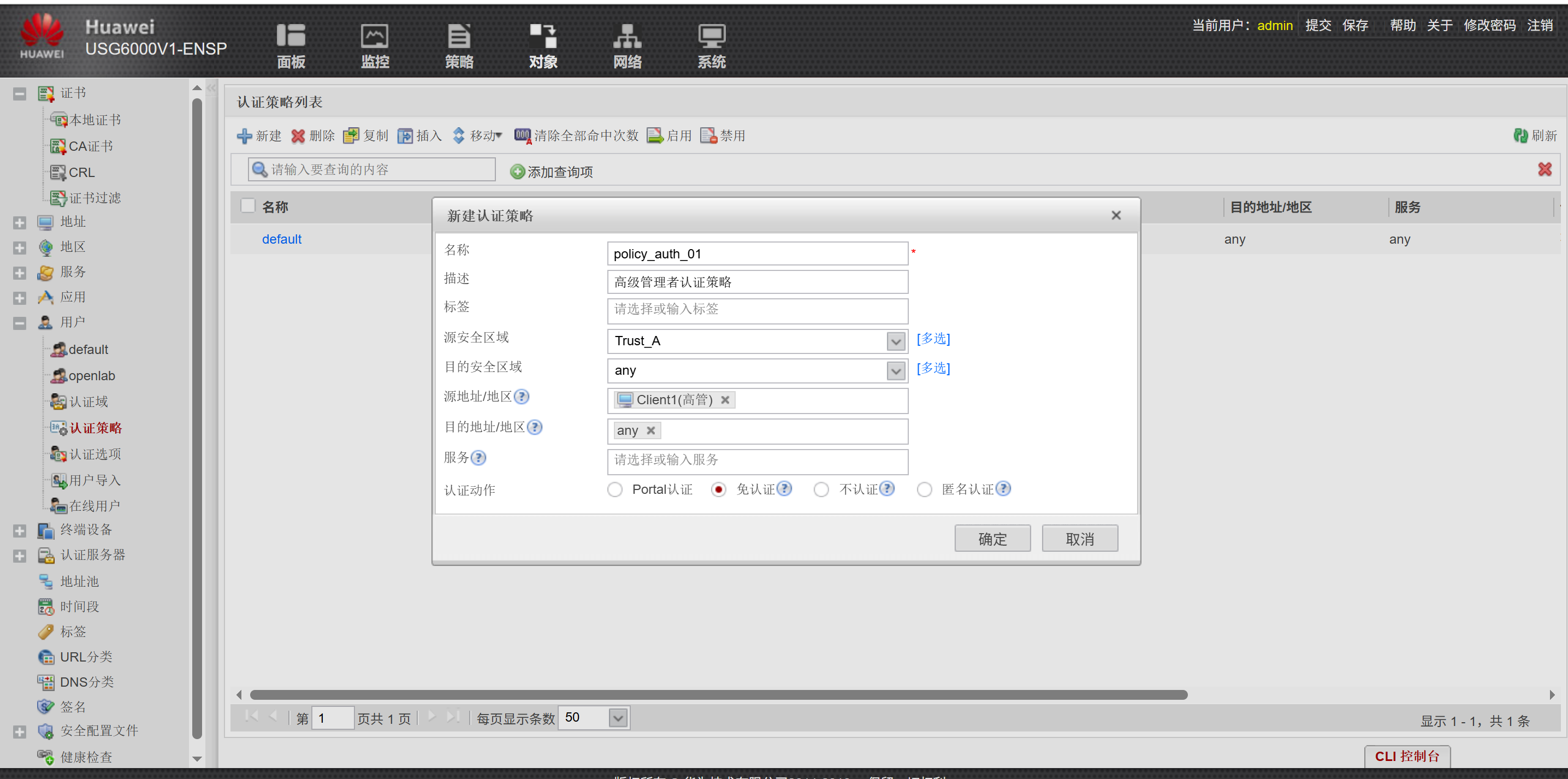

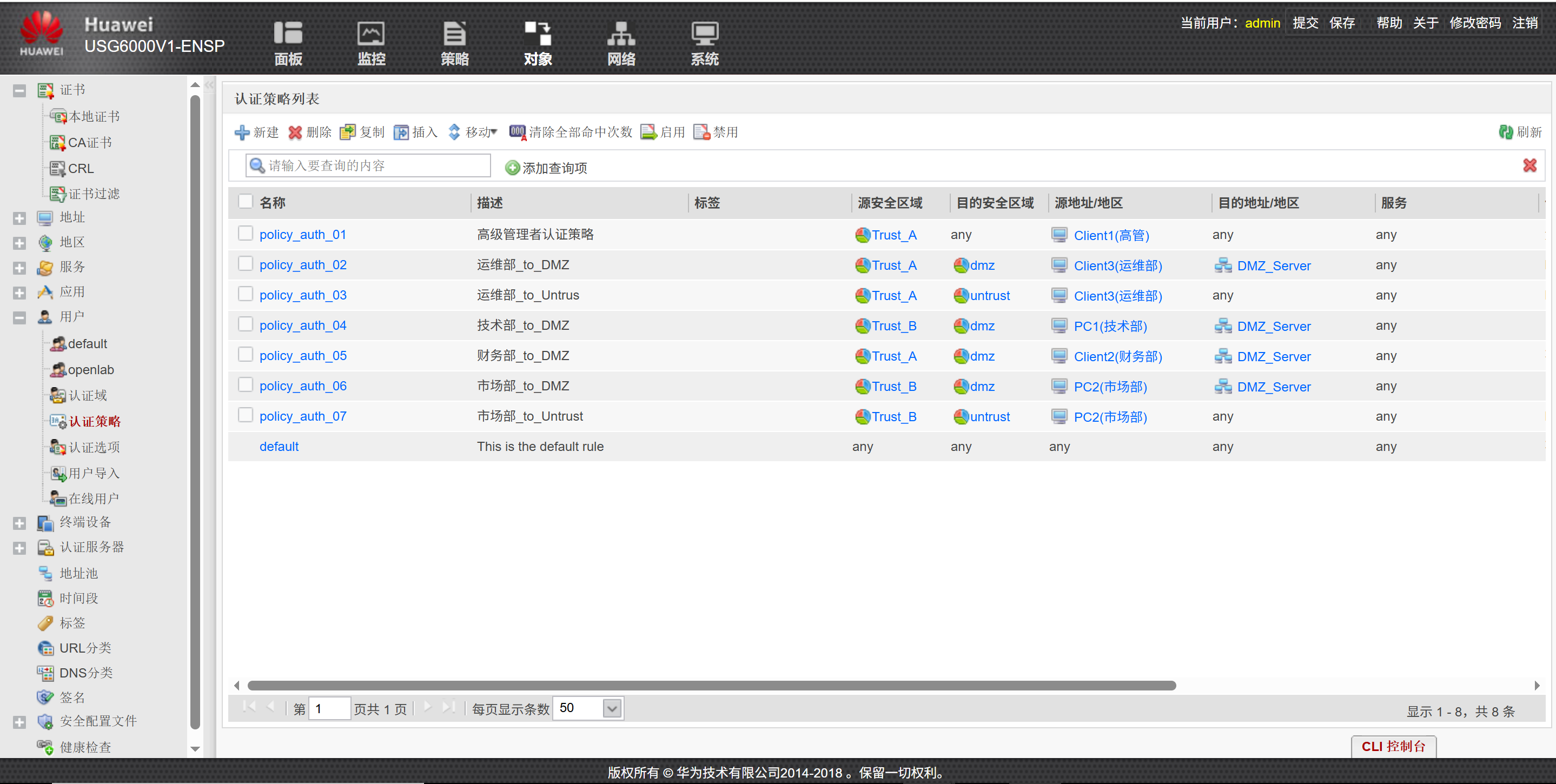

2. 差异化认证策略

按 “部门 - 访问区域” 匹配认证动作,限制特定部门外网访问权限。

- 高管(Client1)从 Trust_A 区域访问任意区域,执行免认证动作。

- 运维(Client3)从 Trust_A 区域访问 DMZ 区域和 Untrust 区域,均执行 Portal 认证动作。

- 技术部(PC1)从 Trust_B 区域访问 DMZ 区域,执行匿名认证动作;禁止技术部访问外网。

- 财务部(Client2)从 Trust_A 区域访问 DMZ 区域,执行不认证动作;禁止财务部访问外网。

- 市场部(PC2)从 Trust_B 区域访问 DMZ 区域执行匿名认证动作,访问 Untrust 区域执行 Portal 认证动作。

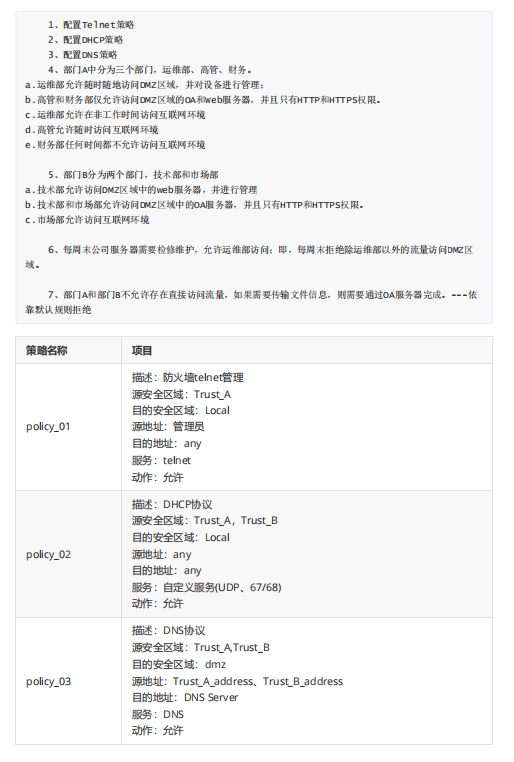

7、安全策略配置

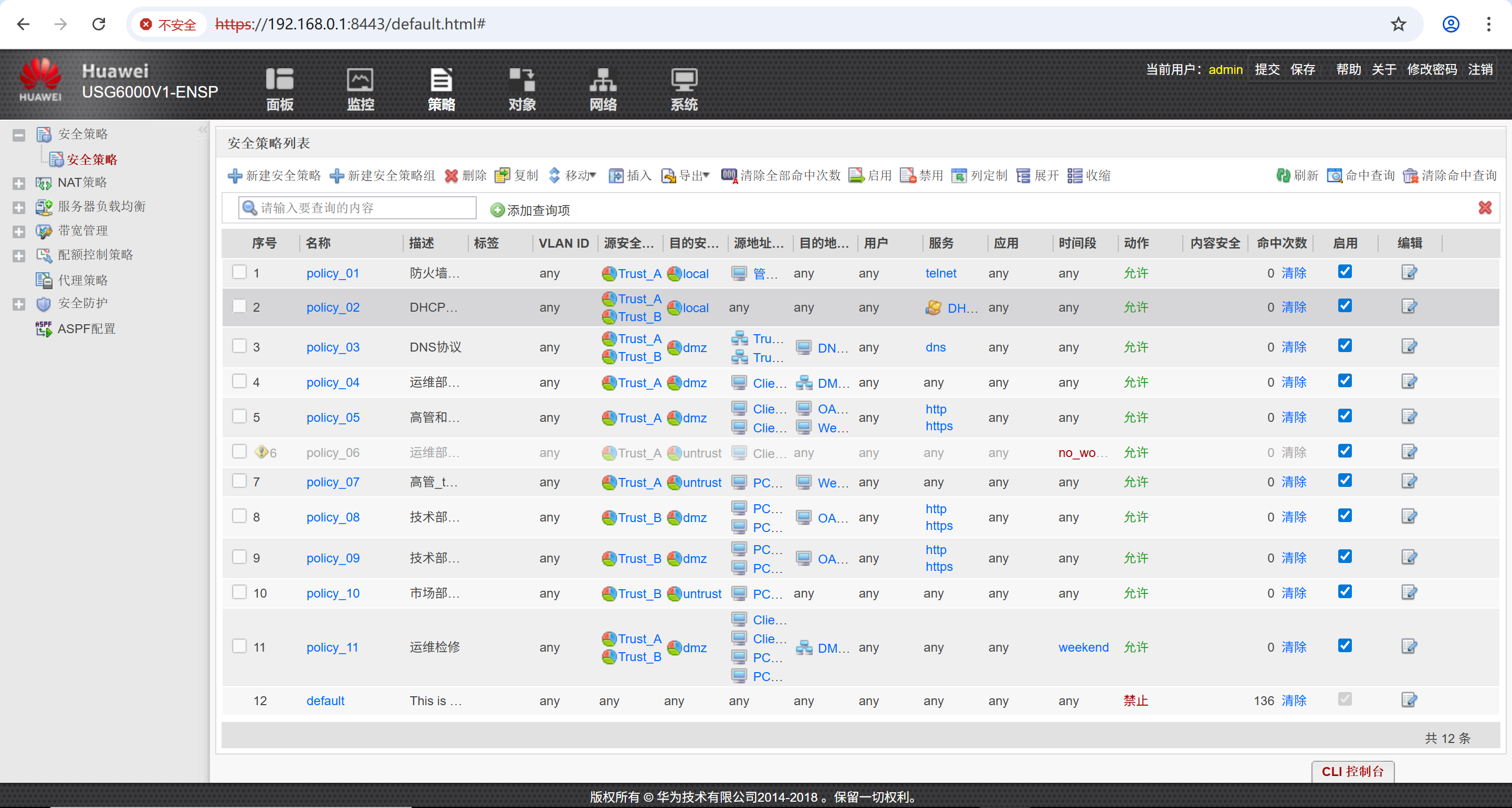

遵循 “最小权限” 原则,配置 11 条安全策略,覆盖管理访问、协议保障、部门权限控制及时间限制。

- 允许管理员从 Trust_A 区域通过 Telnet 服务访问防火墙 Local 区域,保障设备管理权限。

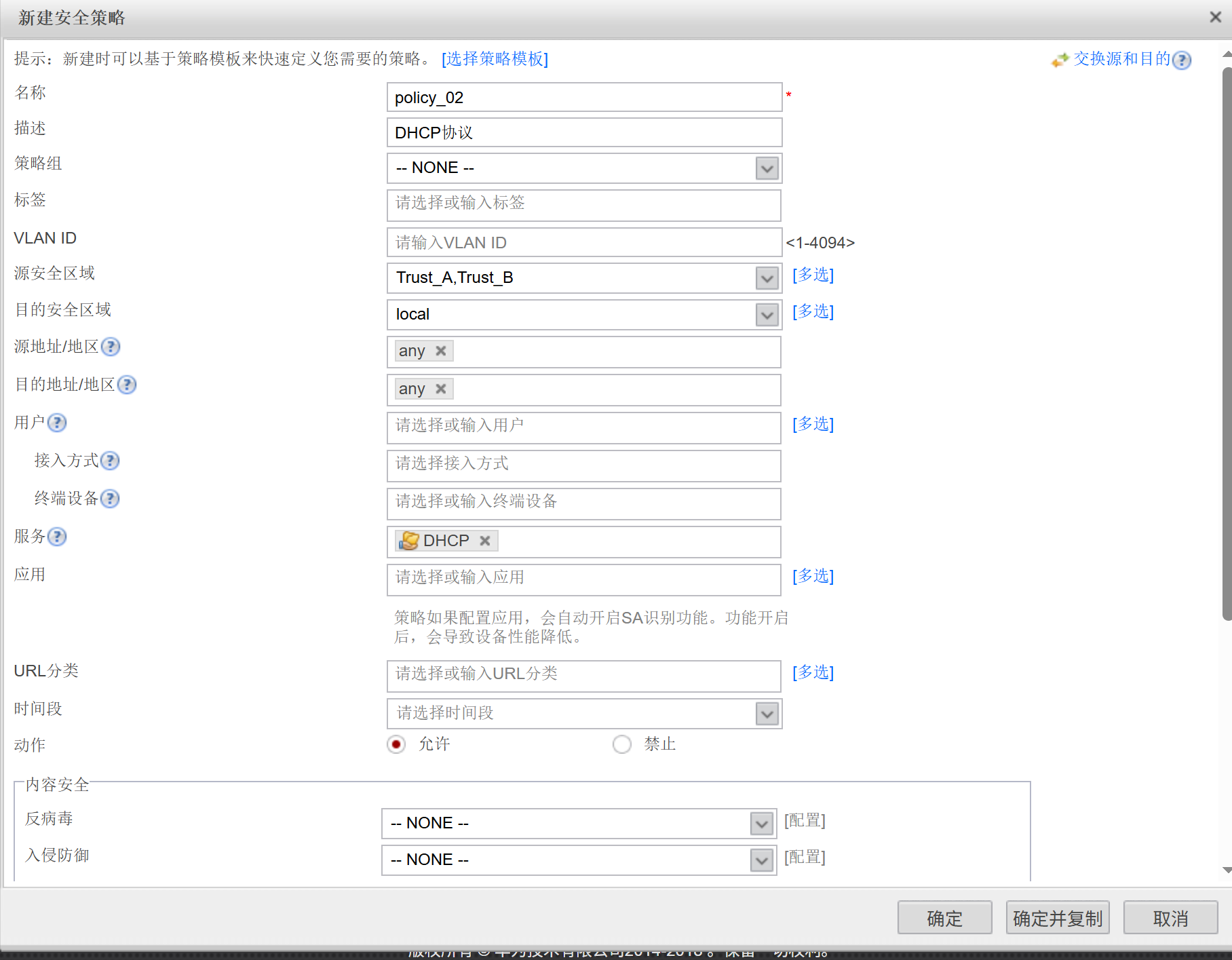

- 允许 Trust_A 和 Trust_B 区域终端通过 UDP 67/68 端口(DHCP 协议)访问防火墙 Local 区域,确保 IP 正常分配。

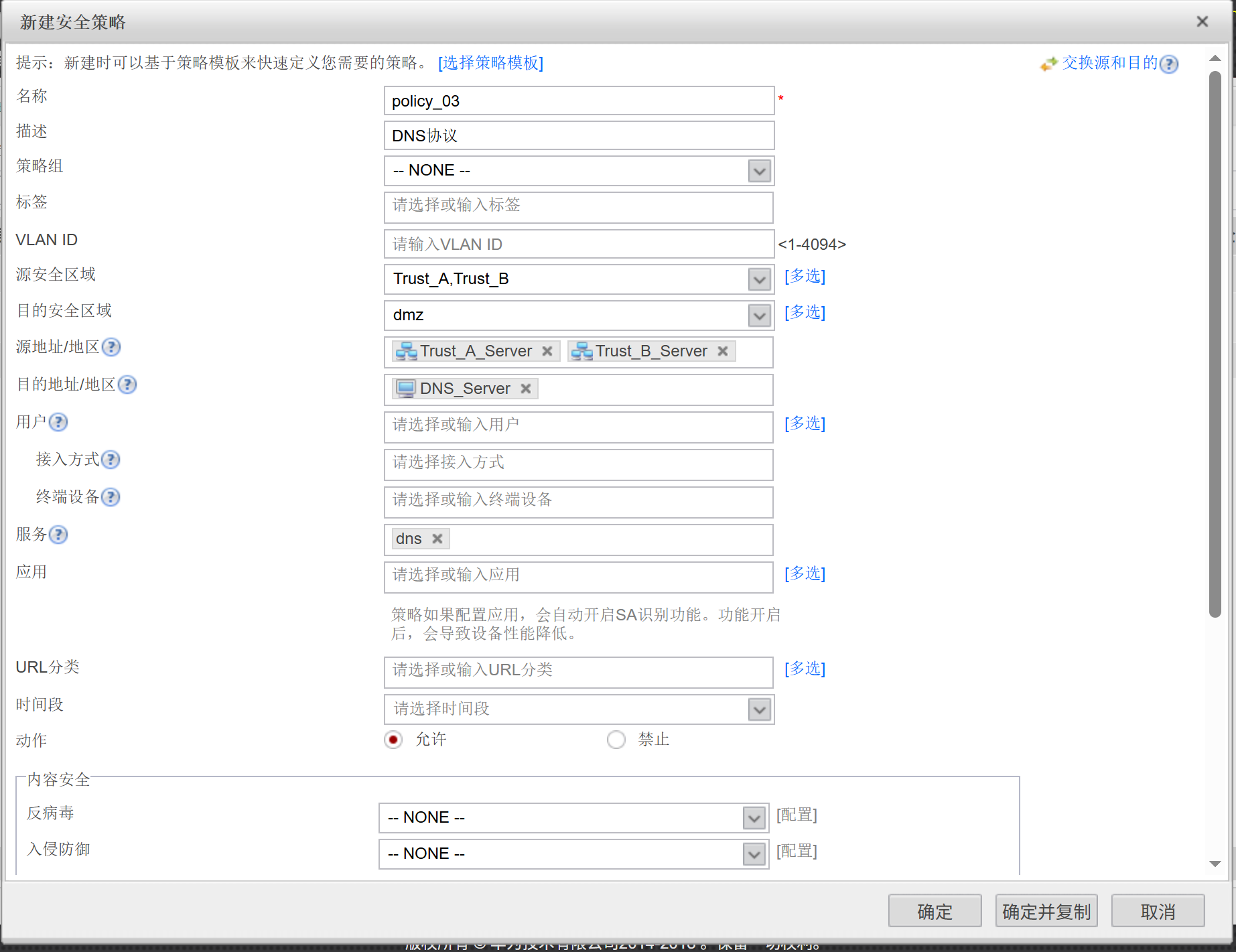

- 允许 Trust_A 和 Trust_B 区域终端访问 DMZ 区域的 DNS Server,支持域名解析功能。

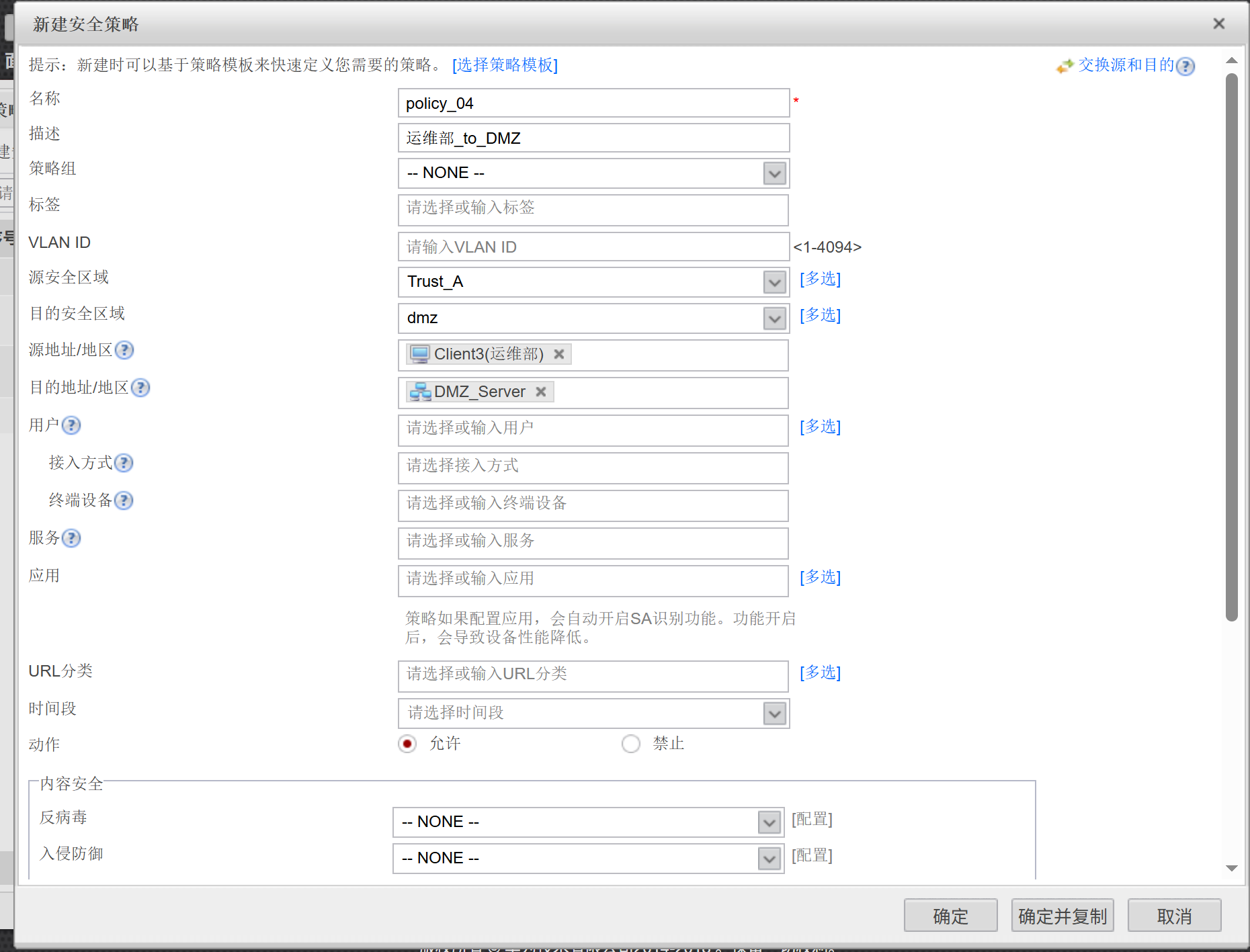

- 允许运维部(Client3)从 Trust_A 区域全权限访问 DMZ 区域服务器。

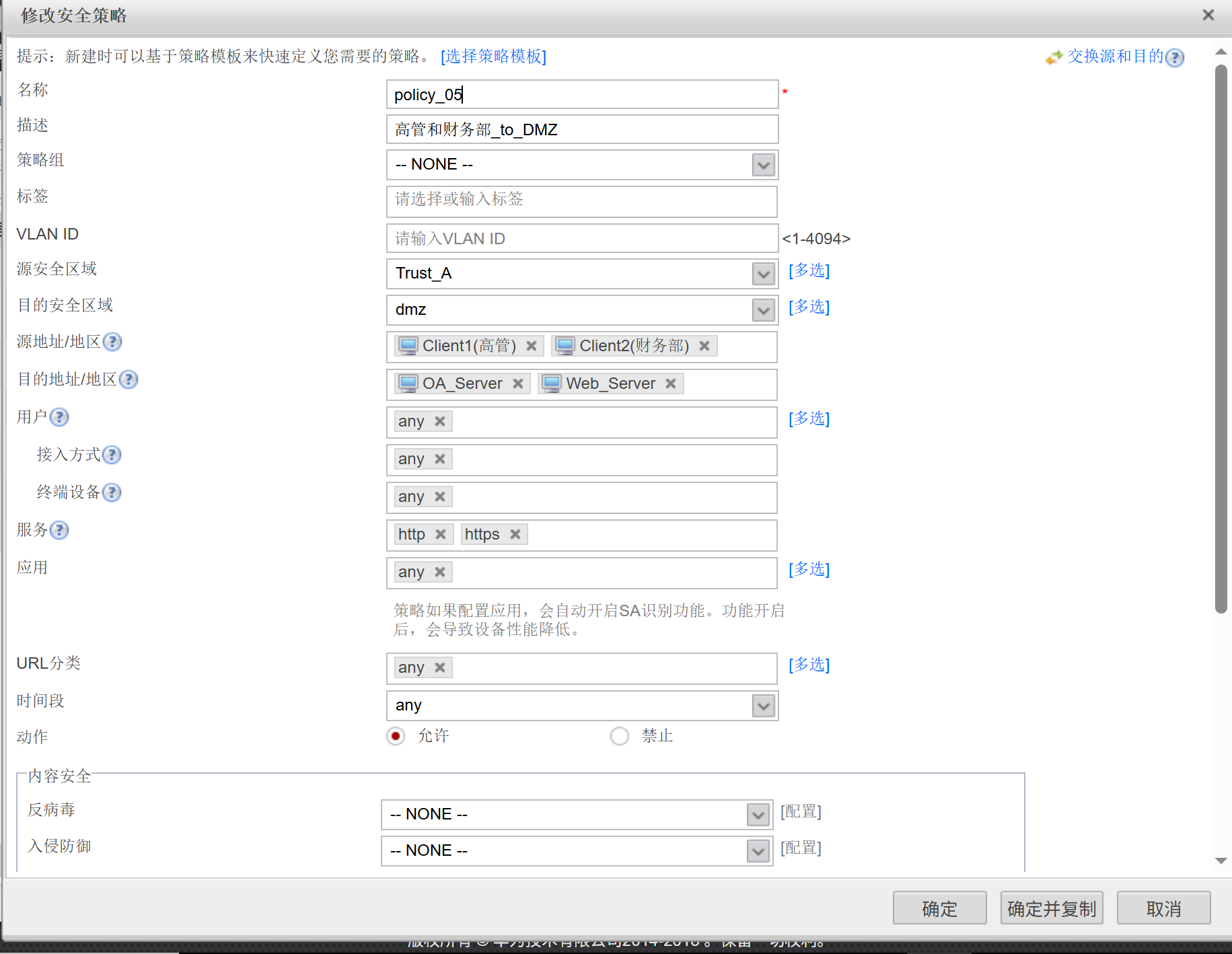

- 仅允许高管(Client1)和财务部(Client2)从 Trust_A 区域通过 HTTP/HTTPS 服务访问 DMZ 区域的 OA Server 和 Web Server。

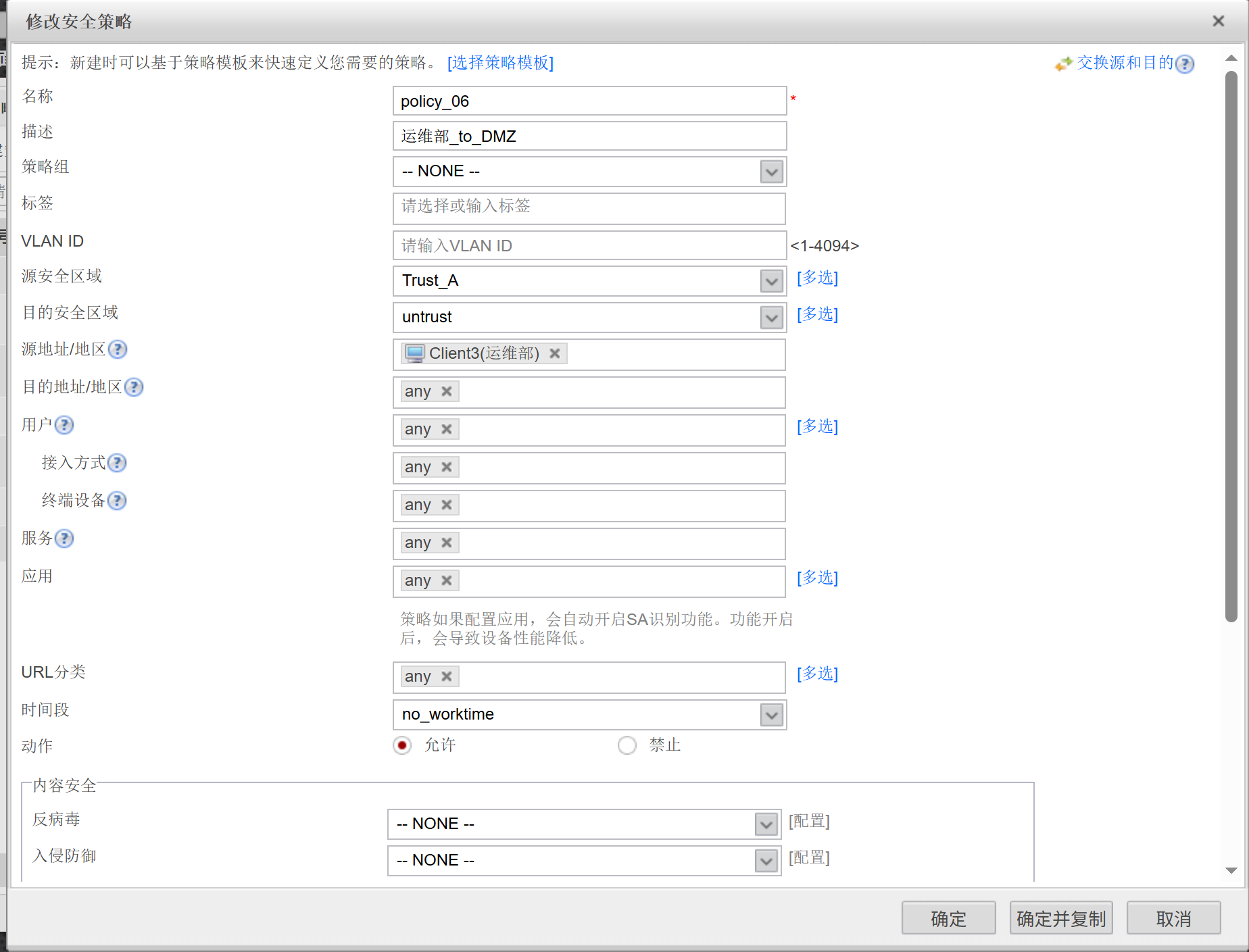

- 允许运维部(Client3)在非工作时间(工作日 0-8 点、18-23 点)从 Trust_A 区域访问 Untrust 区域(外网)。

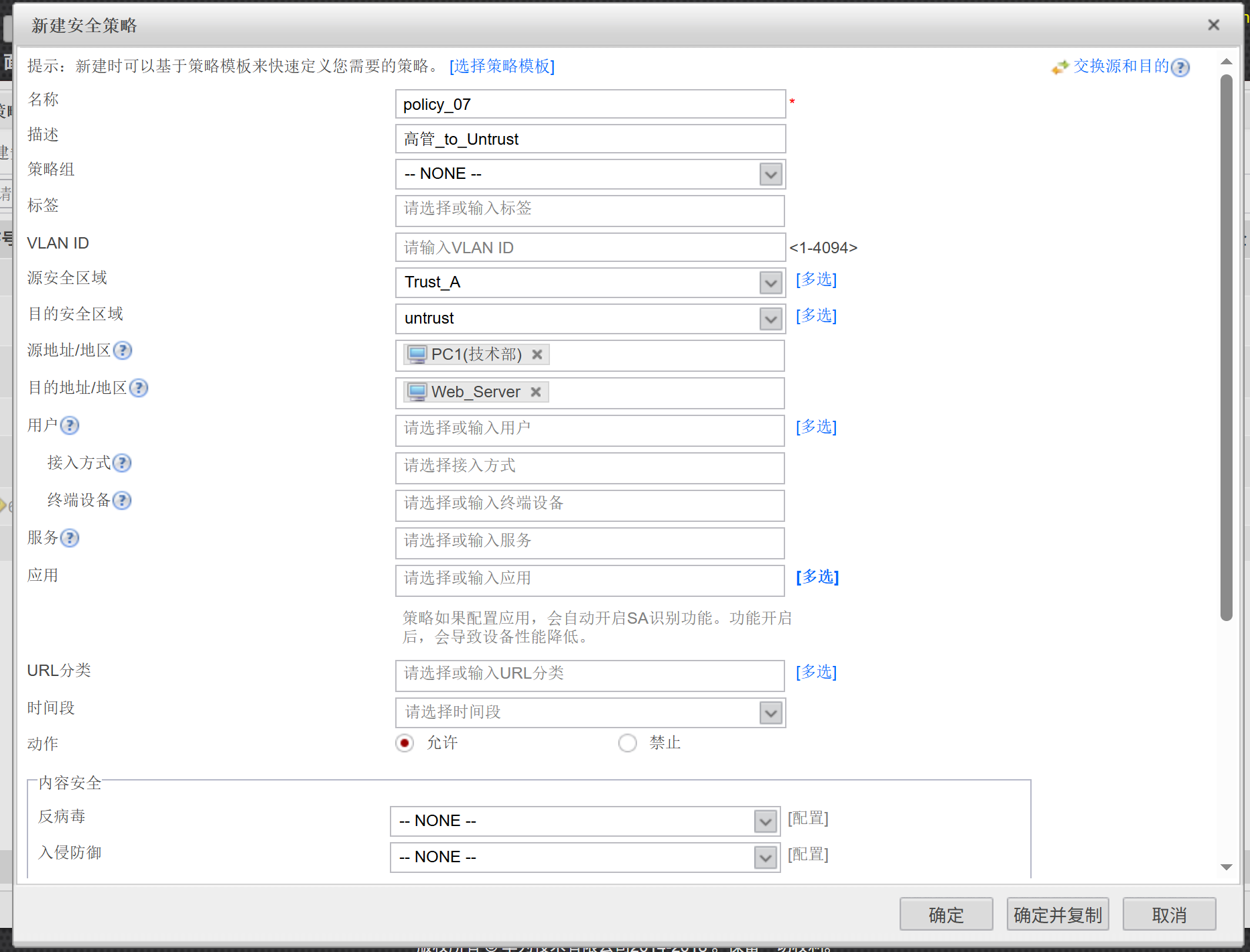

- 允许高管(Client1)从 Trust_A 区域随时访问 Untrust 区域(外网)。

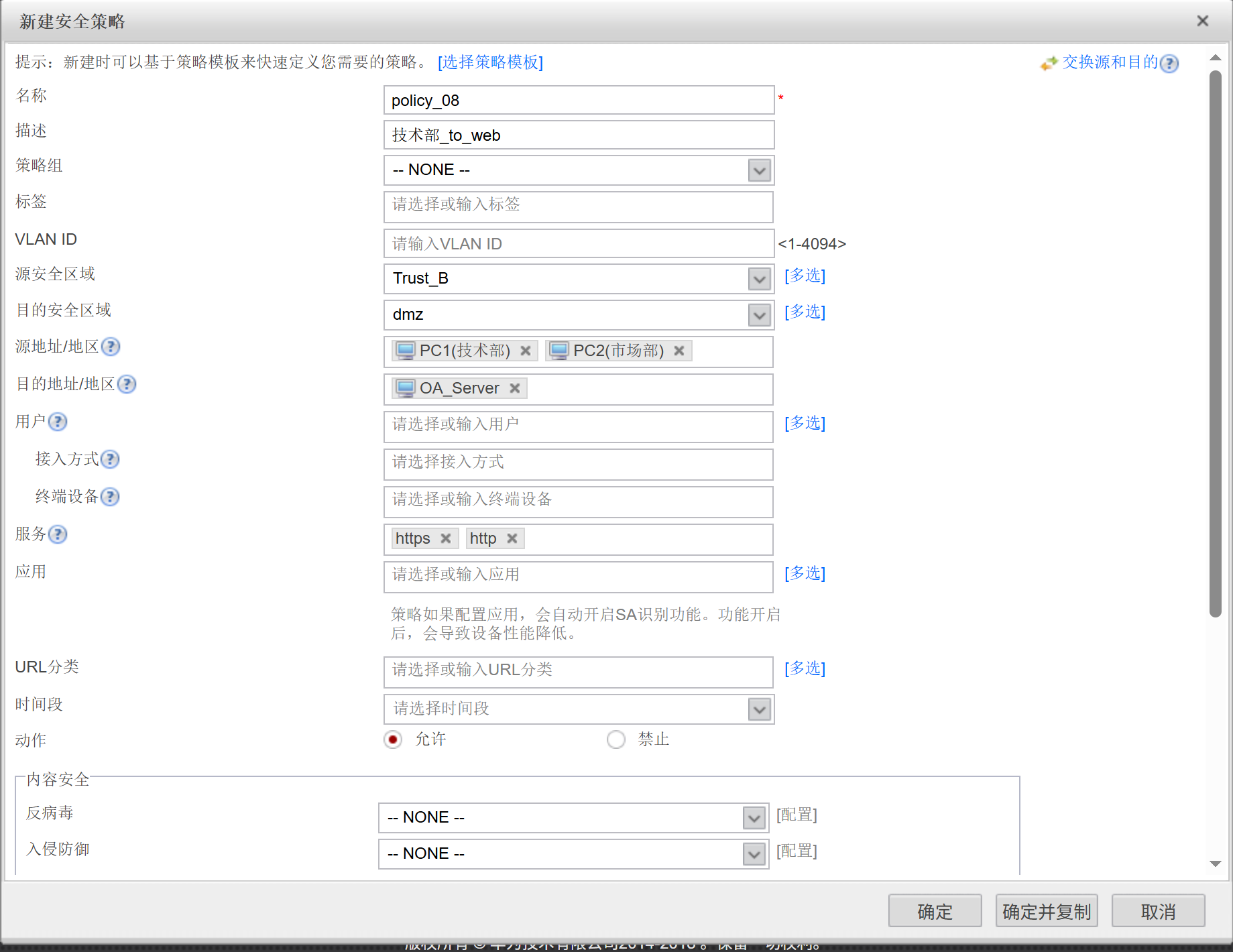

- 允许技术部(PC1)从 Trust_B 区域访问 DMZ 区域的 Web Server。

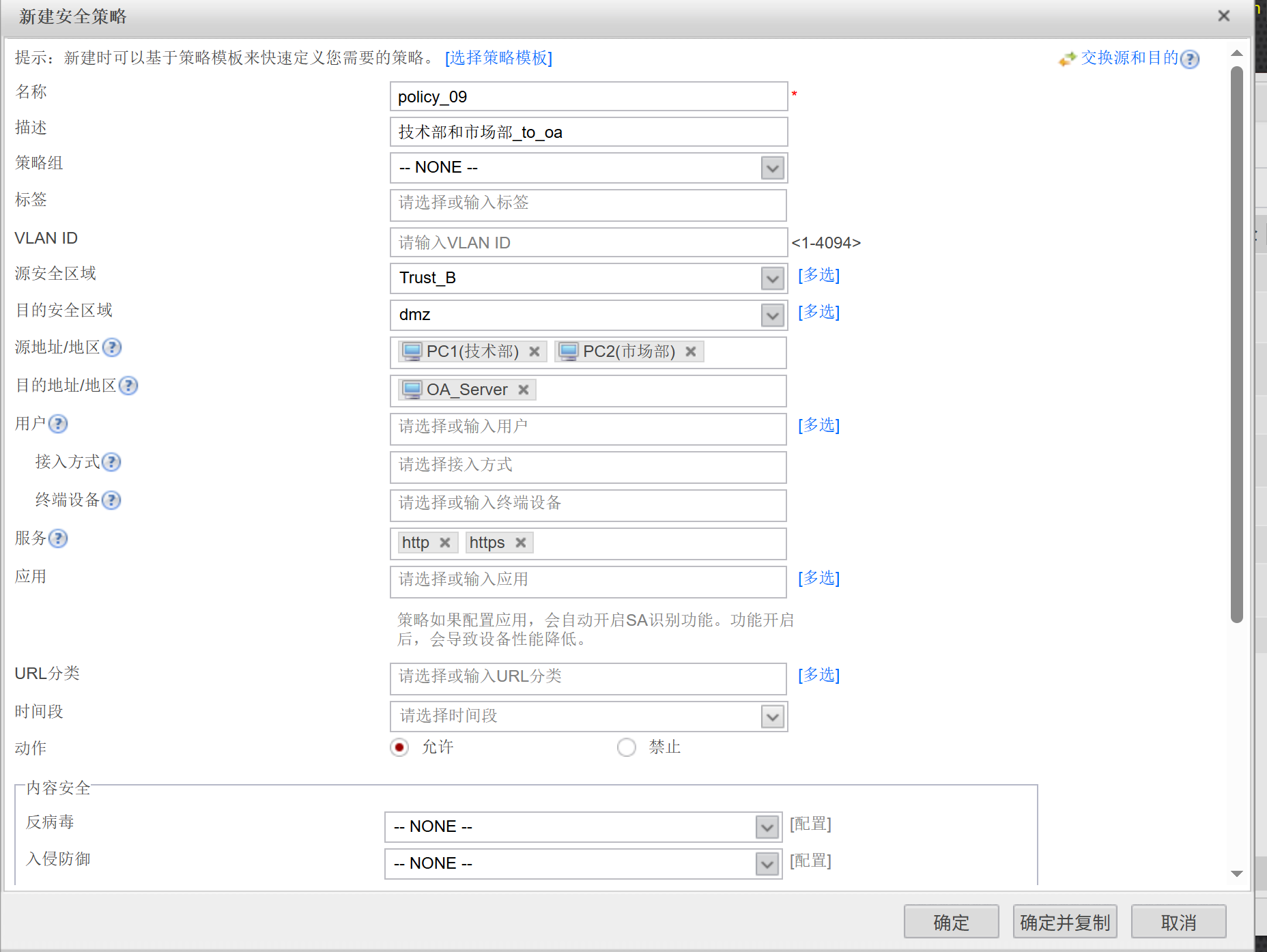

- 仅允许技术部(PC1)和市场部(PC2)从 Trust_B 区域通过 HTTP/HTTPS 服务访问 DMZ 区域的 OA Server。

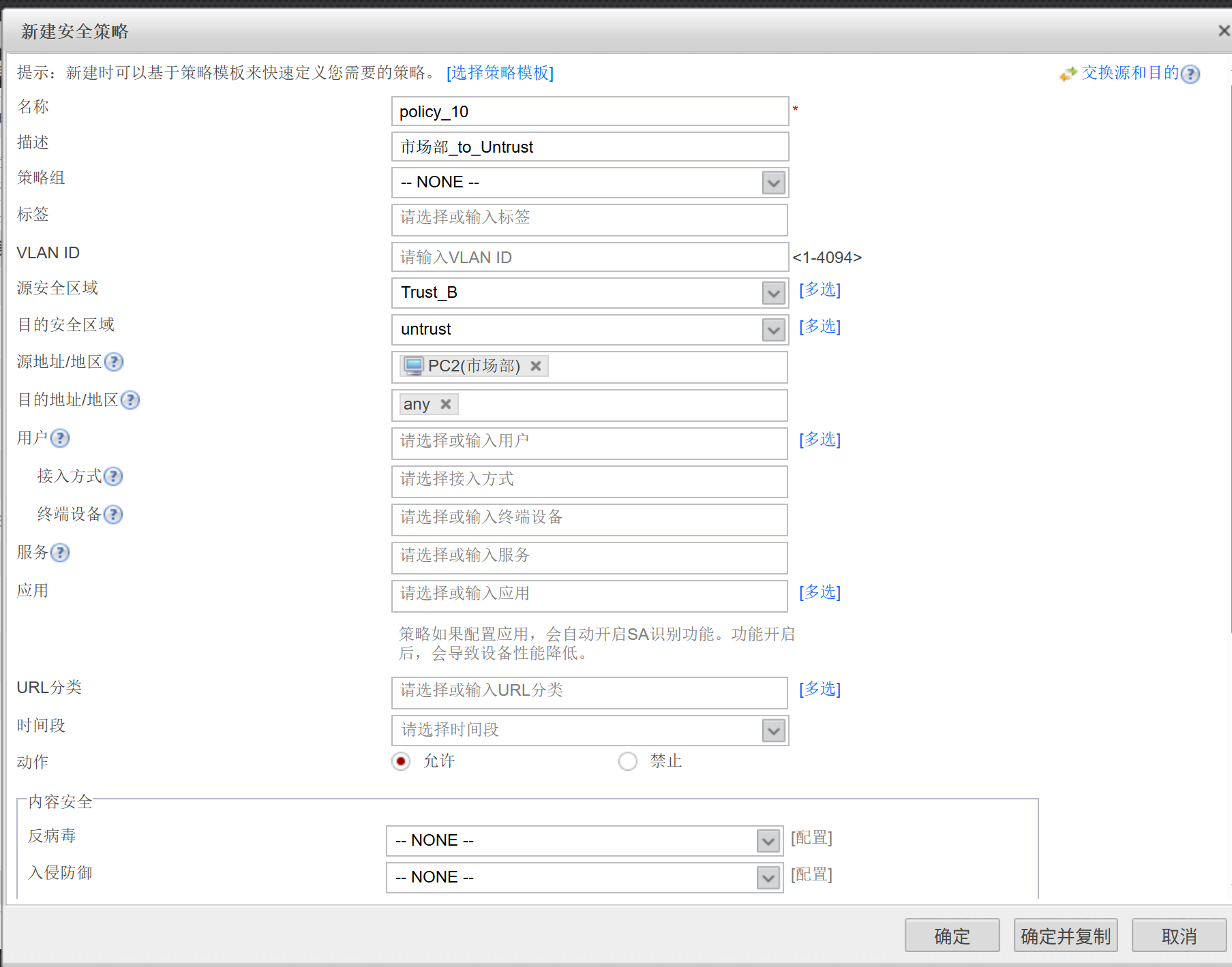

- 允许市场部(PC2)从 Trust_B 区域访问 Untrust 区域(外网)。

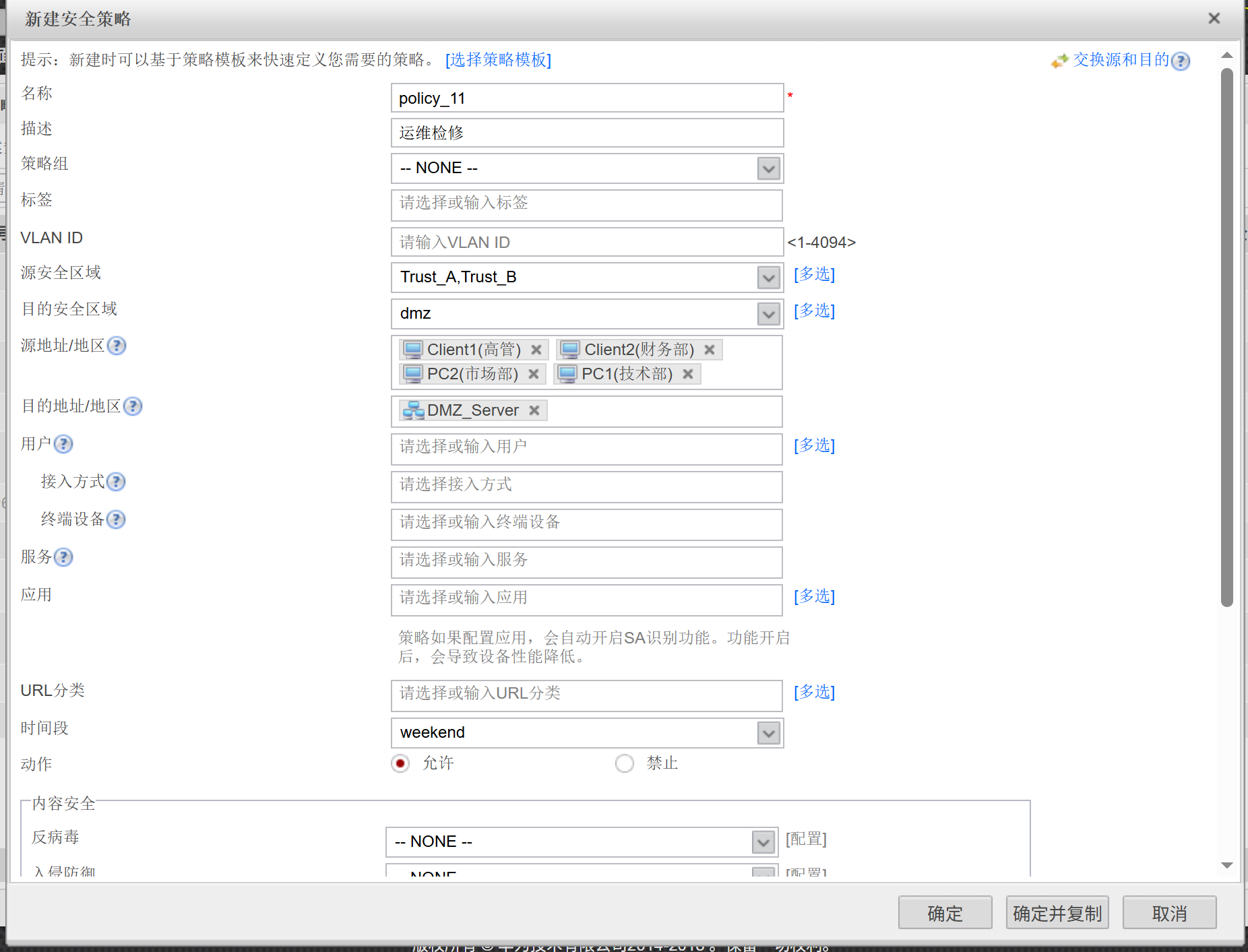

- 周末(周六、周日)期间,禁止高管、财务部、技术部、市场部等非运维部门从 Trust_A 和 Trust_B 区域访问 DMZ 区域,仅保留运维部检修权限。

- 依赖默认规则限制部门 A 与部门 B 之间的直接访问,需通过 OA 服务器传递文件。

三、需求分析+实验步骤

1、防火墙Web登录界面设置

2、根据表格,完成相关配置

1.配置SW2

[Huawei]sys

[Huawei]sysname SW2

[SW2]vlan 10

[SW2-vlan10]q

[SW2]vlan 20

[SW2-vlan20]q

[SW2]int g0/0/2

[SW2-GigabitEthernet0/0/2]port link-type access

[SW2-GigabitEthernet0/0/2]port default vlan 10

[SW2]int g0/0/3

[SW2-GigabitEthernet0/0/3]port link-type access

[SW2-GigabitEthernet0/0/3]port default vlan 20

[SW2]int g0/0/1

[SW2-GigabitEthernet0/0/1]port link-type trunk

[SW2-GigabitEthernet0/0/1]port trunk allow-pass vlan 10 20

2.配置FW

FW:

========== 配置子接口GE1/0/1.1(VLAN 10) ==========

interface GigabitEthernet 1/0/1.1

# 配置VLAN封装(防火墙子接口需用vlan-type dot1q)

vlan-type dot1q 10

ip address 172.16.1.254 255.255.255.0

quit

========== 配置子接口GE1/0/1.2(VLAN 20) ==========

interface GigabitEthernet 1/0/1.2

vlan-type dot1q 20

ip address 172.16.2.254 255.255.255.0

quit

========== 配置物理接口GE1/0/0(无VLAN) ==========

interface GigabitEthernet 1/0/0

ip address 10.0.0.254 255.255.255.0

quit

========== 配置物理接口GE1/0/2(无VLAN) ==========

interface GigabitEthernet 1/0/2

ip address 100.1.1.10 255.255.255.0

quit

========== 验证配置 ==========

display ip interface brief # 查看接口IP与状态

display current-configuration interface GigabitEthernet 1/0/1.1 # 查看子接口详细配置

display current-configuration interface GigabitEthernet 1/0/1.2

display current-configuration interface GigabitEthernet 1/0/0

display current-configuration interface GigabitEthernet 1/0/2

3.配置OA Server

4.配置Web Server

5.配置DNS Server

6.配置百度服务器

7.配置Client 2

8.配置PC 1

3、配置DHCP协议

方法一:命令行

FW:

dhcp enable #开启全局DHCP服务(基础前提)

[FW1]ip pool dhcp-a # 创建地址池

Info: It is successful to create an IP address pool.

[FW1-ip-pool-dhcp-a]gateway-list 172.16.1.254 # 配置网关(对应子接口GE1/0/1.1的IP)

[FW1-ip-pool-dhcp-a]network 172.16.1.0 mask 255.255.255.0 # 配置地址池网段(部门A:172.16.1.0/24)

[FW1-ip-pool-dhcp-a]dns-list 10.0.0.30 # 配置DNS服务器地址(实验中DNS Server的IP:10.0.0.30)

[FW1-ip-pool-dhcp-a]excluded-ip-address 172.16.1.100 # 排除静态IP:Client2(172.16.1.100)

[FW1-ip-pool-dhcp-a]static-bind ip-address 172.16.1.90 mac-address 5489-9863-1

C0D # 为高管终端Client1绑定固定IP(需替换为实际MAC地址)

[FW1]int g1/0/1.1 # 绑定dhcp-a到部门A的子接口GE1/0/1.1

[FW1-GigabitEthernet1/0/1.1]dhcp select global # 启用全局地址池分配(而非接口本地池)

FW:

lease day 7 hour 0 minute 0 # dhcp-a和dhcp-b配置IP租期(可选,默认1天,这里设为7天)

[FW1-ip-pool-dhcp-a]undo static-bind ip-address 172.16.1.90 #华为防火墙删除DHCP静态绑定的命令不需要同时指定IP和MAC,正确格式只需保留static-bind ip-address即可。

[FW1]ip pool dhcp-b

Info: It is successful to create an IP address pool.

[FW1-ip-pool-dhcp-b]network 172.16.2.0 mask 255.255.255.0

[FW1-ip-pool-dhcp-b]gateway-list 172.16.2.254

[FW1-ip-pool-dhcp-b]dns-list 10.0.0.30

[FW1-ip-pool-dhcp-b]excluded-ip-address 172.16.2.100

[FW1-ip-pool-dhcp-b]q

[FW1]int g1/0/1.2

[FW1-GigabitEthernet1/0/1.2]dhcp select global

FW:

display ip pool name dhcp-a used # 1. 查看指定地址池的已分配地址(以dhcp-a为例)

display ip pool all used # 2. 查看所有全局地址池的已分配地址

方法二:web配置

如果现在,在PC端的命令行输入 ipconfig,它是否会出现防火墙的DHCP所分配的地址?

答:因为防火墙未配置放行 DHCP 流量的安全策略,PC 端命令行输入ipconfig不会出现防火墙 DHCP 所分配的地址。

4、防火墙安全区域配置

方法一:命令行

FW:

firewall zone name Trust_A

set priority 70

add interface GigabitEthernet 1/0/1

firewall zone name Trust_B

set priority 80

add interface GigabitEthernet 1/0/1.2

firewall zone dmz

add interface GigabitEthernet 1/0/0

firewall zone untrust

add interface GigabitEthernet 1/0/2

方法二:web配置

untrust

dmz

Trust_A

Trust_B

5、防火墙地址组信息

方法一:命令行

在命令行,因为设备不支持 “地址列表→地址组” 的引用逻辑,所以:

- Web 界面里,DMZ_Server/Trust_A_address 会显示在「地址列表」而非「地址组列表」(CLI 层面的地址组,Web 界面识别为 “地址”);

- 但功能上完全等价:无论是策略匹配、流量控制,这些地址组的作用和 “地址组列表” 没有区别。

# 进入系统视图

<FW1> system-view

[FW1]

# 第一步:创建DMZ_Server地址组

[FW1] ip address-set DMZ_Server type object

[FW1-object-address-set-DMZ_Server] address 10.0.0.10 mask 32 # OA_Server

[FW1-object-address-set-DMZ_Server] address 10.0.0.20 mask 32 # Web_Server

[FW1-object-address-set-DMZ_Server] address 10.0.0.30 mask 32 # DNS_Server

[FW1-object-address-set-DMZ_Server] quit

# 第二步:创建Trust_A_address地址组

[FW1] ip address-set Trust_A_address type object

[FW1-object-address-set-Trust_A_address] address 172.16.1.90 mask 32 # Client1

[FW1-object-address-set-Trust_A_address] address 172.16.1.100 mask 32 # Client2

[FW1-object-address-set-Trust_A_address] address 172.16.1.0 mask 24 # Client3

[FW1-object-address-set-Trust_A_address] address 172.16.1.10 mask 32 # 管理员

[FW1-object-address-set-Trust_A_address] quit

# 第三步:创建Trust_B_address地址组

[FW1] ip address-set Trust_B_address type object

[FW1-object-address-set-Trust_B_address] address 172.16.2.100 mask 32 # PC1

[FW1-object-address-set-Trust_B_address] address 172.16.2.0 mask 24 # PC2

[FW1-object-address-set-Trust_B_address] quit

# ========== 验证配置(确认所有IP已添加) ==========

[FW1] display ip address-set DMZ_Server

[FW1] display ip address-set Trust_A_address

方法二:web配置

为什么 命令行不行、Web 界面可行?

CLI 层面:你的设备版本阉割了 “地址引用” 的语法,仅保留最基础的address IP mask 掩码命令;

Web 界面层面:设备的 Web 管理模块内置了地址 / 地址组的关联逻辑,能绕过 CLI 的语法限制,直接实现 “地址列表→地址组” 的引用。

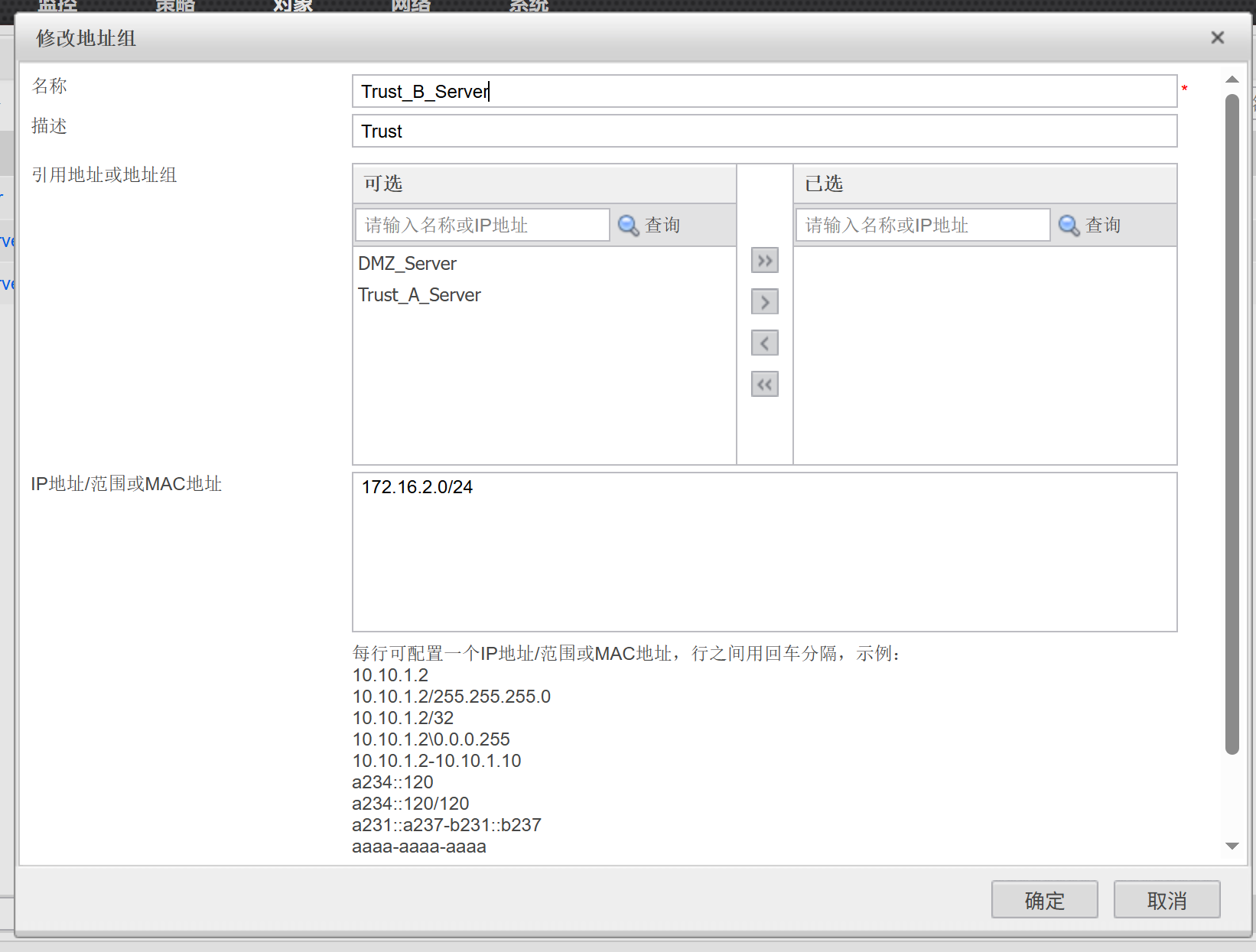

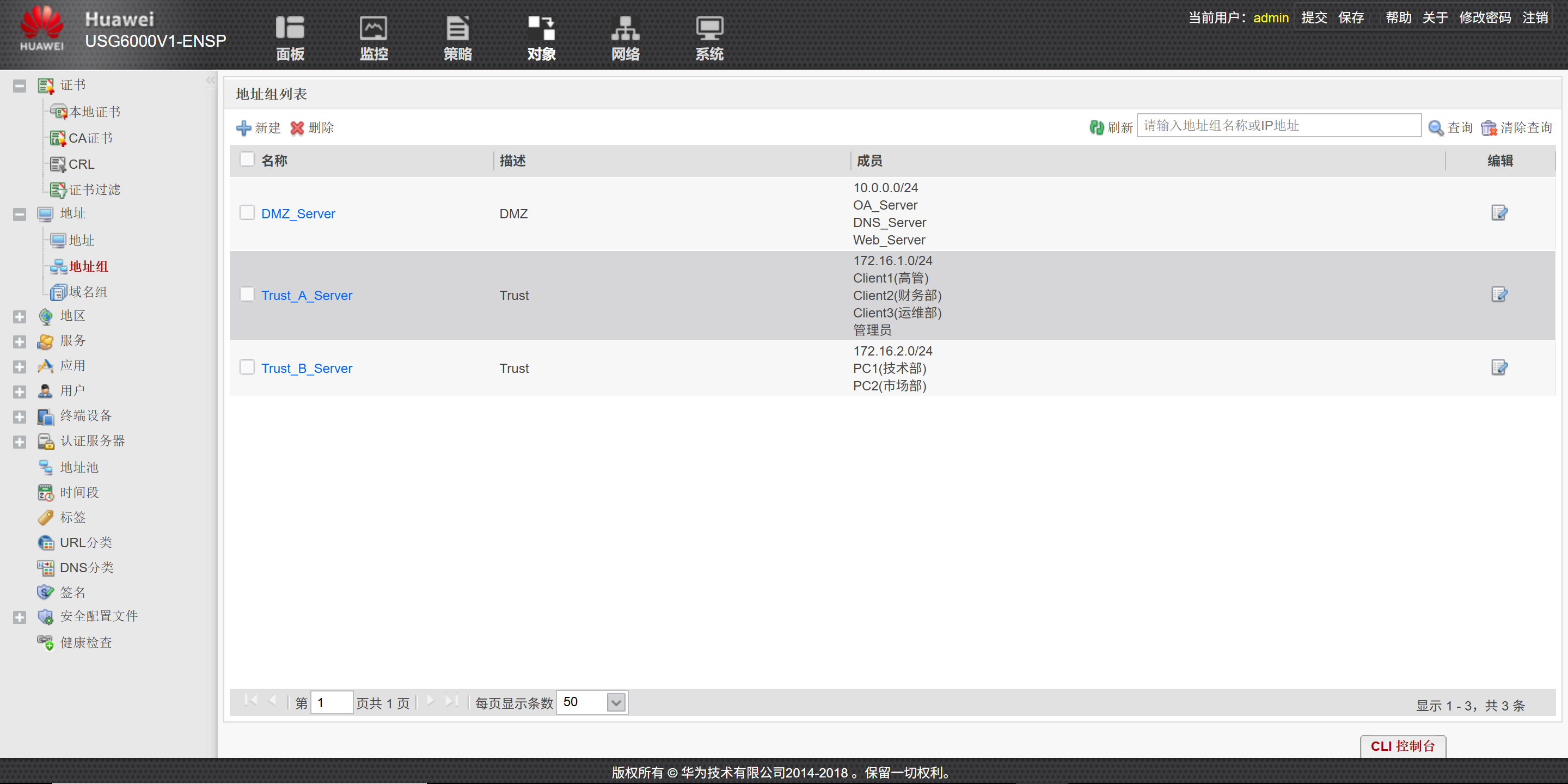

1.首先创建DMZ_Server,Trust_A_address,Trust_B_address地址组

配置好的地址组列表:

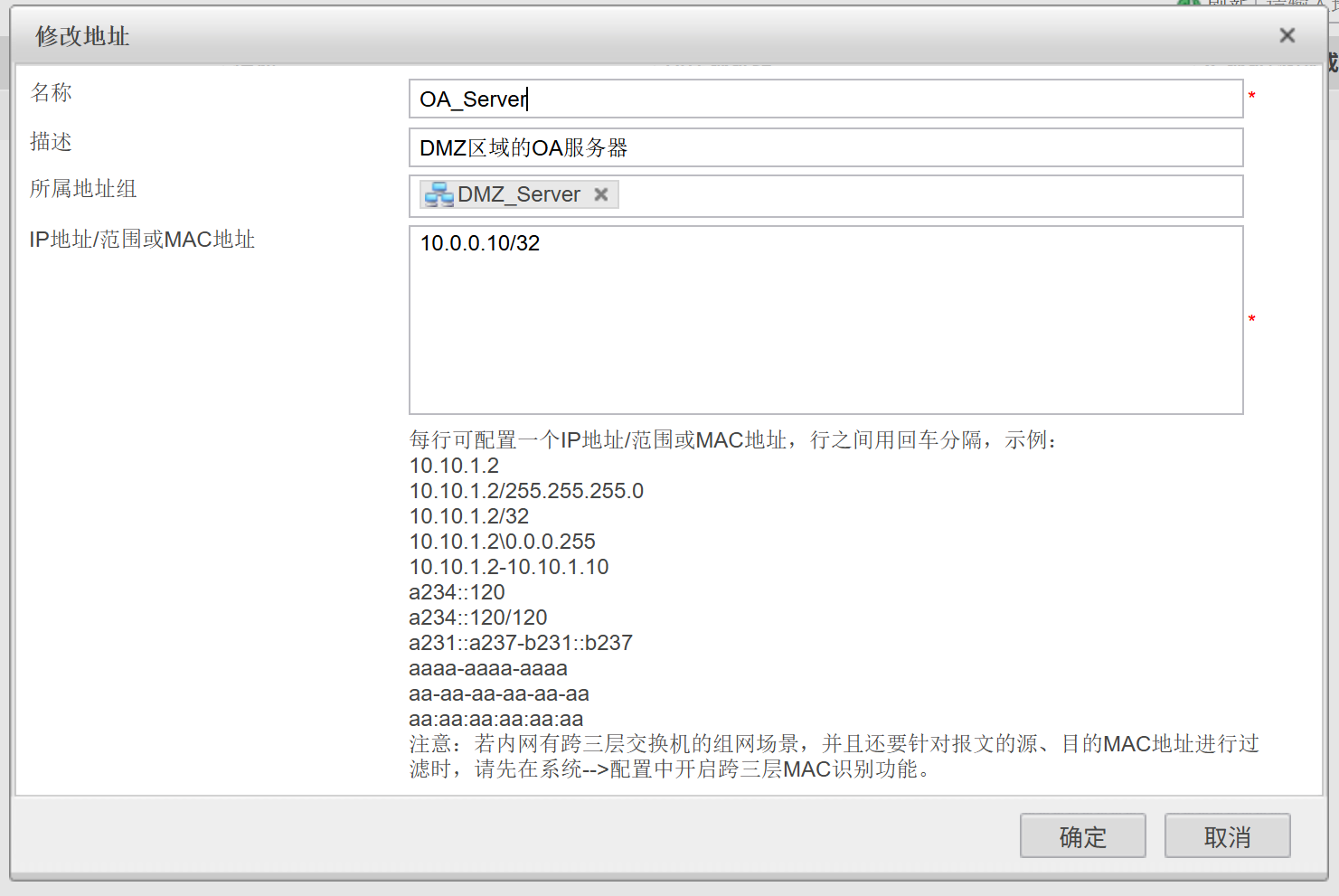

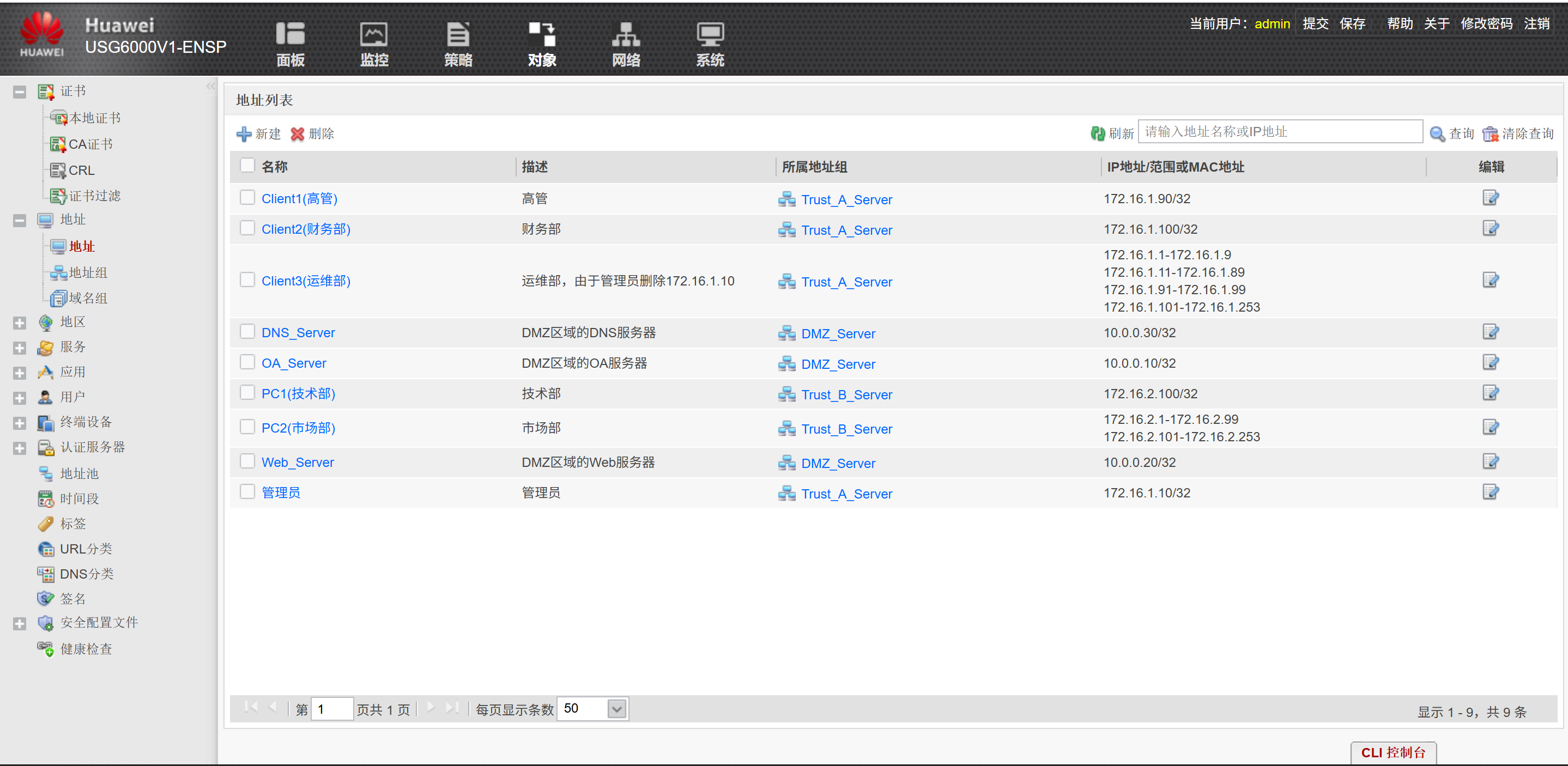

2.然后创建OA_Server、DNS_Server等地址

例子:OA_Server

配置好的地址列表:

6、管理员配置

1.先在g1/0/1.1打开telnet服务

[FW1]int g1/0/1.1

[FW1-GigabitEthernet1/0/1.1]service-manage telnet permit

2.创建角色并给予权限

3.启用Telnet服务,指定设备通过telnet远程连接请求

[FW1]telnet server enable # 在系统视图下开启设备的 Telnet 服务,这是允许设备被远程 Telnet 登录的前提。

Warning: Telnet is not a secure protocol, and it is recommended to use Stelnet.

[FW1]user-interface vty 0 4 # 进入虚拟终端(VTY)接口配置模式,这里的 0 4 表示同时配置第 0 到第 4 个 VTY 通道,最多允许 5 个用户同时通过 Telnet 登录设备。

[FW1-ui-vty0-4]protocol inbound telnet # 在 VTY 接口下,指定仅允许 Telnet 协议作为入站访问方式,确保这些虚拟终端通道只接受 Telnet 连接请求。

7、认证策略配置

1.新建认证域

2.新建用户

3.新建用户组

按照需求依次配置:

4.编写用户

依次的用户信息:

5.编写认证策略

依次认证策略如下:

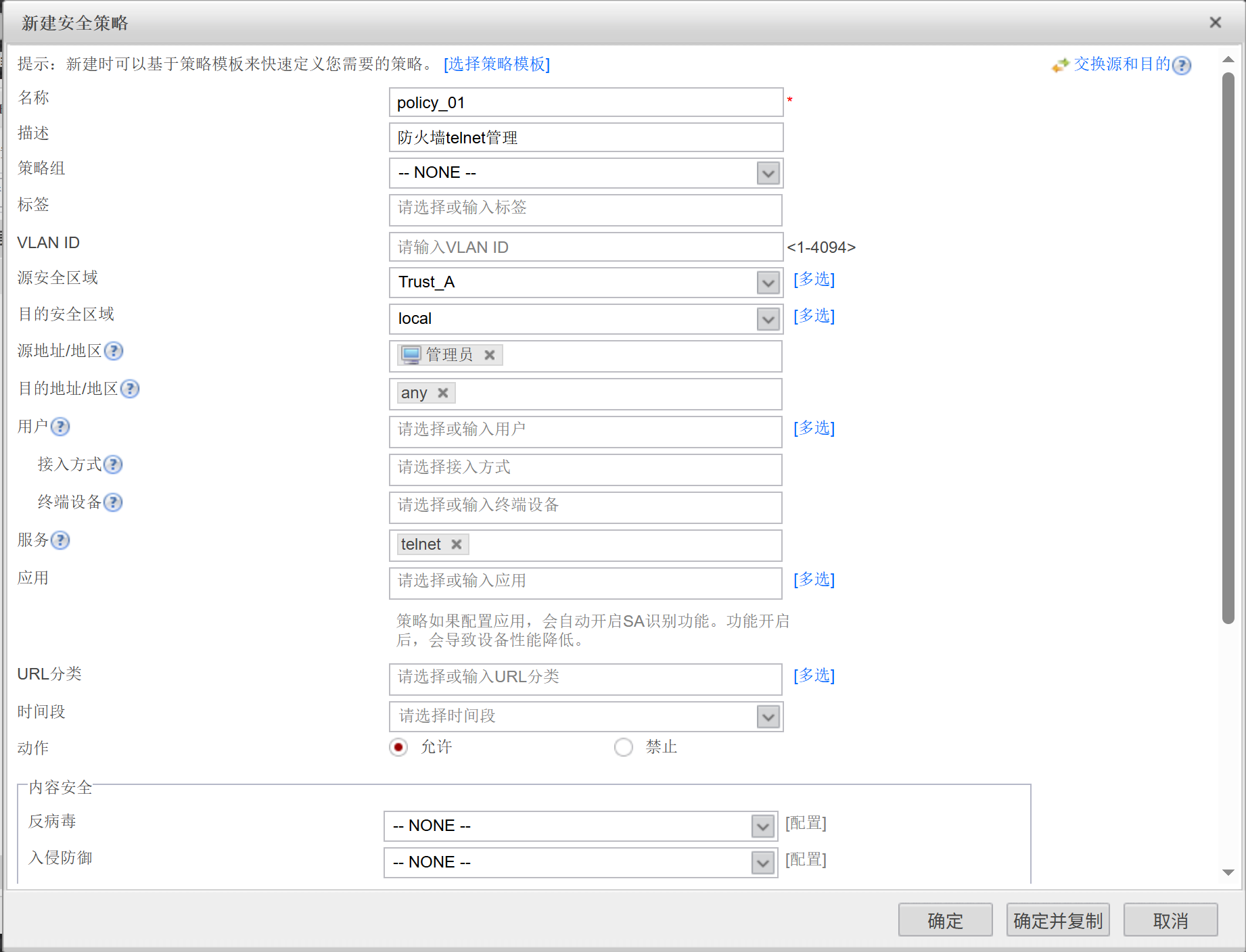

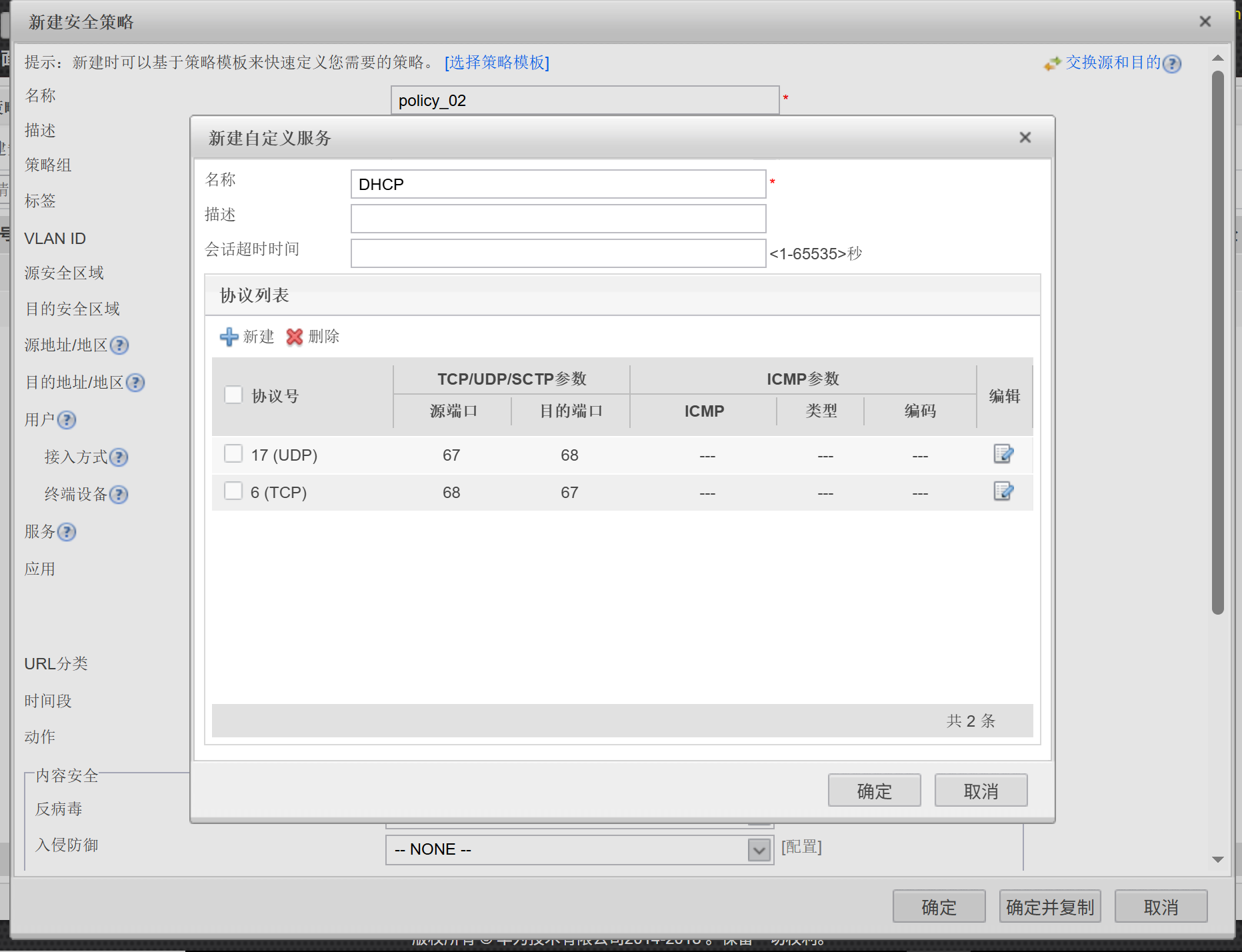

8、安全策略配置

安全策略配置

policy_01

policy_02

新建自定义服务

policy_03

policy_04

policy_05

policy_06

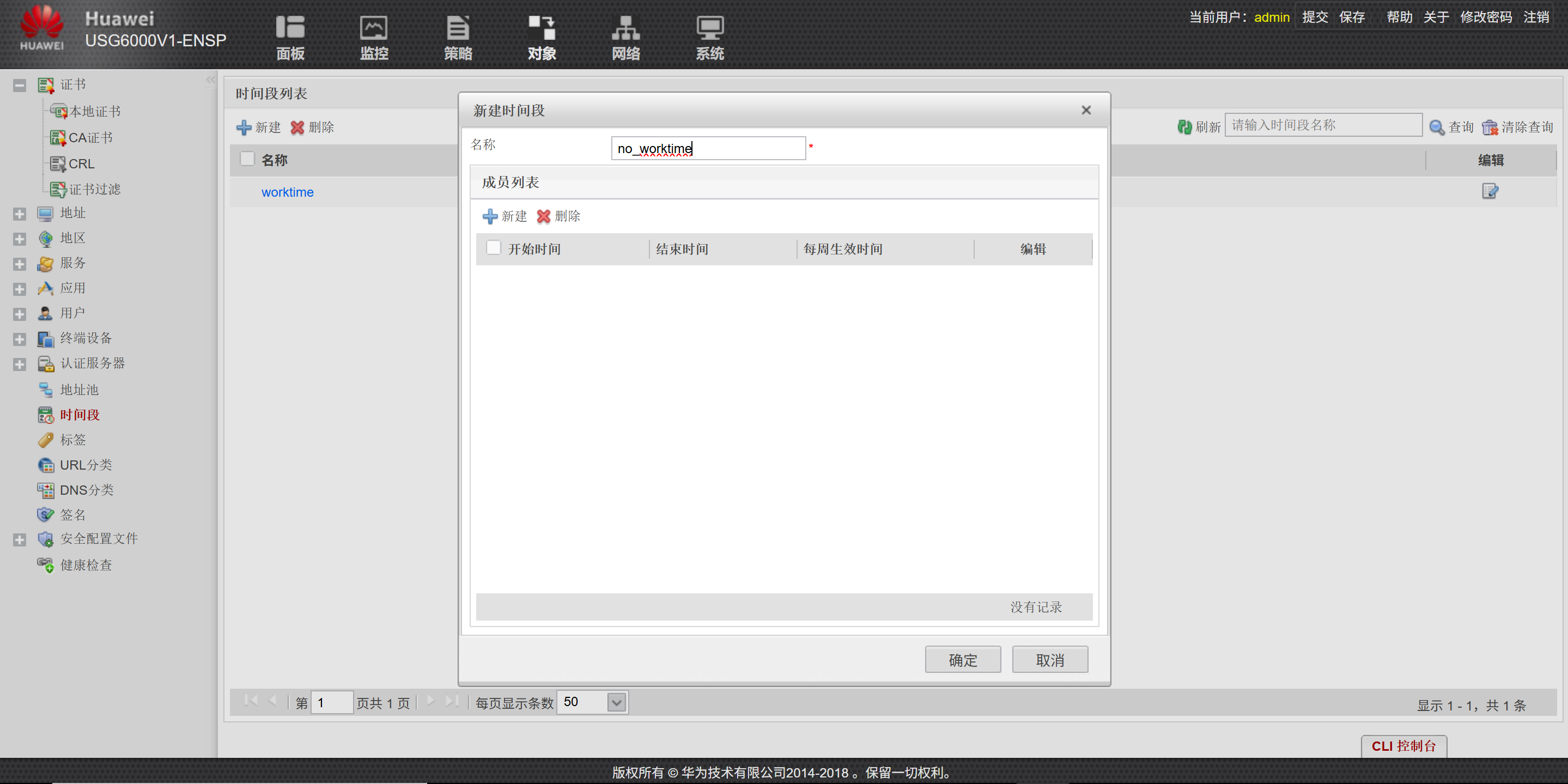

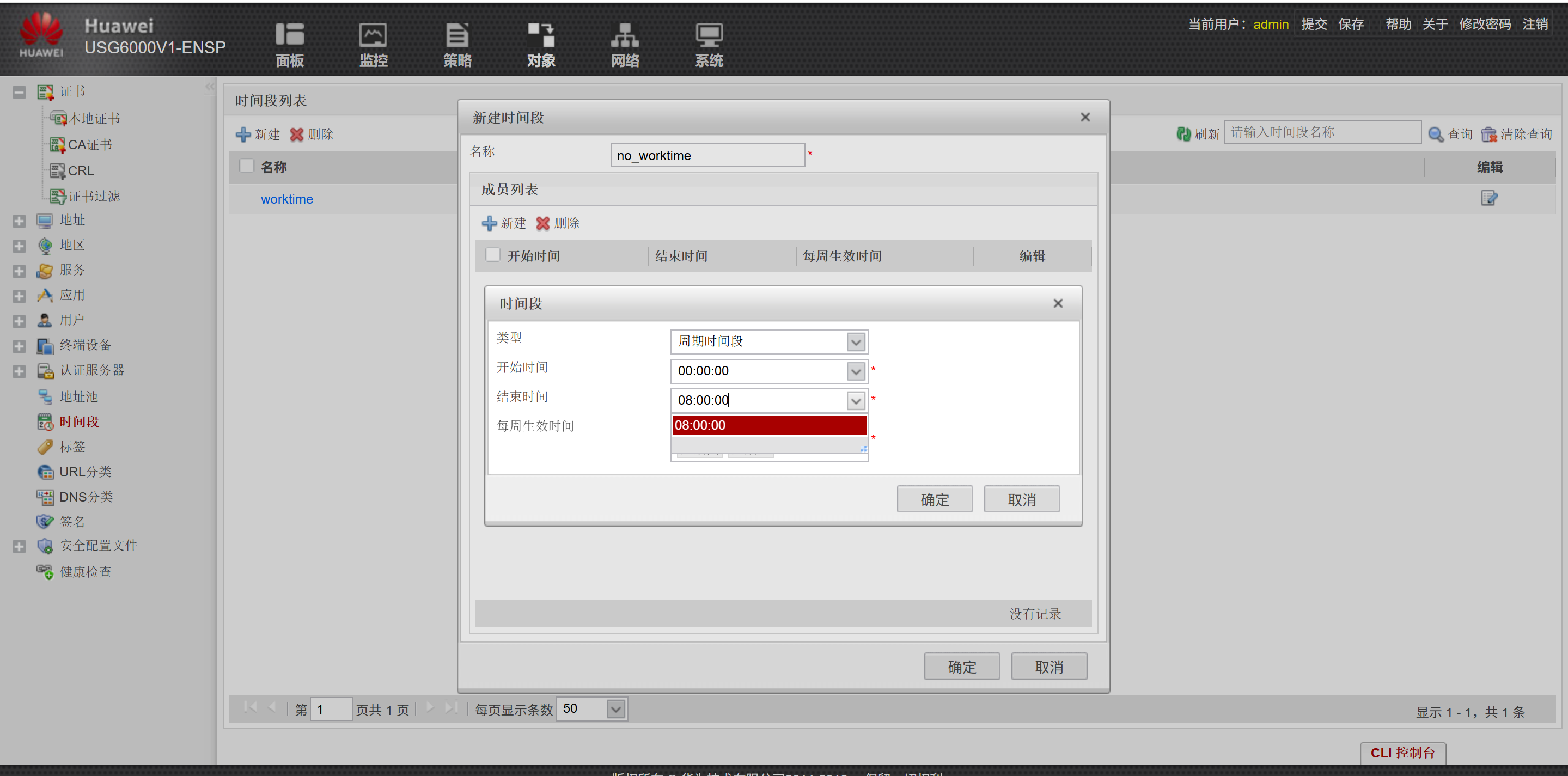

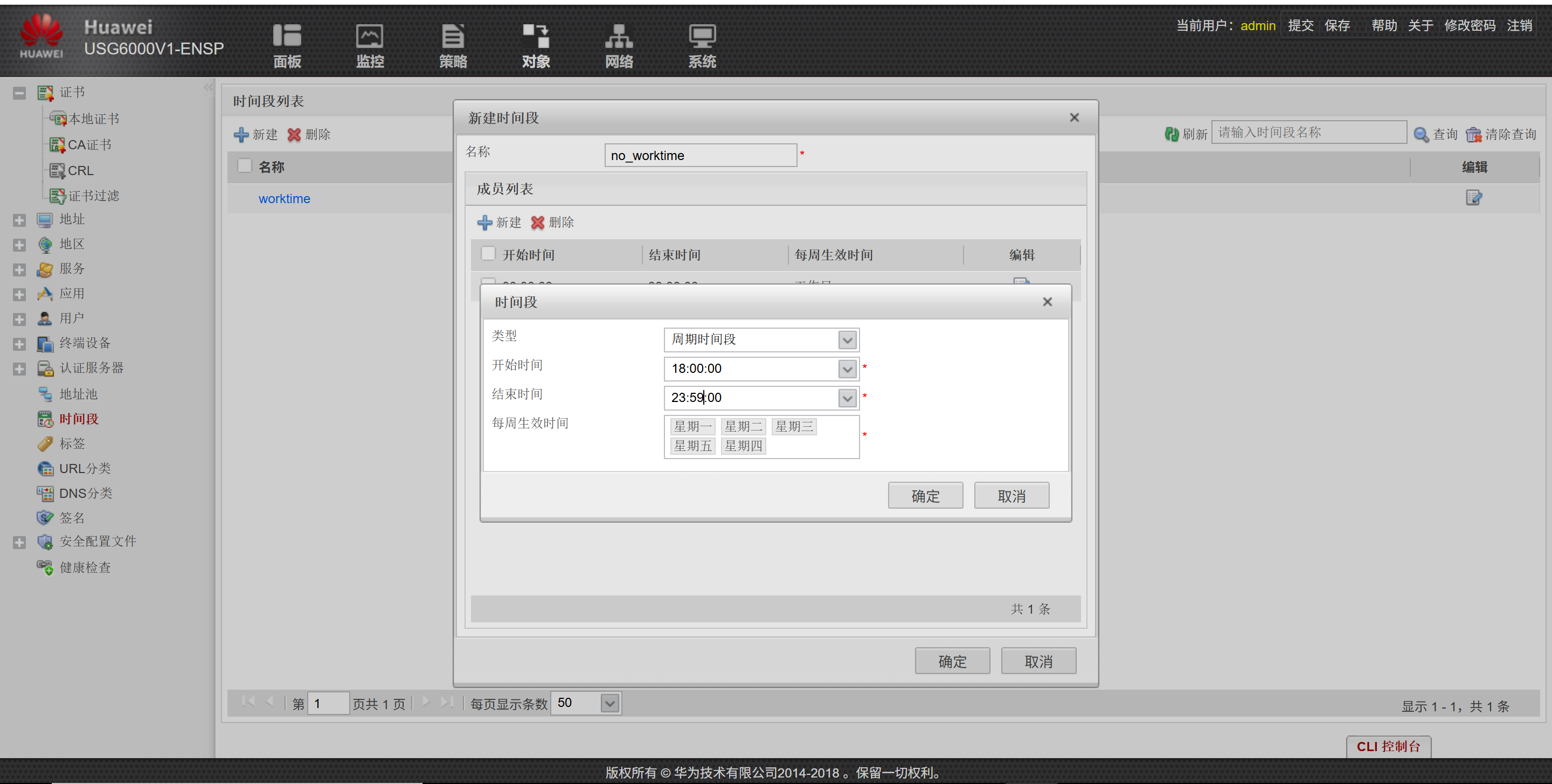

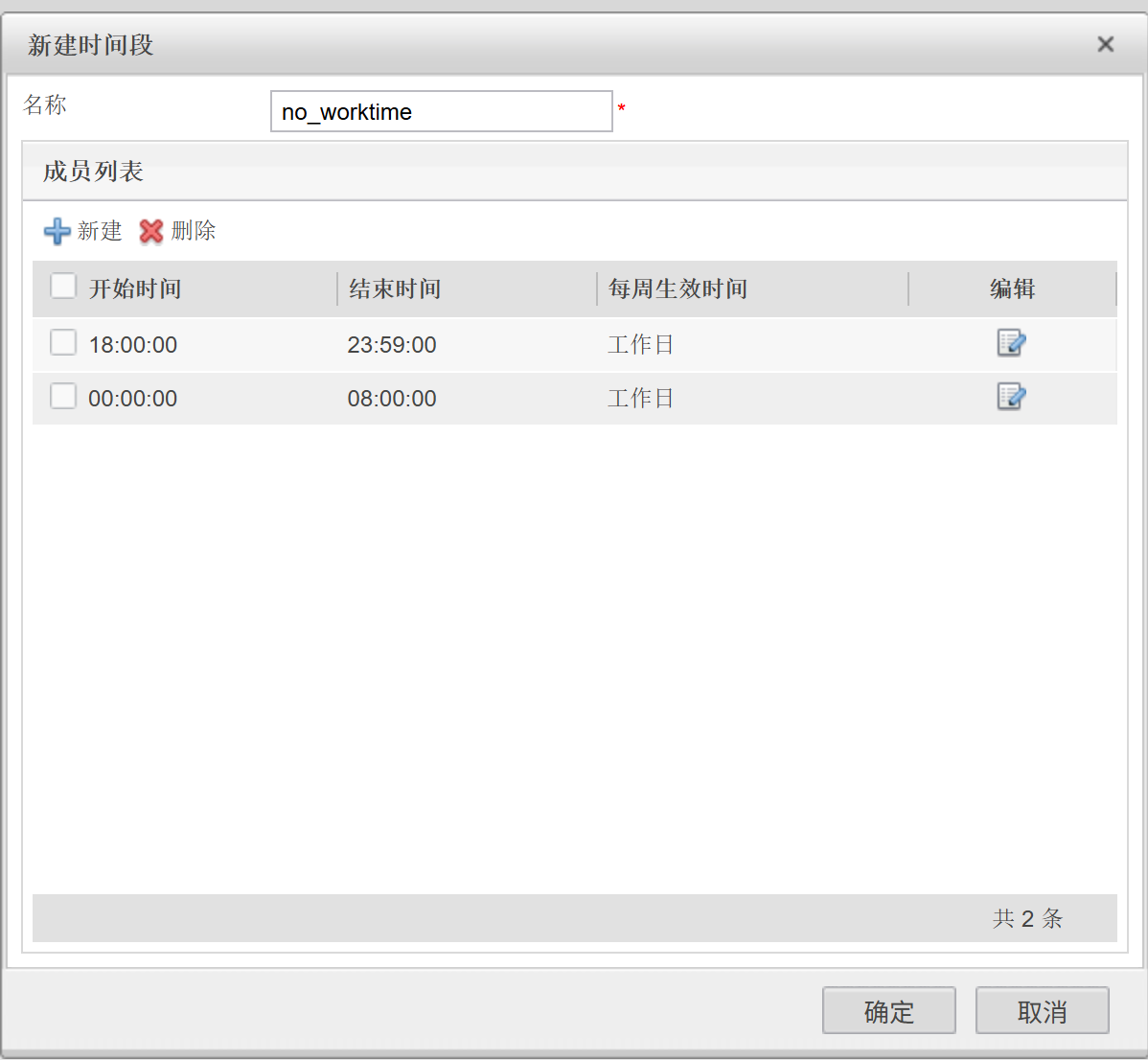

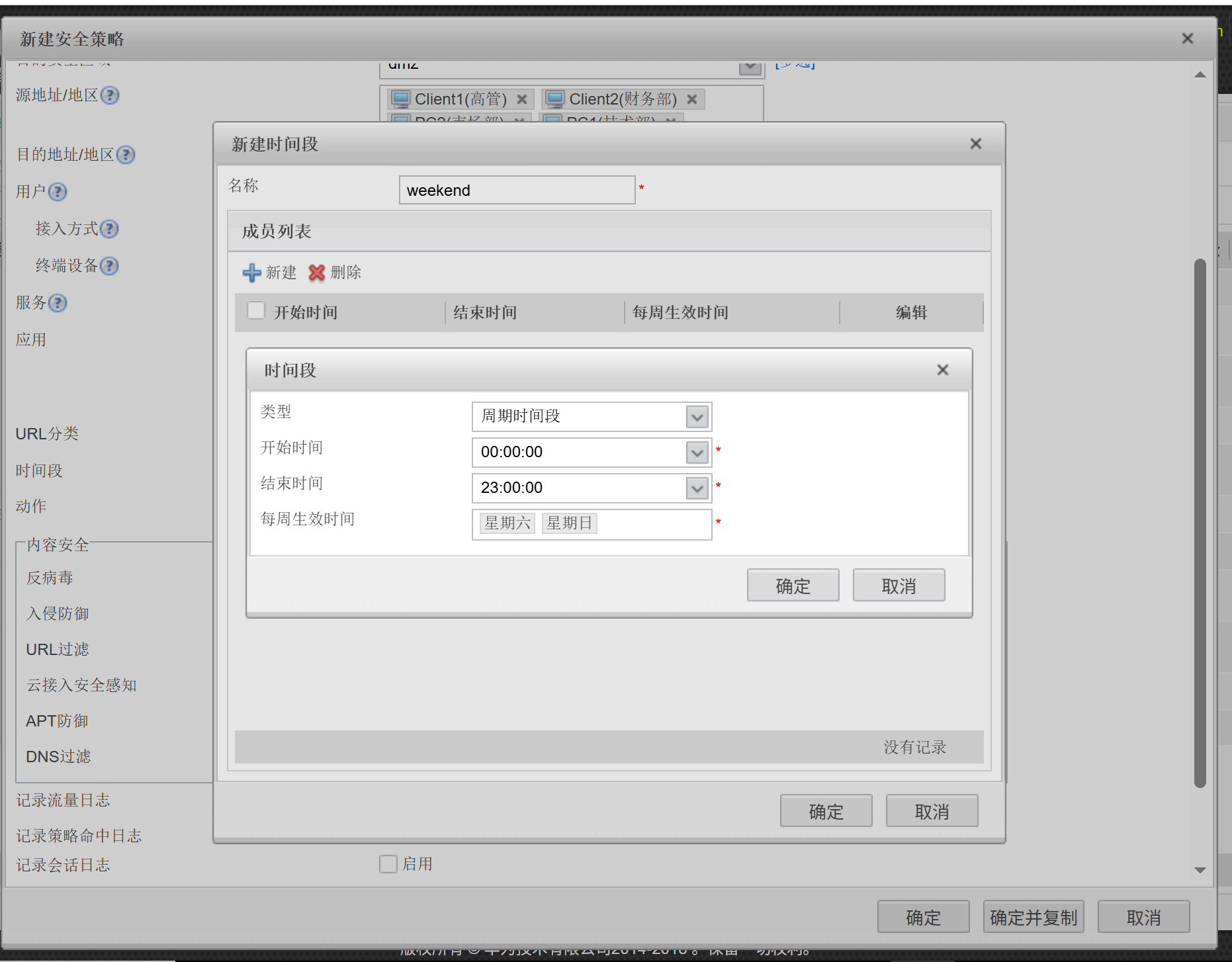

创建时间段

安全策略

policy_07

policy_08

policy_09

policy_10

policy_11

创建时间段

依次配置如下:

DAMO开发者矩阵,由阿里巴巴达摩院和中国互联网协会联合发起,致力于探讨最前沿的技术趋势与应用成果,搭建高质量的交流与分享平台,推动技术创新与产业应用链接,围绕“人工智能与新型计算”构建开放共享的开发者生态。

更多推荐

已为社区贡献1条内容

已为社区贡献1条内容

所有评论(0)