TK_网络基础和常见攻击(笔记)

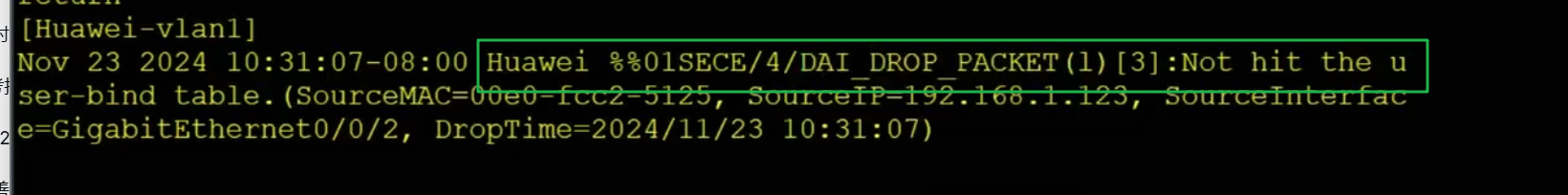

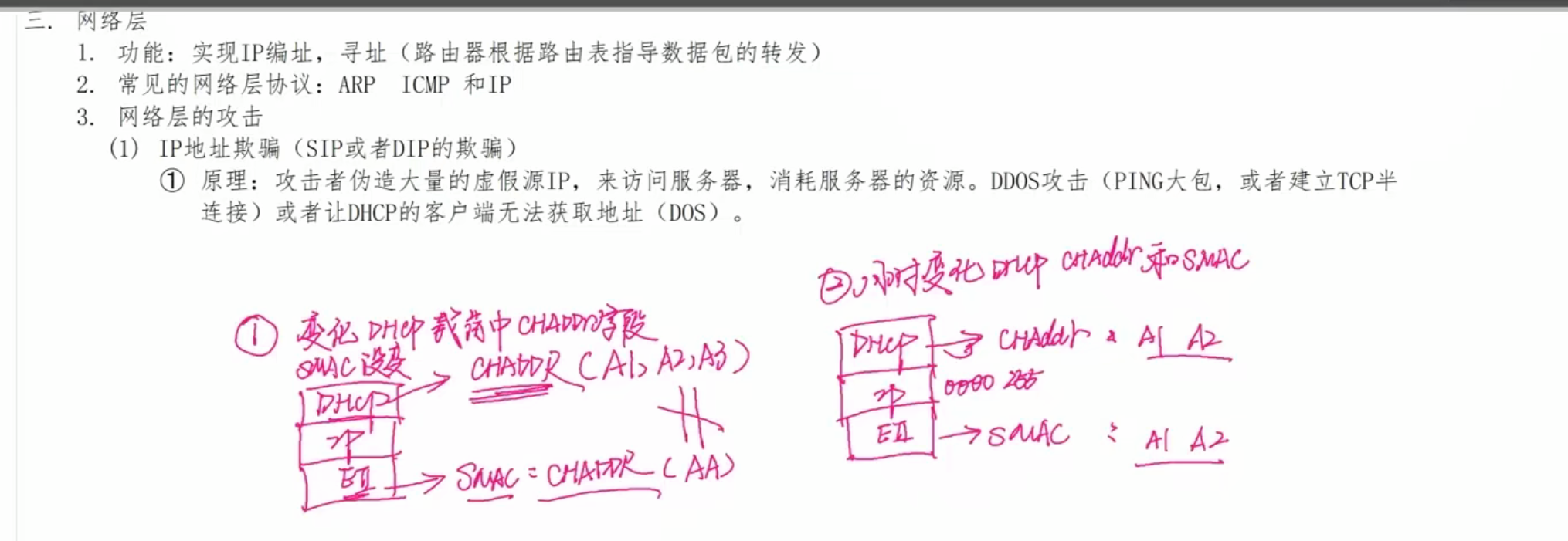

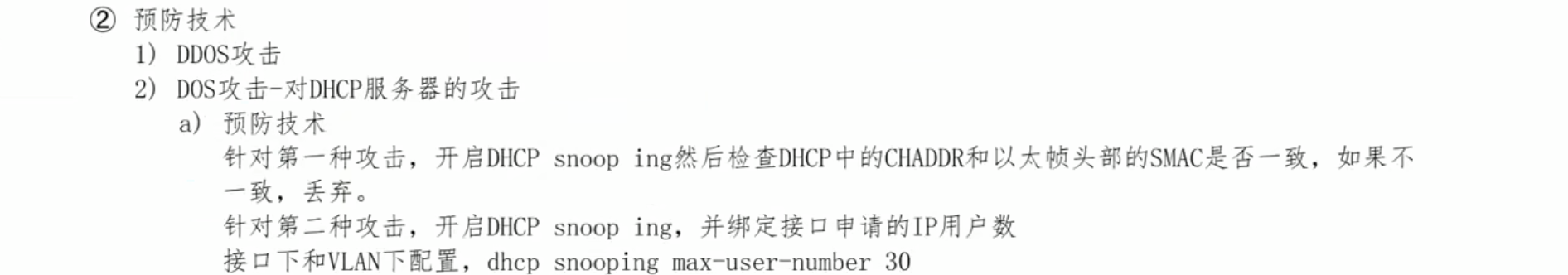

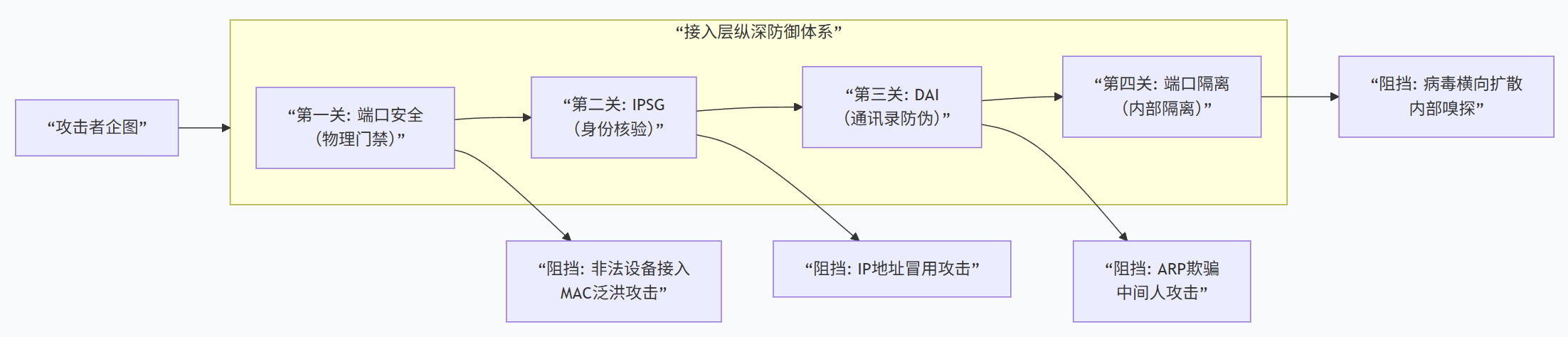

它确保内网中每一个IP地址的使用者都是经过授权、身份明确的设备,防止“内鬼”作乱。再vlan下启用user-bind报表检查(也可以在接口下,但是范围更小一些)它不信任外部来的报文,通过路径反查,过滤掉大量源IP不。没有命中的arp报文会认为是非法的而丢弃。真实(伪造)的攻击流量,如反射放大攻击。发送第一个数据包时进行拦截。企图毒化他人缓存时进行阻断。:按攻击发生的时间顺序。网络的第一步就进行控制

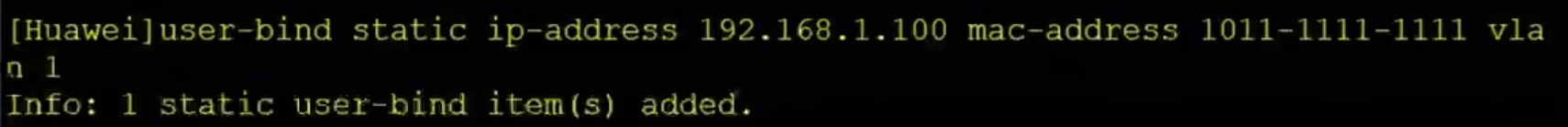

静态绑定

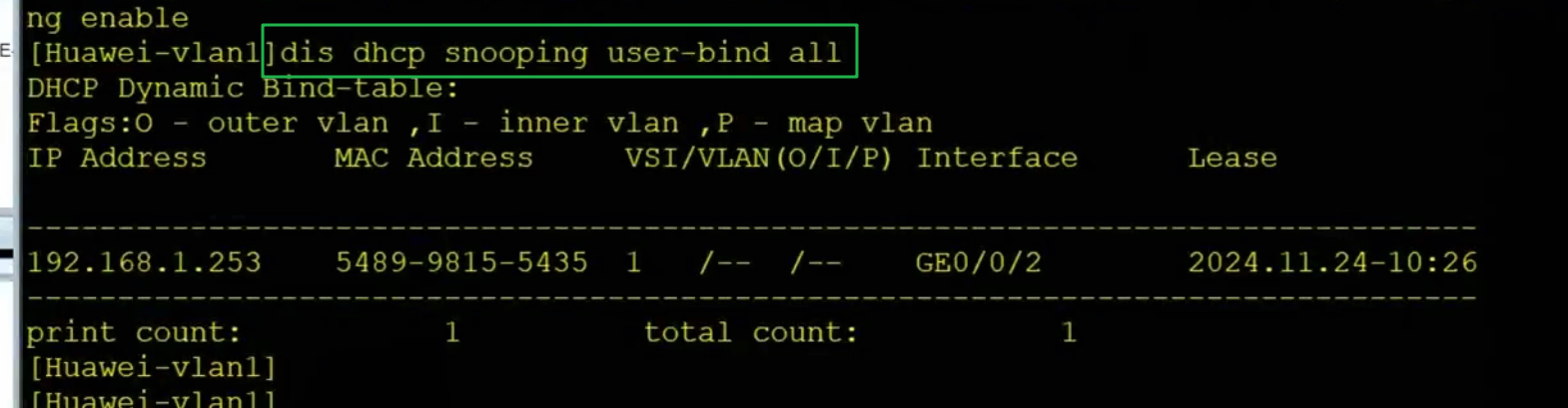

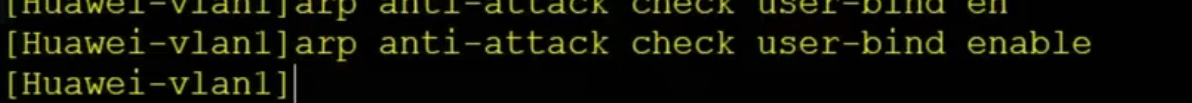

再vlan下启用user-bind报表检查(也可以在接口下,但是范围更小一些)

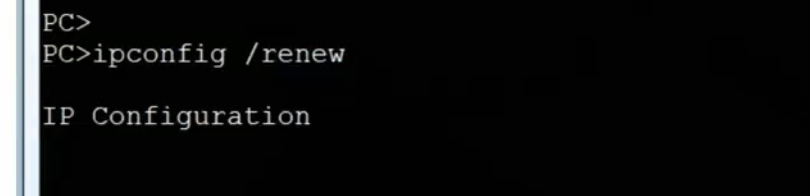

配置DHCP

dhcp enable

int vlanif1

dhcp select interface # 指定该接口使用 “接口地址池” 模式作为DHCP服务器。

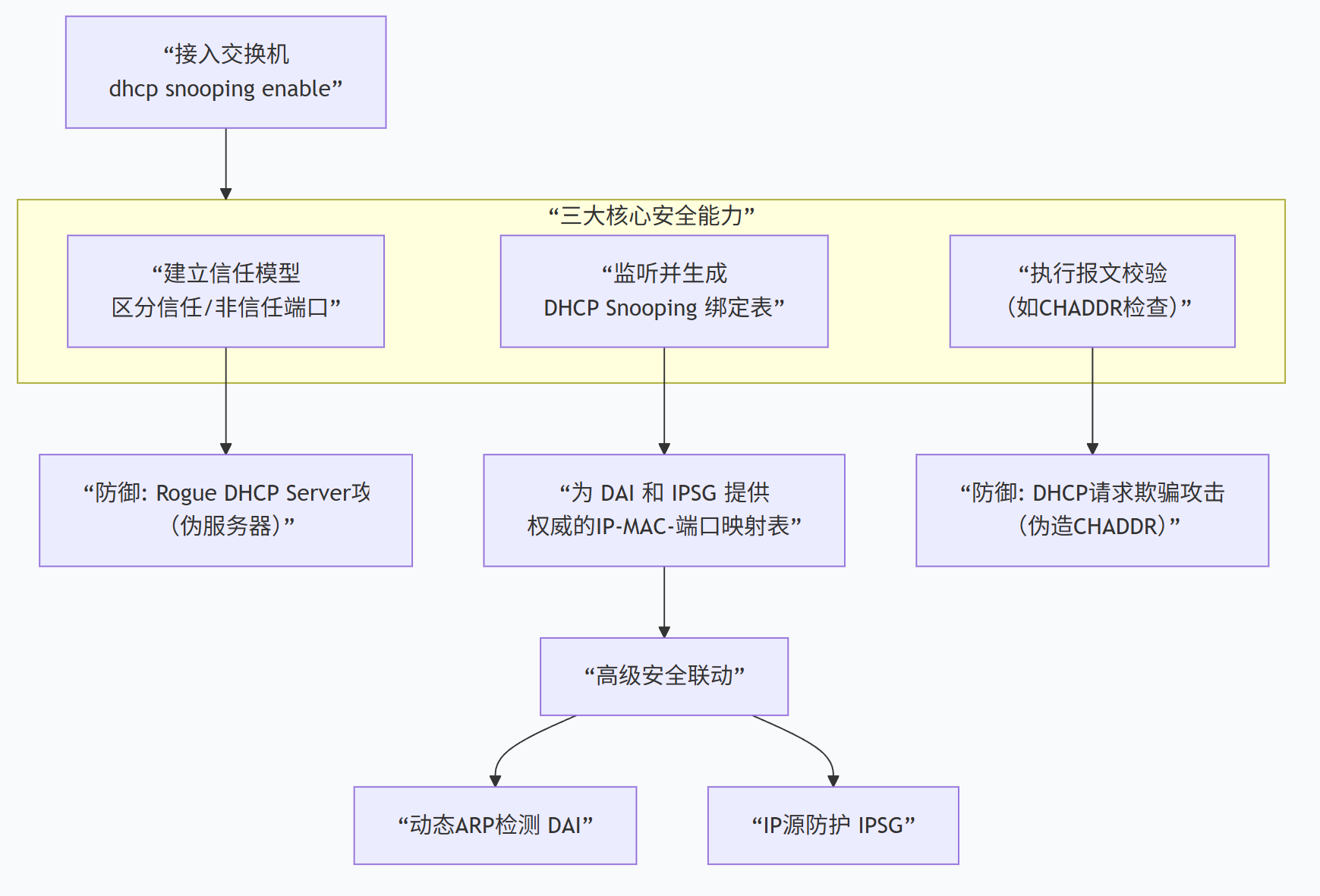

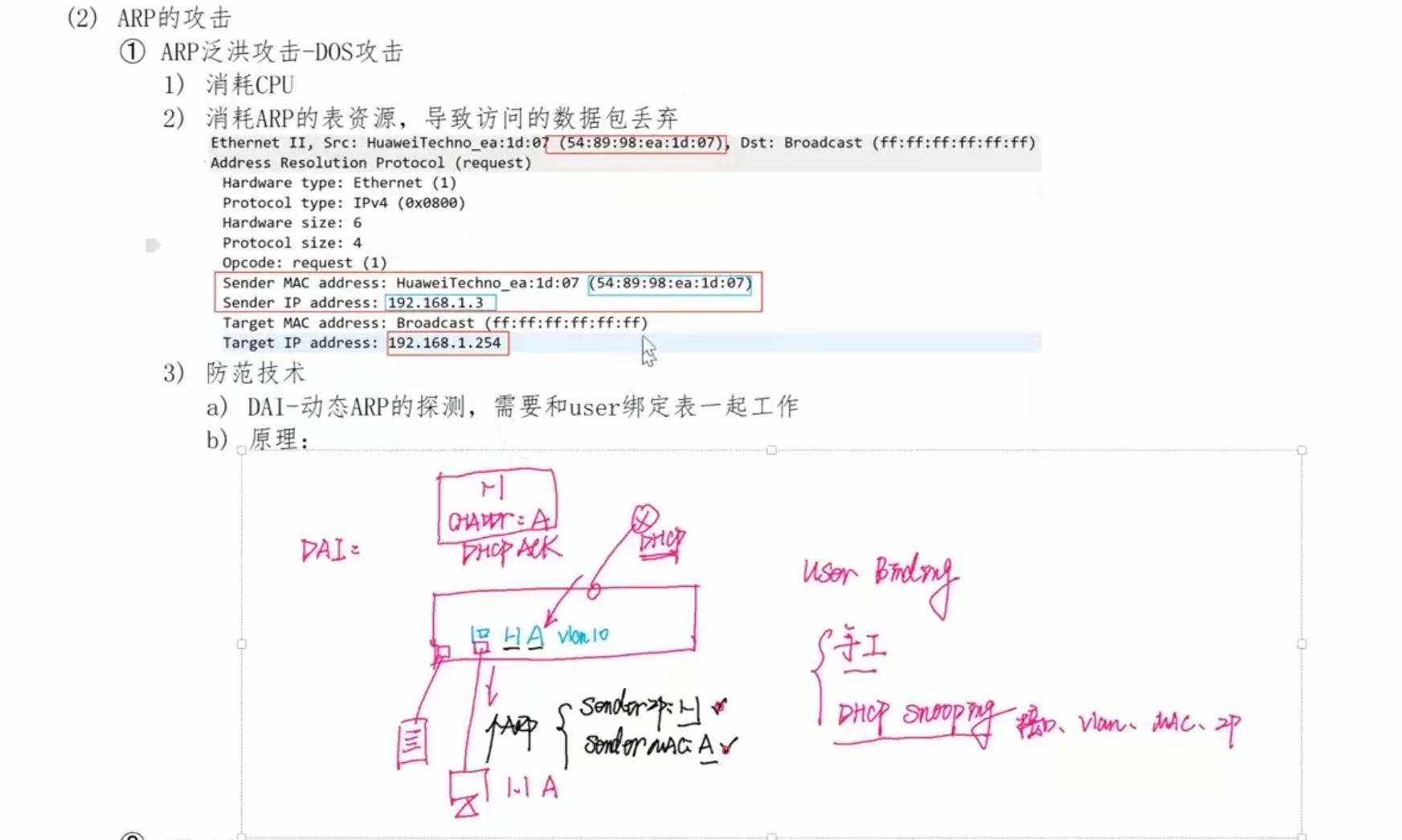

dhcp snooping enable # 这个命令在全局要敲,并且在vlan1下面也要敲

# dhcp snooping enable --> 生成 绑定表 --> 绑定表 作为输入 -->

# 使能 DAI 和 IPSG --> 构成完整的接入层安全防御体系。全局地址池配置示例(作为对比参考):

dhcp enable

ip pool VLAN1_POOL # 创建一个名为VLAN1_POOL的全局地址池

gateway-list 192.168.1.1

network 192.168.1.0 mask 255.255.255.0

excluded-ip-address 192.168.1.1 192.168.1.50 # 排除一段地址

dns-list 8.8.8.8

!

interface vlanif 1

dhcp select global # 接口选择从全局地址池分配

查看生成的动态绑定表(安全基石)

没有命中的arp报文会认为是非法的而丢弃

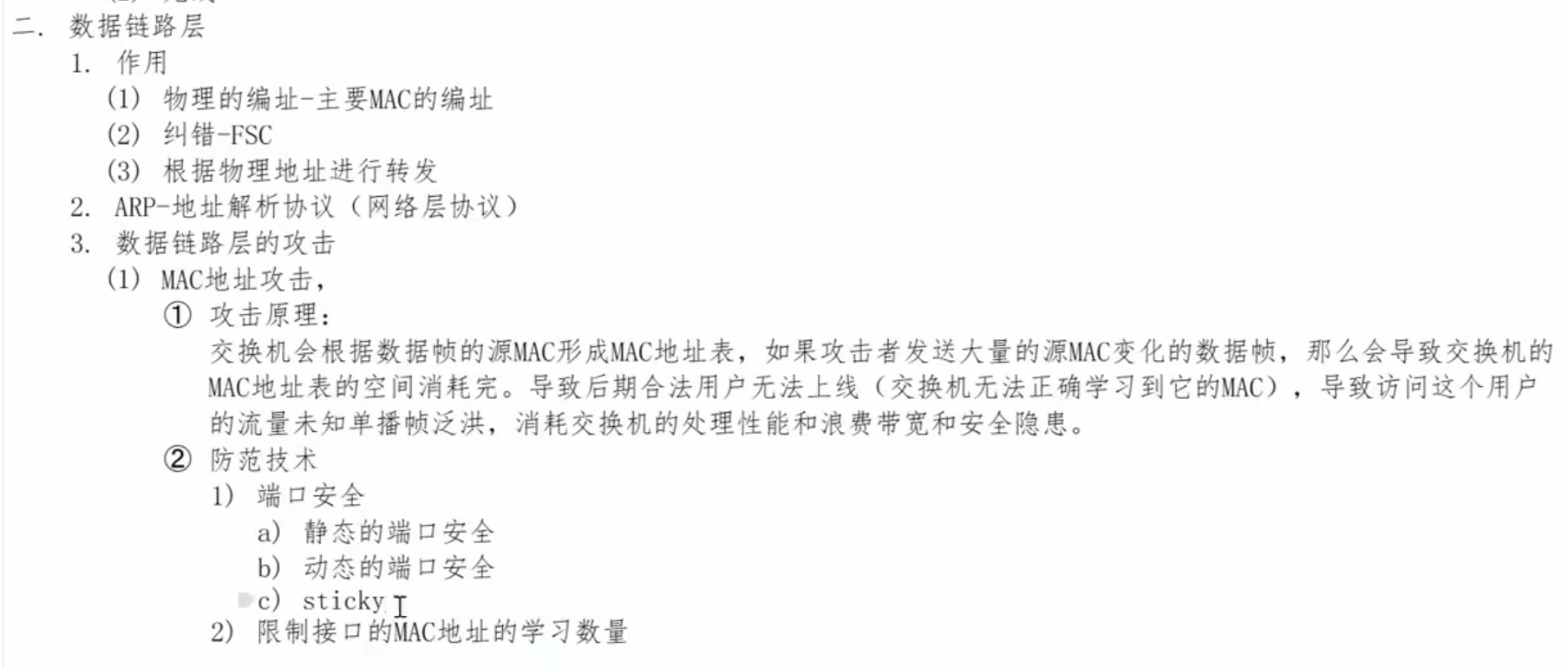

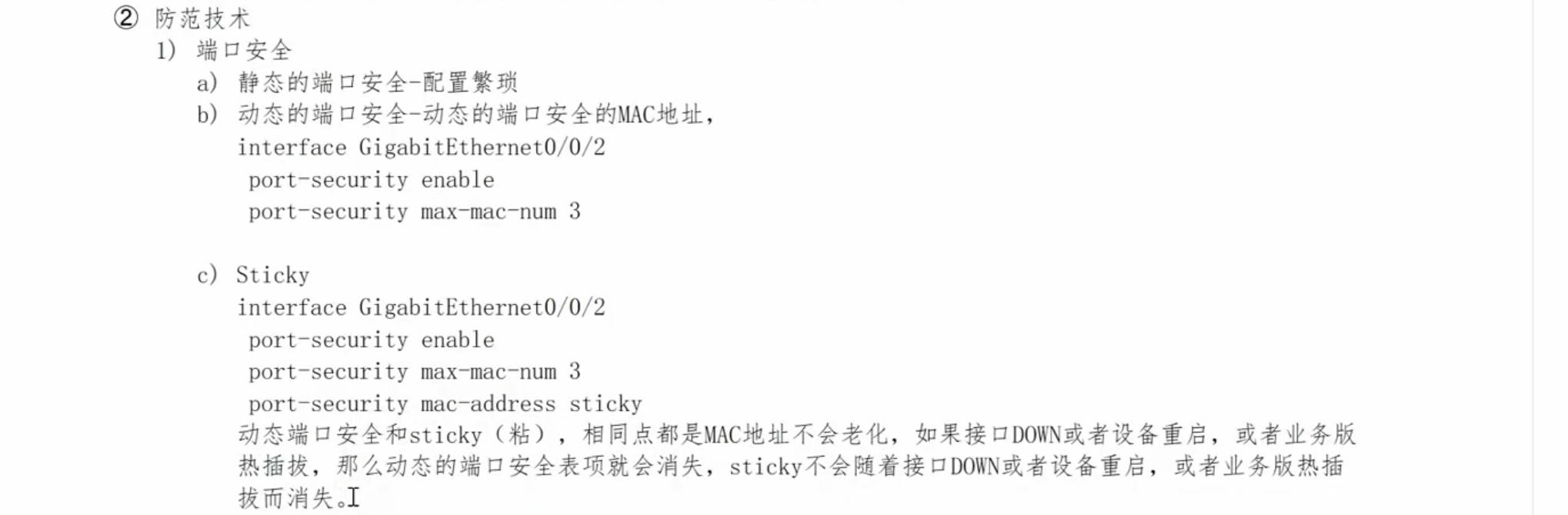

在现网中用的比较多的是:端口安全、DIA、IPSG,还有一个比较多的就是端口隔离。

| 技术 | 核心职责(回答什么问题) | 工作层次 | 类比 |

|---|---|---|---|

| 端口安全 | “这个物理端口能接哪台/几台设备?” | 数据链路层 (L2) | 大楼门禁。检查你的工牌(MAC地址),且一个工牌只能带有限的人(MAC数量限制)进入特定入口(端口)。 |

| IPSG | “你这个设备有没有资格用这个IP?” | 网络层 (L3) | 权限门禁。在进入核心办公区时,检查你的工牌(MAC)和内部系统登记的部门(IP)是否匹配。 |

| DAI | “你声称的IP-MAC身份是真的吗?” | 2.5层 (ARP层) | 通讯录防伪警察。监听并审查所有更新内部通讯录(ARP表)的声明,防止有人张贴假号码。 |

| 端口隔离 | “同区域内的设备之间能不能直接互访?” | 数据链路层 (L2) | 办公室隔断。即使都在同一层(同一个VLAN),你的办公室和隔壁办公室也是物理隔开的,不能直接串门。 |

区别详解:为什么必须分开?

因为它们拦截攻击的 “阶段” 和 “对象” 完全不同。

-

防御阶段不同:按攻击发生的时间顺序。

-

端口安全:在攻击者物理接入网络的第一步就进行控制。

-

IPSG:在攻击者配置或使用非法IP地址发送第一个数据包时进行拦截。

-

DAI:在攻击者发送伪造的ARP报文企图毒化他人缓存时进行阻断。

-

端口隔离:在攻击者接入网络后,试图直接攻击同网段邻居时进行隔离。

-

-

检查对象不同:

-

端口安全:检查物理端口上的 MAC地址。

-

IPSG:检查 IP数据包 的 源IP+源MAC。

-

DAI:检查 ARP报文 的 源IP+源MAC。

-

端口隔离:检查数据帧的 入端口和出端口 是否在同一个隔离组。

-

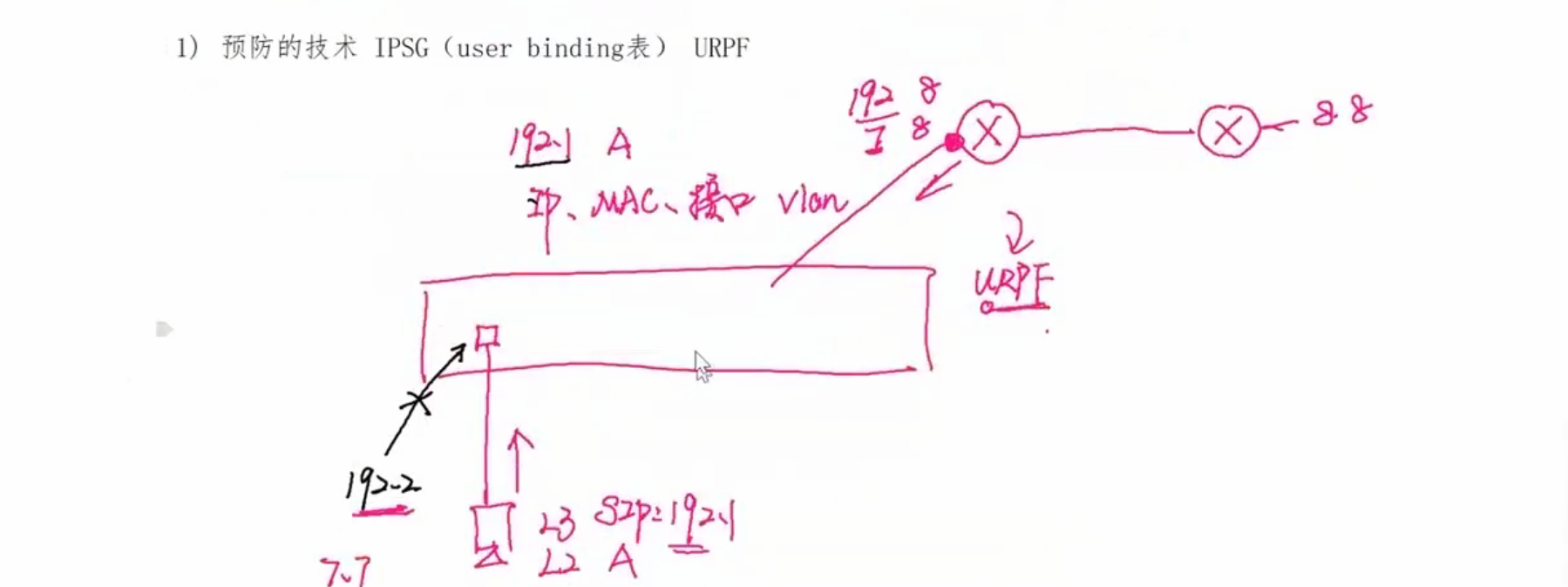

IPSG与URPF

IPSG是“身份检查”,管的是“你有没有资格用这个IP”;uRPF是“路径检查”,管的是“这个IP的包是否从正确的路径来的”。

| 维度 | IPSG (IP Source Guard, IP源防护) | uRPF (Unicast Reverse Path Forwarding, 单播反向路径转发) |

|---|---|---|

| 核心职责 | 验证发送者的“身份”:检查数据包的 (源IP, 源MAC) 是否合法绑定。 | 验证数据包的“路径”:检查数据包的 源IP 是否来自其应有的方向。 |

| 工作层面 | 接入层/二层交换机,针对终端设备。 | 核心/边界路由器,针对网络流量路径。 |

| 防御重点 | 防御来自内部的IP地址冒用 (如同事冒用服务器IP)。 | 防御来自外部的IP地址欺骗攻击 (如DDoS攻击中伪造随机源IP)。 |

| 检查依据 | 一张“白名单”:DHCP Snooping绑定表或静态绑定表 (记录了 IP+MAC+端口+VLAN)。 | 设备的“路由表” (FIB表),反映了网络拓扑。 |

| 检查逻辑 | 收到数据包后,提取其 (源IP, 源MAC, 入端口, VLAN),与绑定表比对。必须完全匹配才放行。 | 收到数据包后,以其 源IP 为目的地址去查路由表,看最佳返回路径的出接口是否与数据包的实际入接口一致。 |

| 部署场景 | 企业园区、数据中心接入交换机连接主机的用户端口。 | 企业/运营商边界路由器连接外部网络的接口 (如互联网出口)。 |

| 配置命令 (华为) | [接口视图] ip source check user-bind enable |

[接口视图] ip urpf strict (严格模式) |

-

IPSG 是 “内网信任” 的守护者。它确保内网中每一个IP地址的使用者都是经过授权、身份明确的设备,防止“内鬼”作乱。

-

uRPF 是 “外网边界” 的过滤器。它不信任外部来的报文,通过路径反查,过滤掉大量源IP不

-

真实(伪造)的攻击流量,如反射放大攻击。

DAMO开发者矩阵,由阿里巴巴达摩院和中国互联网协会联合发起,致力于探讨最前沿的技术趋势与应用成果,搭建高质量的交流与分享平台,推动技术创新与产业应用链接,围绕“人工智能与新型计算”构建开放共享的开发者生态。

更多推荐

已为社区贡献4条内容

已为社区贡献4条内容

所有评论(0)